Blog

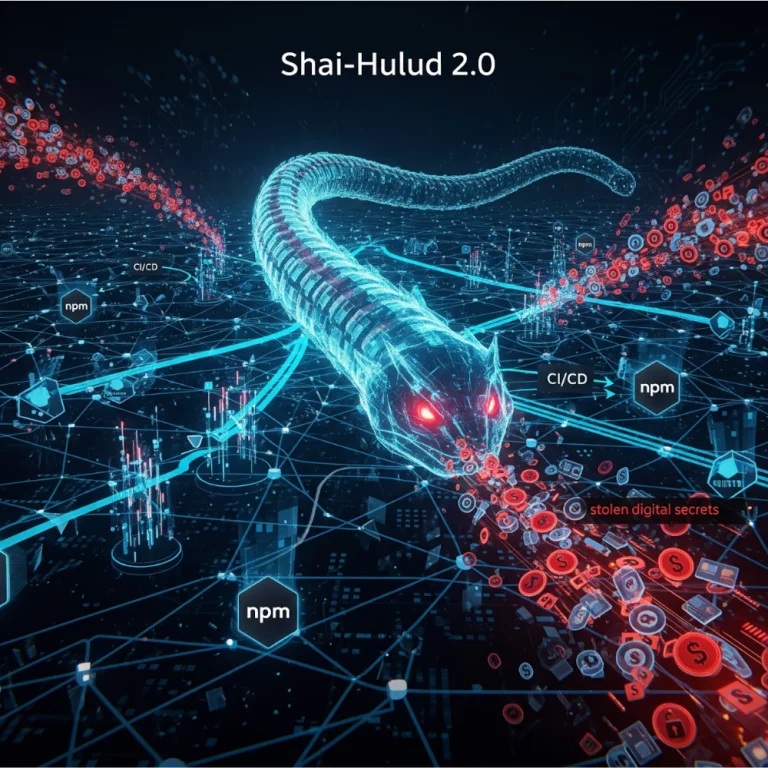

O worm npm Shai-Hulud 2.0 é um daqueles incidentes que as equipes de segurança de aplicativos (AppSec) usarão como referência em suas análises pós-incidente por anos. Vamos analisar o que aconteceu, quem foi afetado e como uma plataforma SSCS como o ScribeHub poderia ter ajudado as organizações a prevenir ou, pelo menos, limitar drasticamente o impacto. 1. O que é o Shai-Hulud 2.0? O Shai-Hulud surgiu pela primeira vez […]

Ler mais

TL;DR — Um "worm" npm autorreplicante, apelidado de Shai-Hulud, envenenou pacotes populares, roubou segredos de desenvolvedores/CIs e, em seguida, usou esses segredos para publicar versões mais maliciosas, transformando as vítimas em novos pontos de propagação. Poucas horas após as divulgações, a Scribe executou verificações em todo o portfólio nos SBOMs e atestados de build dos nossos clientes e confirmou que seus pipelines não estavam puxando nenhum arquivo comprometido […]

Ler mais

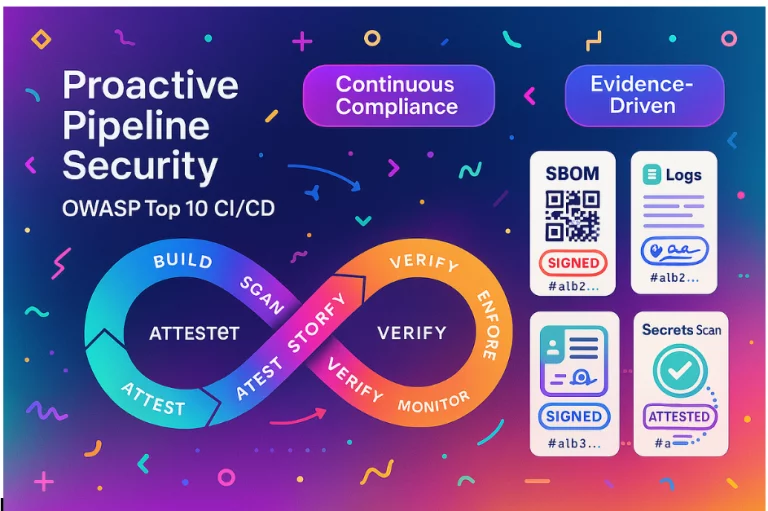

Este artigo foi coescrito por Mikey Strauss e Viktor Kartashov. Transforme os 10 principais riscos da OWASP em controles automatizados e auditáveis. Em ambientes DevOps modernos, os pipelines de CI/CD são a espinha dorsal da entrega de software. Mas com grande velocidade vem grande exposição. À medida que as organizações aceleram os lançamentos, os invasores estão cada vez mais mirando pipelines inseguros para injetar código malicioso, exfiltrar segredos ou […]

Ler mais

De Relatórios Estáticos à Segurança Conversacional, as equipes de segurança hoje estão imersas em dados: SBOMs, CVEs, resultados de xAST, verificações de conformidade e painéis de risco. Mas os insights muitas vezes ficam presos em painéis que apenas alguns especialistas sabem como consultar. Na Scribe Security, acreditamos que seus dados de segurança devem ser tão acessíveis quanto uma conversa. É por isso que […]

Ler mais

Começa da mesma forma em quase todas as equipes de engenharia. Os desenvolvedores estão se movimentando rapidamente, criando funcionalidades, integrando pacotes de terceiros e, agora, escrevendo código com copilotos de IA. Os pipelines de CI/CD estão funcionando dia e noite, enviando atualizações para a produção mais rápido do que nunca. Os clientes estão satisfeitos com a velocidade. Mas, no fundo, na mente de cada CISO […]

Ler mais

Seu projeto de codificação Vibe está infestado de vulnerabilidades! Desenvolver software com IA passou da ficção científica para a realidade cotidiana. Seu projeto codificado com IA pode funcionar perfeitamente... até que hackers encontrem as falhas. Neste post, abordaremos o caminho de um código gerado por IA repleto de descobertas e vulnerabilidades até um produto confiável, apresentando um […]

Ler mais

Imagine a carga de trabalho de um desenvolvedor: um longo dia de codificação, prazos se aproximando e, então, o temido relatório SAST chega. Centenas de descobertas, cada uma representando uma vulnerabilidade em potencial, cada uma exigindo atenção cuidadosa. O processo é repetitivo, demorado e, sejamos honestos, às vezes um trabalho árduo e desmoralizante. E a situação só piora; a geração de código […]

Ler mais

Este artigo foi escrito em parceria com Viktor Kartashov e Daniel Nebenzahl. O Teste Decisivo do Auditor: Você Consegue Comprovar Seus Builds? "Você consegue provar, definitivamente, que cada imagem de contêiner que você envia foi construída exatamente da maneira que você afirma?" A maioria dos auditores espera uma resposta rápida e confiante – não semanas de refatoração frenética de YAML. O SLSA (Níveis da Cadeia de Suprimentos para […]

Ler mais

Coescrito com Viktor Kartashov. O padrão NIST SP 800–190 fornece diretrizes estruturadas para proteger aplicações em contêineres, abrangendo tudo, desde a procedência da imagem até os controles de tempo de execução. À medida que o uso de contêineres aumenta exponencialmente em ambientes de DevOps acelerados, o alinhamento com esses requisitos torna-se essencial e desafiador. Mas o SP 800–190 aqui é apenas um caso de uso. A ideia principal é […]

Ler mais

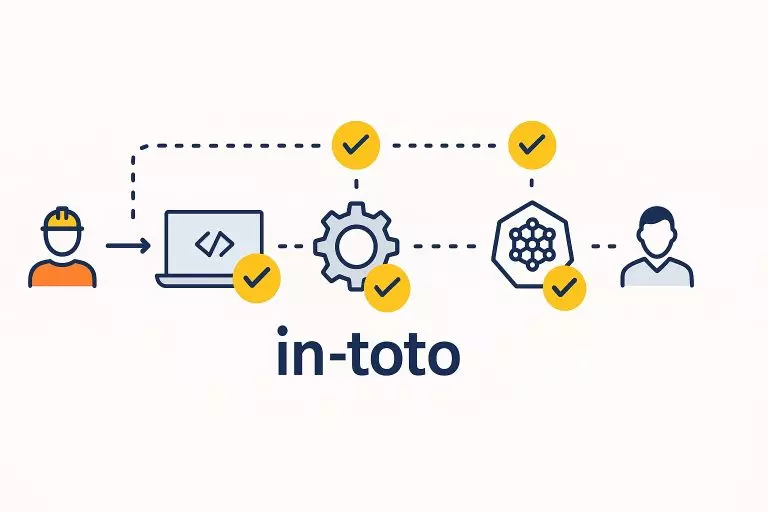

O que é in-toto e como ele protege a cadeia de suprimentos de software? Ataques à cadeia de suprimentos de software, como os observados nos últimos anos – 3CX, Codecov e Solarwinds – evidenciaram a fragilidade dos pipelines de desenvolvimento tradicionais. Em resposta, a comunidade de código aberto desenvolveu o in-toto, uma estrutura para garantir a integridade em todas as etapas da entrega de software. O in-toto […]

Ler mais