Der traditionelle Ansatz zur Sicherung von Softwareprodukten konzentriert sich auf die Beseitigung von Schwachstellen in benutzerdefiniertem Code und den Schutz von Anwendungen vor bekannten Risiken in Abhängigkeiten von Drittanbietern. Diese Methode ist jedoch unzureichend und kann nicht das gesamte Ausmaß der von der Software-Lieferkette ausgehenden Bedrohungen abdecken. Wenn es versäumt wird, jeden Aspekt dieser Kette, von der Produktion bis zur Verteilung und Bereitstellung, zu sichern, sind Unternehmen Angriffen wie Malware, Datenschutzverletzungen und Diebstahl geistigen Eigentums ausgesetzt. Das Ignorieren dieses entscheidenden Schritts stellt eine ernsthafte Missachtung der Sicherheit des Unternehmens dar.

In diesem Artikel untersuchen wir den zunehmenden Trend von Cyberangriffen, die sich auf die Software-Lieferkette richten, sowie die jüngsten regulatorischen Fortschritte und Best-Practice-Frameworks, die als Reaktion auf diese wachsende Gefahr entstanden sind. Wir beleuchten auch die Notwendigkeit einer neuen Strategie zur Sicherung Ihrer Software-Lieferkette, die über die aktuellen Anwendungssicherheitsmaßnahmen hinausgeht. Wir veranschaulichen, warum aktuelle Investitionen in die Anwendungssicherheit einen gewissen Schutz bieten, Ihre Cybersicherheitsrisiken in diesem Bereich jedoch nicht vollständig mindern. Abschließend erläutern wir, was zur Ergänzung für einen vollständigen Schutz erforderlich ist.

Zum vollständigen Whitepaper Klicke hier >>>

Warum die Sicherung der Software-Lieferkette wichtig ist

Der Einsatz von Tools, Bibliotheken und Open-Source-Software von Drittanbietern bei der Softwareentwicklung erhöht sowohl die Komplexität der Software-Lieferkette als auch das Risiko potenzieller Schwachstellen und Angriffe. Angreifer können ein bestimmtes Glied in der Lieferkette angreifen, um Zugang zu sensiblen Informationen zu erhalten oder den Betrieb zu stören. Diese Angriffe können erhebliche Auswirkungen auf Unternehmen und ihre Lieferkettenpartner haben.

Die Folgen mehrerer Angriffe auf die Software-Lieferkette hat in den letzten Jahren für Schlagzeilen gesorgt. Als Konsequenz, Gartner hat vorhergesagt Kürzlich haben wir herausgefunden, dass bis 2025 45 % der Unternehmen weltweit Angriffe auf ihre Software-Lieferketten erlebt haben werden, was einer Verdreifachung gegenüber 2021 entspricht.

Da die Sicherheit der Software-Lieferkette zunehmend an Bedeutung gewinnt, profilieren sich verschiedene Anbieter von Anwendungssicherheitslösungen als Anbieter von Lösungen in diesem Bereich. Aber ist Software-Supply-Chain-Sicherheit lediglich ein neuer Begriff für traditionelle Anwendungssicherheit oder handelt es sich um ein eigenständiges Marktsegment mit einzigartigen Merkmalen und Technologien? Reicht die Einführung eines Anwendungssicherheitsprogramms (AppSec) aus, um die Sicherheit der Software-Lieferkette zu gewährleisten, oder müssen Unternehmen separate Standards und Technologien einführen, um die Sicherheit ihrer Software und ihrer Lieferkette zu gewährleisten? Dieser Frage wird im Artikel weiter nachgegangen.

Neue Regulierungs- und Best-Practice-Frameworks

Das US-Exekutivverordnung zur Cybersicherheit und andere ähnliche Vorschriften spiegeln die wachsende Bedeutung der Sicherheit der Software-Lieferkette und die Notwendigkeit wider, dass Unternehmen geeignete Maßnahmen zum Schutz ihrer Software und ihrer Lieferkette ergreifen müssen. Das zunehmende Interesse wichtiger Akteure an der gemeinsamen Einführung von Maßnahmen zur Bekämpfung der Bedrohung ist eine positive Entwicklung und zeigt, dass die Notwendigkeit eines koordinierten und branchenweiten Ansatzes zur Bewältigung der wachsenden Bedrohung zunehmend erkannt wird.

Zu den wichtigsten Initiativen zur Verbesserung der Software-Lieferkettensicherheit gehören: Verbesserung der Softwareentwicklungspraktiken; Verbesserung der Transparenz der Lieferkette; Implementierung sicherer Software-Beschaffungspraktiken; und Entwicklung von Threat-Intelligence-Fähigkeiten. Insgesamt zielen diese Initiativen darauf ab, die Sicherheit von Software und der Lieferkette zu erhöhen, indem das Risiko von Angriffen verringert und sichergestellt wird, dass Software frei von Schwachstellen und bösartigem Code ist.

Nachfolgend finden Sie einen kurzen Überblick über die wichtigsten Initiativen:

- NISTs SP 800-21 Das Secure Software Development Framework (SSDF) zielt darauf ab, die Sicherheit der Software-Lieferkette für US-amerikanische Regierungslieferanten zu erhöhen. Es bietet sichere Entwicklungspraktiken für den SDLC von Organisationen, um Schwachstellen und zukünftige Bedrohungen zu minimieren. Die Richtlinien sind anpassbar und branchenunabhängig. Lesen Sie dies Whitepaper Weitere Informationen zu den Auswirkungen des SSDF auf die Softwareindustrie finden Sie hier.

- Das United States Office of Management and Budget (OMB) veröffentlichte im Jahr 2022 zwei Memos zur Sicherheit der Software-Lieferkette und zur Rolle von SBOMs bei der Gewährleistung der Sicherheit und Integrität der Software-Lieferkette. Bis 2024 müssen Unternehmen die Anforderungen erfüllen und die Sicherheit ihrer Software und ihrer Lieferkette gewährleisten. Bundesbehörden müssen Richtlinien umsetzen, einschließlich der Weitergabe von Informationen und der Beschaffung von Artefakten von Anbietern.

- Die Lieferkettenebenen für Softwareartefakte (SLSA) Framework ist ein umfassender Satz von Sicherheitskontrollen und -standards, der die Integrität von Software-Lieferketten gewährleisten soll. Es wurde von OpenSSF, Google und anderen Cybersicherheitsakteuren entwickelt. Durch die Einhaltung dieses End-to-End-Frameworks können unbefugte Änderungen an Softwarepaketen verhindert werden. Die Einführung von SLSA kann zum Schutz vor häufigen Angriffen auf die Lieferkette beitragen.

- Das EU-Cyber-Resilience-Gesetz zielt darauf ab, die Cyber-Resilienz von Organisationen in der EU zu verbessern. Es verlangt von Unternehmen, SBOMs für alle von ihnen genutzten Softwareprodukte zur Verfügung zu stellen, um potenzielle Sicherheitslücken frühzeitig zu erkennen und zu beheben. Das Gesetz verpflichtet Organisationen außerdem dazu, Schwachstellen zu melden ENISA/CERT-EU.

- Das Zentrum für Internetsicherheit (CIS) hat den CIS Software Supply Chain Security Guide entwickelt, der die Phasen der Software-Lieferkette abdeckt, von der Code-Beitragung bis zur Lieferung an Endverbraucher. Der Leitfaden bietet Best Practices für die Sicherung der Software-Lieferkette, einschließlich der Einrichtung eines Sicherheitsprogramms, der Implementierung sicherer Entwicklungspraktiken, der Durchführung regelmäßiger Sicherheitsbewertungen von Lieferanten, der Implementierung von Sicherheitskontrollen für die Verteilung und Bereitstellung sowie der kontinuierlichen Überwachung auf Schwachstellen und Angriffe.

- signstore ist ein Open-Source-Projekt, das sich auf die Sicherung von Software-Lieferketten konzentriert. Es bietet eine Methode zur besseren Sicherung von Software-Lieferketten auf offene, transparente und zugängliche Weise. Der Schlüssel zur Sicherung der Software-Lieferketten liegt in der digitalen Signatur der verschiedenen Artefakte, aus denen Anwendungen bestehen. Ziel von Sigstore ist es, das Signieren von Software allgegenwärtig und einfacher zu machen, indem es im Vergleich zu herkömmlichen digitalen Signaturlösungen eine einfachere und schnellere Lösung bietet. Das Projekt erstellt außerdem ein offenes und unveränderliches Aktivitätsprotokoll.

Das Ziel und die Aufgaben der AppSec-Disziplin

Das AppSec-Team in etablierten Softwareherstellerorganisationen konzentriert sich auf die Sicherung von Software durch Entwicklerschulung, Codeüberprüfung, automatisches Scannen und Überwachung von Abhängigkeiten. Die gebräuchlichsten Tools sind statische und dynamische Anwendungssoftwaretests (SAST und DAST) zum Testen von Anwendungen sowie Software-Kompositionsanalyse (SCA) zur Erkennung bekannter Schwachstellen in Open-Source-Abhängigkeiten.

Um der sich entwickelnden Bedrohungslandschaft gerecht zu werden, wurden mehrere neuere Lösungen entwickelt und übernommen. Eine solche Lösung ist der Einsatz von Geheimerkennungstools, die Organisationen bei der Identifizierung von Geheimnissen wie Anmeldeinformationen, API-Schlüsseln und sensiblen Daten unterstützen, die möglicherweise unbeabsichtigt im Code offengelegt wurden. Darüber hinaus wurden neue Scan-Tools entwickelt, um Schwachstellen in Containern und Infrastructure-as-Code (IaC) in Cloud-Computing-Umgebungen zu erkennen, sodass Unternehmen die Sicherheit ihrer Anwendungen beim Übergang in die Cloud gewährleisten können.

Um die große Bandbreite an Sicherheitstools zu verwalten, wurden Orchestrierungslösungen entwickelt, die eine einheitliche Sicht auf die Sicherheit im gesamten SDLC bieten. Diese Lösungen zentralisieren die Verwaltung von Sicherheitstools und -richtlinien, rationalisieren den Sicherheitsprozess und verringern das Risiko übersehener Schwachstellen.

Zu den größten Herausforderungen für AppSec-Besitzer gehören die Triage, Deduplizierung und Priorisierung von Sicherheitswarnungen. Es kann überwältigend sein, die Menge der Warnungen zu verwalten und zu bestimmen, welche sofortige Aufmerksamkeit erfordern und welche ignoriert werden können. Darüber hinaus müssen AppSec-Besitzer die Auswirkungen der Schwachstellen auf ihre spezifischen Systeme abschätzen, was ein tiefes Verständnis des Technologie-Stacks und der Anwendungen erfordert.

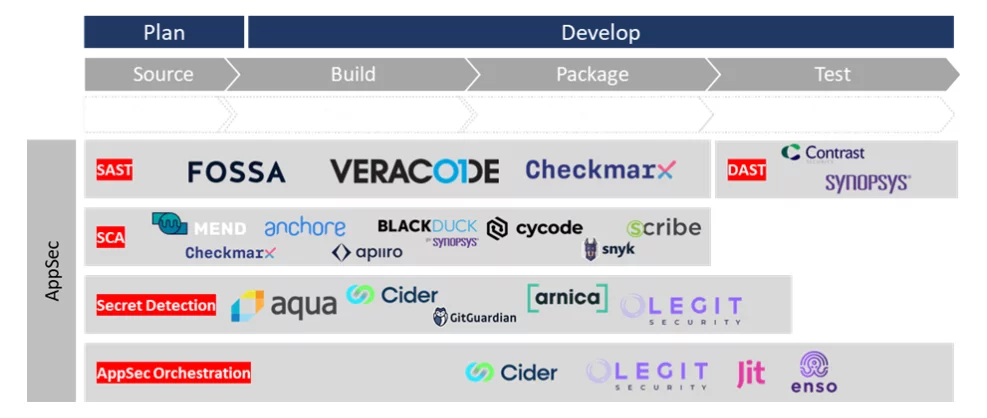

Der AppSec-Ansatz deckt den SDLC vom Code-Schreiben über Build, Paketierung und Testen ab und ist entscheidend für die Reduzierung von Schwachstellen sowohl in benutzerdefiniertem Code als auch in Open-Source-Komponenten und verringert so die Haftung für Softwarehersteller und -betreiber. Zu den führenden Anbietern in diesem Bereich gehören Veracode, Checkmarx, Snyk, Synopsis und Fossa.

Das folgende Diagramm bietet einen vereinfachten Überblick über den AppSec-Markt und stellt mehrere Hauptakteure vor.

Eine vereinfachte Ansicht der AppSec-Marktlandschaft

Während AppSec-Lösungen bei der Erkennung bekannter Schwachstellen und unsicherer Codemuster wirksam sein können, sind sie in der Regel eher reaktiv als proaktiv. Sie reduzieren die Angriffsfläche nicht proaktiv. Darüber hinaus kann es für Entwickler aufgrund der hohen Anzahl falsch-positiver Warnungen, die von Scannern generiert werden, schwierig sein, sich auf die kritischsten Sicherheitsprobleme zu konzentrieren. Der Scanvorgang kann auch zeitaufwändig sein und den Entwicklungszeitplan stören, was zu zusätzlichen Reibungsverlusten im Entwicklungsprozess führt und die Veröffentlichung neuer Software verlangsamt.

Die neue Rolle der Software-Lieferkettensicherheit

AppSec-Lösungen übersehen Bereiche des SDLC, die möglicherweise anfällig für Angriffe sind und sich auf die Software-Lieferkette auswirken. Zu diesen Bereichen gehören Entwicklungstools, Code-Repositorys, Quellcode-Verwaltungssysteme, Build-Server und Artefakt-Registrierungssysteme, die Schwachstellen und Fehlkonfigurationen enthalten können.

Andererseits besteht aus Sicht der Softwarekonsumenten häufig die Sorge, dass Software von Drittanbietern Sicherheitslücken mit sich bringen kann, die schwer zu erkennen und zu beheben sind. Für Verbraucher ist es wichtig, die von ihnen verwendete Software gründlich zu bewerten und zu überprüfen sowie sie regelmäßig zu überwachen und zu aktualisieren, um diese Risiken zu reduzieren.

Um diese Herausforderungen zu meistern, müssen sowohl Softwarehersteller als auch -konsumenten einen umfassenderen Ansatz verfolgen. Softwarehersteller sollten sich in alle Phasen des SDLC integrieren und automatisierte Tools nutzen, um Sicherheitsbedrohungen zu begegnen.

- CI/CD-Haltungsmanagement – Um die Software-Lieferkette zu sichern, ist sicheres SDLC von entscheidender Bedeutung. Das CI/CD-Statusmanagement automatisiert die Erkennung und setzt Sicherheitspraktiken durch. Der Einblick in SDLC und die sichere Infrastrukturnutzung in Entwicklungsumgebungen ist heutzutage eine Herausforderung für Unternehmen. Das CI/CD-Statusmanagement muss Serverauthentifizierung, Einschränkungen für öffentliche Repos/Buckets und Schlüsselablauf umfassen. Durch die Einschränkung riskanter Entwicklungspraktiken, wie etwa der Ausführung ungeprüfter Ressourcen und der Bezugnahme auf extern veränderte Bilder, wird die Softwaresicherheit verbessert und das Risiko von Angriffen auf die Lieferkette verringert.

- Bescheinigung und Provenienz – Die Aufrechterhaltung der Sicherheit der Software-Lieferkette erfordert eine Bescheinigung (Überprüfung der Authentizität der Software) und die Nachverfolgung der Herkunft (Herkunft, Eigentum und Aufbewahrung). Bescheinigung und Herkunft beeinflussen Vertrauensentscheidungen, verringern das Risiko von Manipulationen, Schwachstellen und unzureichender Sicherheit in der Entwicklung und gewährleisten gleichzeitig die Einhaltung von Branchenstandards.

Um Attestierung und Herkunft effektiv umzusetzen, müssen Beweise aus Quellen wie Quellcode-Managern, CI-Tools, Build-Servern usw. gesammelt und kryptografisch signiert werden. Zu den Beweisen gehören Entwickleridentität, Codeüberprüfungsnachweise, Datei-/Artefakt-Hashes und der Sicherheitsstatus von Tools. Richtlinien für Attestierungen gewährleisten eine sichere Entwicklung und Erstellung, Manipulationsvalidierung und die Einhaltung von Standards wie SSDF und SLSA.

Bestehende APIs und Observability-Lösungen können keine Beweise sammeln, Bescheinigungen signieren und Herkunftsspuren erstellen. Es müssen neue Agenten entwickelt werden, um die während der SDLC generierten Daten zu verfolgen und Beweise für Integrität und Authentizität zu unterzeichnen.

Zu diesem Zweck müssen sowohl Softwarehersteller als auch -konsumenten über den SDLC hinaus nach Mitteln suchen, um Folgendes zu erreichen:

- Kontinuierliche Compliance – Kontinuierliche Überprüfung trägt dazu bei, die Compliance aufrechtzuerhalten und vor Schwachstellen zu schützen, auch nach der Bereitstellung. Dabei geht es um die kontinuierliche Überwachung und Überprüfung der Sicherheit von Softwarekomponenten während des gesamten Softwareentwicklungs- und Bereitstellungsprozesses. Eine SBOM ist ein wichtiges Werkzeug zur kontinuierlichen Überprüfung, das die in einem Projekt verwendeten Softwarekomponenten und deren Versionen auflistet. SBOMs erleichtern Schwachstellenscans, helfen Unternehmen, potenziellen Sicherheitsbedrohungen einen Schritt voraus zu sein und stellen die Einhaltung von Vorschriften und Standards wie SSDF sicher.

- Teilen Sie SBOMs und Atteste und überwachen Sie das Risiko kontinuierlich – SBOMs und die kontinuierliche Überwachung potenzieller Risiken sind für die Aufrechterhaltung der Softwaresicherheit und Compliance von entscheidender Bedeutung. SBOMs bieten Verbrauchern die Möglichkeit, Risiken zu verwalten, Schwachstellen zu erkennen, Komponenten mit geringer Reputation abzulehnen und die Sicherheit der Lieferkette durch Bescheinigungen zu gewährleisten.

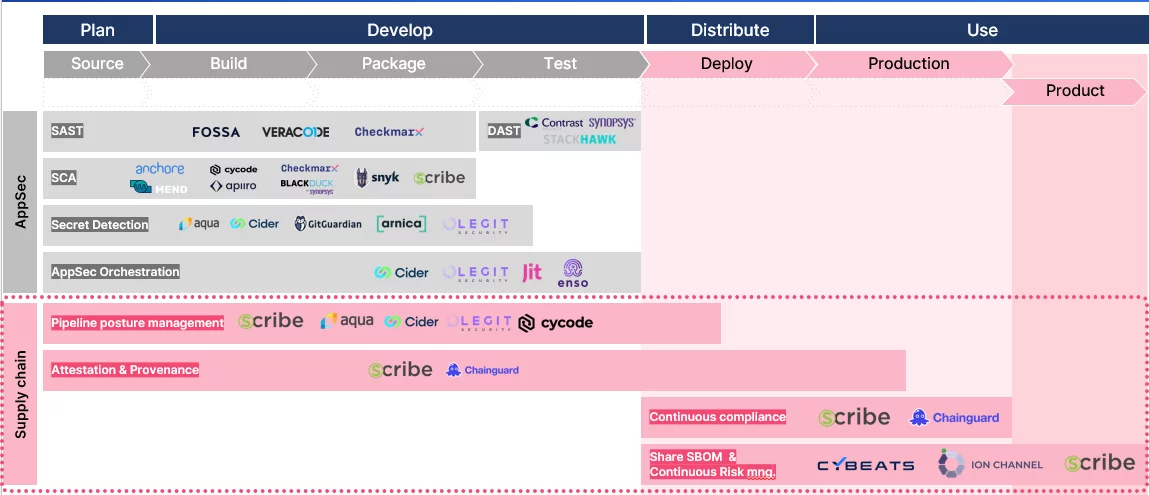

Die oben genannten vier Punkte sind die vier Eckpfeiler der Software Supply Chain Security und die Kriterien für die Auswahl einer Lösung in diesem Bereich.

Software-Supply-Chain-Sicherheitsmarktlandschaft über AppSec

Zusammenfassung

Da die Softwareentwicklung und der Einsatz von Komponenten von Drittanbietern immer weiter zunehmen, wird der Bedarf an einem umfassenden und integrierten Ansatz für die Sicherheit der Software-Lieferkette immer wichtiger. Herkömmliche AppSec-Maßnahmen sind immer noch wichtig, reichen aber nicht mehr aus, um sich vollständig vor der sich entwickelnden Bedrohungslandschaft zu schützen, und Unternehmen müssen einen ganzheitlicheren Ansatz verfolgen, um die Sicherheit ihrer Software-Lieferkette zu gewährleisten.

Um die sich wandelnden Sicherheitsherausforderungen zu meistern, erleben wir derzeit die Entwicklung der Anwendungssicherheit hin zur Sicherheit der Software-Lieferkette. Es umfasst eine neue Generation von Technologien und neuartigen Werkzeugen, die versuchen, diese Herausforderungen zu bewältigen. Softwarehersteller müssen neue Sicherheitstechnologien integrieren, die die Vorteile moderner Frameworks und Tools nutzen, und sie müssen dies in allen Phasen des SDLC tun und automatisierte Tools wie CI/CD-Positionsmanagement, Bescheinigungs- und Herkunftstechnologie, kontinuierliche Code-Signierung usw. verwenden. kontinuierliche Compliance und Governance sowie genaue, hochpräzise SBOMs. Softwarekonsumenten sollten fortlaufend SBOMs und weitere evidenzbasierte Nachweise aller Sicherheitsaspekte der von ihnen genutzten Software verlangen, vor und nach der Softwarebereitstellung in der Produktion während ihres gesamten Lebenszyklus.

Automatisierte Tools und Lösungen wie Schreiber Helfen Sie Organisationen dabei, ein neues Maß an Sicherheit zu erreichen, indem Sie eine evidenzbasierte kontinuierliche Code-Sicherheitssicherungsplattform bereitstellen, die die Vertrauenswürdigkeit des Softwareentwicklungslebenszyklus und der Softwarekomponenten bestätigen kann.

Zum vollständigen Whitepaper Klicke hier >>>

Diese Inhalte werden Ihnen von Scribe Security zur Verfügung gestellt, einem führenden Anbieter von End-to-End-Sicherheitslösungen für die Software-Lieferkette, der modernste Sicherheit für Code-Artefakte sowie Code-Entwicklungs- und Bereitstellungsprozesse in der gesamten Software-Lieferkette bietet. Weitere Informationen.