Das Secure Software Development Framework (SSDF), auch bekannt als NIST SP800-218, ist eine Reihe von Richtlinien, die von NIST als Reaktion auf Executive Order 14028 entwickelt wurden und sich auf die Verbesserung der Cybersicherheitslage der Vereinigten Staaten konzentrieren, insbesondere im Hinblick auf die Sicherheit der Software-Lieferkette.

SSDF ist ein Best-Practices-Framework, kein Standard. Während SSDF besonders für Organisationen relevant ist, die Software für die US-Regierung entwickeln, kommt es jeder Softwareentwicklungsorganisation zugute.

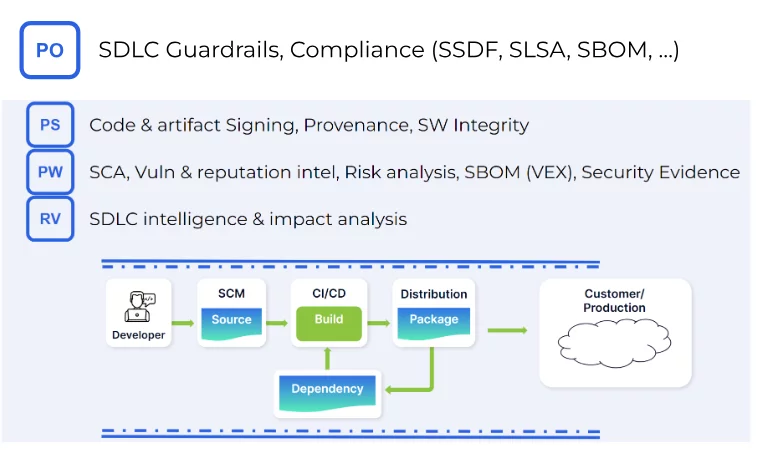

In diesem Dokument werden die vier SSDF-Praktiken besprochen und deren Verwendung erläutert Scribe-Sicherheit um bei der Umsetzung zu helfen, indem wir Tools bereitstellen, die es Menschen und Prozessen ermöglichen, Sicherheitsstandards im SDLC einzuhalten.

Scribe Security ist eine Plattform zur Sicherung von Software-Lieferketten.

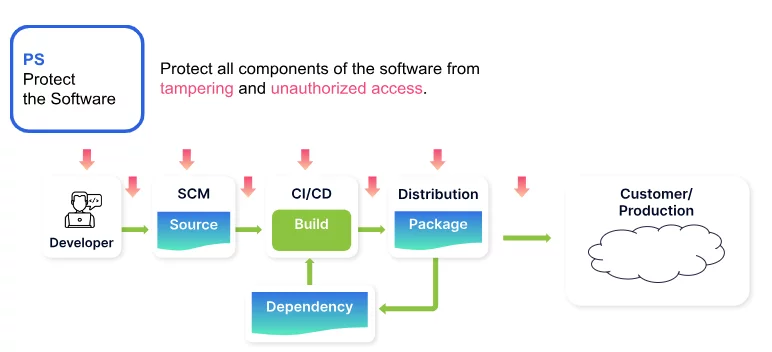

Schützen Sie die Software (PS)

Die PS-Praxis befasst sich mit der Bedrohung aller Softwarekomponenten durch Manipulation und unbefugten Zugriff. PS-Kontrollen zielen darauf ab, die Sicherheit von Software während ihres gesamten Entwicklungslebenszyklus zu gewährleisten. Dazu gehören der Schutz aller Codeformen, die Überprüfung der Integrität von Softwareversionen sowie die Archivierung und der Schutz jeder Softwareversion.

Scribe hilft bei der Bewältigung von PS-Steuerelementen durch die folgenden Funktionen:

- Signieren von Quellcode und Build-Artefakten: Dies trägt dazu bei, die Integrität und Authentizität des Codes und der Build-Artefakte sicherzustellen und steht im Einklang mit dem Schwerpunkt der SSDF, Code vor unbefugtem Zugriff und Manipulation zu schützen. Kontinuierliche Code-Signierung während des gesamten Entwicklungsprozesses trägt dazu bei, sicherzustellen, dass die Integrität von Software-Releases nicht manipuliert wird.

- Nachverfolgung der Provenienz: Überwachung der Herkunft und Historie von Softwarekomponenten zur sicheren Beschaffung und zum Schutz der Software vor Schwachstellen, die durch kompromittierte Komponenten entstehen.

- Überwachung der Softwareintegrität während des SDLC: Kontinuierliche Integritätsprüfungen im gesamten SDLC schrecken potenzielle Angreifer in den Entwicklungstools und Pipelines ab.

- Automatisierte Sicherheits-Toolchains: Die Implementierung von Toolchains, die Aspekte des Sicherheitsprozesses automatisieren, kann menschliche Fehler reduzieren und eine konsistente Anwendung von Sicherheitspraktiken gewährleisten.

- Kriterien für Software-Sicherheitsprüfungen: Die Definition und Verwendung von Kriterien zur Überprüfung der Softwaresicherheit während ihrer Entwicklung ist von entscheidender Bedeutung, um die Einhaltung von Organisationsstandards sicherzustellen und potenzielle Schwachstellen zu identifizieren.

- Sichere Entwicklungsumgebungen: Die Aufrechterhaltung sicherer Entwicklungs-, Build- und Testumgebungen ist von entscheidender Bedeutung, um Schwachstellen zu vermeiden und den Softwareentwicklungsprozess zu schützen.

- Wenden Sie Richtlinien auf Zugriffskontrollen auf Quellcode, Entwicklungstools und Softwareartefaktregister an: Durch die Beschränkung des Zugriffs auf autorisierte Benutzer können unbefugte Nutzung und Manipulation verhindert werden.

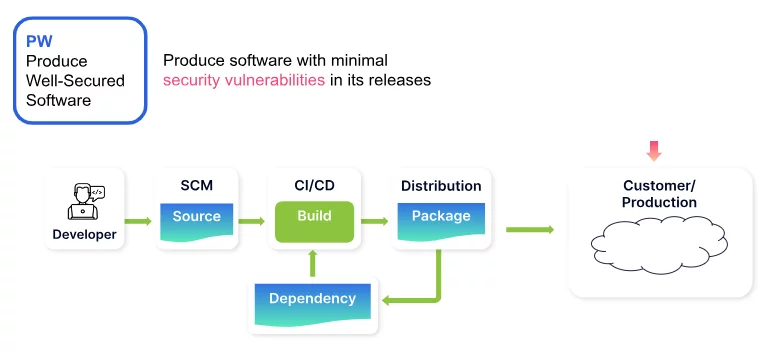

Erstellen Sie gut gesicherte Software (PW)

Die PW-Praxis befasst sich mit Schwachstellen, die im gesamten SDLC in die Software eingeführt wurden. Dazu gehört das Entwerfen von Software zur Erfüllung von Sicherheitsanforderungen, das Überprüfen von Designs auf Konformität, die Wiederverwendung von sicherem Code, das Konfigurieren von Build-Prozessen für Sicherheit und das Testen von ausführbarem Code auf Schwachstellen.

Scribe hilft bei der Bewältigung von PW-Kontrollen durch die folgenden Funktionen:

- Software Composition Analysis (SCA): Identifizieren und Verwalten von Open-Source- und Drittanbieter-Komponenten, um mit Softwareabhängigkeiten verbundene Risiken zu mindern.

- Vulnerability and Reputation Intelligence: Kontinuierliche Überwachung auf Schwachstellen und Bewertung der Reputation von Softwarekomponenten, um die Zuverlässigkeit sicherzustellen.

- Risikoanalyse: Bewertung und Überwachung potenzieller Sicherheits- und Lizenzrisiken im Zusammenhang mit Open-Source-Abhängigkeiten, Verwaltung von Software-Stücklisten (SBOMs) und Vulnerability Exploitability eXchange (VEX)-Hinweise.

- Sammlung sicherheitsrelevanter Beweise aus dem SDLC: Analyse von Daten im gesamten SDLC für ein fundiertes Risikomanagement.

- Sichere Entwicklungsrichtlinien: Kodifizierung von Richtlinien für Softwareentwicklungsprozesse und -verfahren und Messung von KPIs über Teams und Softwareentwicklungsprojekte hinweg.

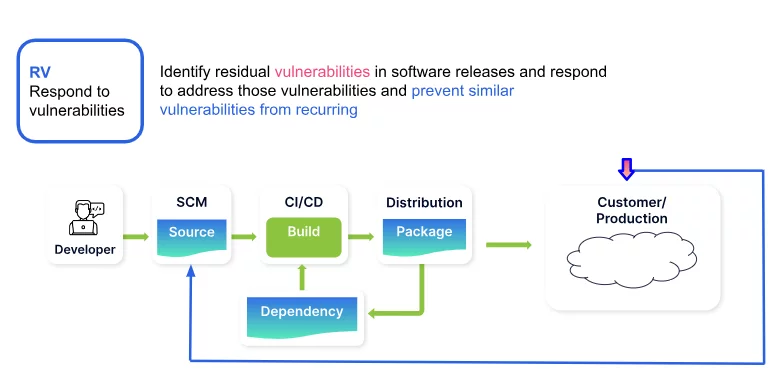

Auf Schwachstellen reagieren (RV)

Die RV-Praxis besteht darin, verbleibende Schwachstellen in Softwareversionen zu identifizieren und angemessen darauf zu reagieren. RV umfasst entweder die Behebung von Schwachstellen, die Minderung oder die Bereitstellung von Ratschlägen für Stakeholder.

Scribe hilft bei der Bewältigung von RV-Kontrollen durch die folgenden Funktionen:

- Sammeln von Beweisen aus SDLC: Sammeln von Metadaten im gesamten SDLC, die eine Momentaufnahme aller Assets, Tools, Abhängigkeiten und Prozessschritte für jede Softwareversion im gesamten Unternehmen erstellen.

- Knowledge Graph für SDLC Intelligence: Ermöglicht die Analyse der Auswirkungen neuer Schwachstellen, problematischer Abhängigkeiten oder problematischer Code-Mitwirkender im gesamten Projektportfolio mithilfe von Knowledge Graphen.

- Laufende Schwachstellenidentifizierung und -priorisierung: Automatisierte Tools zur Identifizierung und Priorisierung von Schwachstellen.

- Kontinuierliche Überwachung und Verbesserung: Kontinuierliche Überwachungsmechanismen zur Erkennung neu veröffentlichter Schwachstellen nach der Veröffentlichung im gesamten Softwareportfolio des Unternehmens.

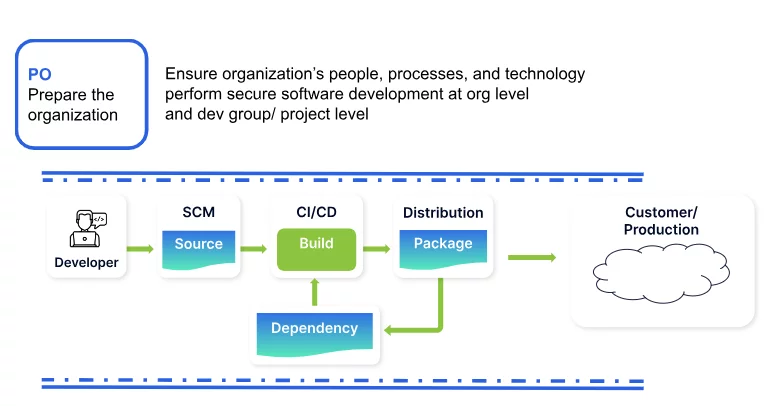

Bereiten Sie die Organisation vor (PO)

Die PO-Praxis zielt auf die organisatorische Ebene. Menschen, Prozesse und Technologie sind darauf vorbereitet, sichere Softwareentwicklung durchzuführen.

Scribe hilft bei der Bewältigung von PO-Kontrollen durch die folgenden Funktionen:

- Richtlinie als Code (GitOps): Die Implementierung von Sicherheitsrichtlinien als Code ermöglicht konsistente Sicherheitsleitlinien im gesamten SDLC. Dies steht im Einklang mit dem Schwerpunkt der SSDF, Sicherheit in jede Phase der Softwareentwicklung zu integrieren.

- Einhaltung von Frameworks wie SLSA, SSDF PS und Custom Initiatives: Durch die Durchsetzung der Compliance mit diesen Frameworks wird sichergestellt, dass die Softwareentwicklung anerkannten Sicherheitsstandards entspricht, wodurch das Engagement der Organisation für sichere Softwareentwicklung weiter gefestigt wird.

- Verbesserte Kommunikation: Erleichterung einer effektiven Kommunikation und Zusammenarbeit zwischen Teams auf der Grundlage realer Beweisdaten und KPIs als gemeinsame Grundwahrheit, um sicherzustellen, dass Sicherheitsanforderungen gut verstanden und in den Entwicklungsprozess integriert werden.

- Kontinuierliche Überwachung und Prüfung: Kontinuierliche Überwachungs- und Prüfungsmechanismen, um die kontinuierliche Einhaltung von Sicherheitspraktiken und -richtlinien sicherzustellen.

Zusammenfassung

Scribe Security ist eine Plattform zur Sicherung von Software-Lieferketten. Es ist darauf ausgelegt, alle Sicherheitsaspekte des Schutzes der Softwareartefakte und der Softwarefabrik zu berücksichtigen. Es ermöglicht ein umfassendes und ganzheitliches Risikomanagement von Softwareprodukten zwischen Organisationen und kann als Software-Vertrauenszentrum zwischen Softwareherstellern und -konsumenten fungieren.

Scribe ist auch ein Mittel zur Compliance und unterstützt das SSDF-Framework. Es ermöglicht die Einhaltung anderer Best Practices wie SLSA, spezifischer Industriestandards und Initiativen kundenspezifischer Organisationen.

Diese Inhalte werden Ihnen von Scribe Security zur Verfügung gestellt, einem führenden Anbieter von End-to-End-Sicherheitslösungen für die Software-Lieferkette, der modernste Sicherheit für Code-Artefakte sowie Code-Entwicklungs- und Bereitstellungsprozesse in der gesamten Software-Lieferkette bietet. Weitere Informationen.