Durch den zunehmenden Einsatz von Komponenten Dritter und langwierigen Software-Lieferketten können Angreifer mittlerweile viele Softwarepakete gleichzeitig über einen einzigen Exploit kompromittieren. Als Reaktion auf diesen neuen Angriffsvektor versuchen immer mehr Entwicklungs- und DevOps-Teams sowie Sicherheitsexperten, eine Software Bill of Materials (SBOM) zu integrieren.

Die Software-Lieferkette umfasst alles, was zur Erstellung der Anwendung verwendet wird, vom einzigartigen Code, den Ingenieure schreiben, über die von ihnen verwendeten Entwicklungstools bis hin zu allen Drittanbieterkomponenten (proprietär und Open Source) in der Codebasis. Während Entwickler die Verantwortung für ihren eigenen Code übernehmen, eine SBOM Verfolgt die Informationen, die erforderlich sind, um die Sicherheit aller Komponenten Dritter zu gewährleisten. Das beinhaltet:

- Woher es stammt

- Die spezifische verwendete Version

- Alle bekannten Schwachstellen und Patch-Status

- Wo und wann es in der Anwendung verwendet wird

- Lizenzinformationen

Und alle anderen relevanten Sicherheitsinformationen.

Durch das Verständnis jeder Codezeile, die in das Endprodukt einfließt, können Unternehmen sichere Entwicklungspraktiken nachweisen und ihren Kunden Zusicherungen bieten.

Da SBOMs deutlich breitere Anwendung finden, IT-Forschungs- und Beratungsunternehmen Gartner hat kürzlich „Innovation Insight for SBOMs“ veröffentlicht„, ein Bericht, der das Konzept, seine Vorteile, die verschiedenen verwendeten Standards und Empfehlungen für Organisationen beschreibt, die SBOMs implementieren.

Da viele Menschen keinen Zugriff auf den vollständigen Bericht von Gartner haben, präsentieren wir einige der wichtigsten Ergebnisse sowie unsere eigene Meinung dazu, was Unternehmen für den erfolgreichen Einsatz von SBOM berücksichtigen müssen. Aber lassen Sie uns zunächst den aktuellen Stand besprechen Angriffe auf die Software-Lieferkette.

Die steigenden Risiken für Software-Lieferketten

Obwohl Softwarepakete versuchen, sich von der Konkurrenz abzuheben und sich auf das zu konzentrieren, was sie auszeichnet, wird es hinsichtlich der Grundfunktionalität immer gewisse Überschneidungen geben. Beispielsweise muss jede Organisation Benutzerdaten verschlüsseln und die meisten müssen eine Synchronisierung über mehrere Geräte hinweg in Betracht ziehen.

Während Entwickler viel Zeit und Mühe damit verbringen könnten, Code zu schreiben, um diese allgemeinen Funktionen auszuführen, ist es viel einfacher, vorgefertigte Komponenten zu integrieren, die bereits verwendet werden. Ob gekauft oder Open-Source-Code von Drittanbietern vereinfacht den Entwicklungsprozess und verkürzt die Zeit bis zur Markteinführung erheblich.

Es bringt jedoch auch Schwachstellen mit sich. Software ist heute nur so sicher wie das schwächste Glied in der Lieferkette. Angreifer machen sich diesen Umstand zunutze und greifen immer häufiger häufig genutzte oder veraltete Komponenten in der Software-Lieferkette an.

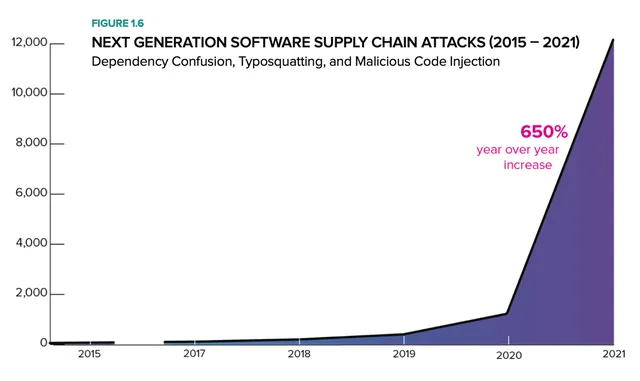

Ein aktueller Bericht fand zwischen Februar 216 und Juni 2015 nur 2019 Angriffe auf die Software-Lieferkette. Diese Zahl stieg zwischen Juli 929 und Mai 2019 deutlich auf 2020 Angriffe an, gefolgt von einem explosionsartigen Anstieg mit über 12,000 Angriffen auf die Software-Lieferkette im Jahr 2021, also im Jahresvergleich Steigerung um 650 %.

Quelle: Dunkles Lesen

Ein 2021 Forrester-Umfrage von 530 Entscheidungsträgern im Bereich Cybersicherheit stellten fest, dass 33 % der externen Angriffe inzwischen von Diensten Dritter oder Software-Schwachstellen ausgehen.

Angesichts der jüngsten Beschleunigung der Angriffe ist es keine Überraschung, dass die US-Regierung vorgegangen ist Sicherheit der Software-Lieferkette eine neue Priorität. Dies beinhaltet die Veröffentlichung der Secure Software Development Framework (SSDF) und September 2022 OMB-Memo Festlegung von Cyber-Investitionsprioritäten für das Geschäftsjahr 2024, die beide der Minderung von Lieferkettenrisiken große Aufmerksamkeit widmen.

Angesichts der rasant zunehmenden Angriffe, berühmter Beispiele in den Nachrichten (z. B. SolarWinds, Log4J usw.) und der Alarmierung der US-Regierung müssen Unternehmen die Sichtbarkeit ihrer Software-Lieferkette erhöhen und für jede davon eine umfassende Software-Stückliste führen ihre Produkte.

SBOMs zur Rettung! Erhöhung der Transparenz, des Vertrauens und der Sicherheit in Software-Lieferketten

Not macht erfinderisch, und eine Bedrohung, die so groß ist wie Angriffe auf die Lieferkette, erfordert sicherlich eine Lösung. Dank der Erfindung von SBOMs verfügen wir nun über die Werkzeuge, um dagegen anzukämpfen und sicherzustellen, dass nur sichere und vertrauenswürdige Komponenten in die Codebasis gelangen.

SBOM basiert auf den physischen Stücklisten (BOMs), die üblicherweise in der Fertigung oder im Baugewerbe zu finden sind. Beispielsweise verwenden Automobilhersteller eine Stückliste, um alle in jedem Fahrzeug verwendeten Komponenten zu inventarisieren, unabhängig davon, ob sie vom OEM oder einem Dritten gebaut wurden. Wenn bei einem bestimmten Teil ein Problem auftritt, ermöglichen Stücklisten den Herstellern, jedes betroffene Fahrzeug zu identifizieren und den Besitzer zu informieren.

SBOMs sind das Äquivalent der Softwareindustrie. Dient als Inventar für jede Softwarekomponente, die in jedem Produkt vorhanden ist. Wenn festgestellt wird, dass eine Komponente eine Schwachstelle aufweist, können Unternehmen schnell die betroffenen Benutzer ermitteln und Pläne zur Information und Minderung des Risikos erstellen.

Bei komplexen Software-Stacks, die eine große Anzahl von Open-Source- und anderen Komponenten von Drittanbietern umfassen, kann es schwierig sein, den Überblick über alle Risiken zu behalten, denen ein Produkt ausgesetzt ist. SBOMs ermöglichen es Entwicklungs-, DevOps- und Sicherheitsteams und sogar Kunden, dieses Risiko zu verstehen und schnell zu prüfen, ob eine neu identifizierte Schwachstelle sie betrifft.

SBOMs helfen auch dabei:

- Verhindern Sie Lizenzvergiftung – Wenn Open-Source-Komponenten Ihr geistiges Eigentum öffnen und Ihr Produkt für jedermann sichtbar macht.

- Identifizieren Sie Risiken in Legacy-Code – Aufschlüsselung vorhandener Codebasen, um alle Bibliotheken von Drittanbietern, Open-Source-Repositorys, Entwicklungstools und mehr zu identifizieren und potenziell veraltete Komponenten oder andere vorhandene Risiken zu ermitteln.

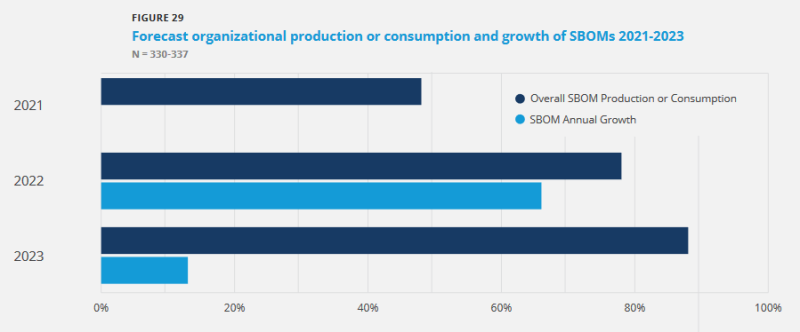

Da SBOMs viele Vorteile bieten, erfreuen sie sich großer Beliebtheit. Allerdings eine aktuelle berichten fanden heraus, dass zwar 76 % der Organisationen über einen gewissen Grad an SBOM-„Bereitschaft“ verfügen, im Jahr 47 jedoch nur 2021 % SBOMs aktiv nutzten. Es wird prognostiziert, dass diese Zahl im Jahr 2022 auf über drei Viertel der Organisationen (78 %) und dann auf fast 90 % ansteigen wird nächstes Jahr.

Quelle: VentureBeat

Gartners Innovation Insight-Bericht für SBOMs – allgemeine Zusammenfassung

Der Innovation Insight Report 2022 von Gartner zu SBOMs bietet wichtige Informationen zur Bedeutung und Implementierung von Software Bill of Materials:

„Software-Stücklisten verbessern die Sichtbarkeit, Transparenz, Sicherheit und Integrität von proprietärem und Open-Source-Code in Software-Lieferketten. Um diese Vorteile zu nutzen, sollten Softwareentwicklungsleiter SBOMs über den gesamten Softwarebereitstellungslebenszyklus hinweg integrieren.“

Organisationen haben oft Schwierigkeiten, die Sichtbarkeit proprietärer und Open-Source-Abhängigkeiten aufrechtzuerhalten, was erhebliche Auswirkungen hat Sicherheitsrisiken in der Software-Lieferkette und potenzielle Compliance-Probleme. Dies liegt daran, dass ihnen geeignete Tools fehlen oder es ihnen nicht gelingt, sichere Entwicklungspraktiken und -standards umzusetzen.

Mit einem SBOM können Entwickler Sicherheitsdetails zu jedem Code von Drittanbietern in ihrem Softwarepaket ermitteln und zusammenstellen. Die Zunahme von Angriffen auf die Software-Lieferkette zeigt, dass es nicht gelingt, Open-Source- oder kommerziellen Code als luftdichte, sichere „Black Box“ zu behandeln.

Ohne zu wissen, was sich in der „Box“ befindet, können Sie die Risiken, denen Ihre Software ausgesetzt ist, nie wirklich verstehen. Daher besteht die beste Lösung darin, jedes „Kästchen“, das Sie zur Überprüfung auf bekannte Schwachstellen verwenden, sorgfältig zu verfolgen.

Gartner empfiehlt jeder Organisation:

- Generieren Sie eine SBOM für jedes von ihnen produzierte Softwarepaket

- Überprüfen Sie die SBOMs für die gesamte genutzte Software (entweder Open-Source oder kommerziell).

- Kontinuierliche Neubewertung der SBOM-Daten, um neue Sicherheitsrisiken zu verstehen (sowohl vor als auch nach der Bereitstellung)

Angesichts der zunehmend bedrohlichen Software-Lieferkettenlandschaft prognostiziert Gartner, dass 60 % der Unternehmen, die Software für kritische Infrastrukturen entwickeln oder kaufen, SBOMs vorschreiben werden. Das ist eine Verdreifachung der aktuellen Zahl (20 %) im Jahr 2022.

„SBOMs sind ein wesentliches Werkzeug in Ihrer Sicherheits- und Compliance-Toolbox. Sie helfen dabei, die Softwareintegrität kontinuierlich zu überprüfen und Stakeholder auf Sicherheitslücken und Richtlinienverstöße aufmerksam zu machen.“

Wie wirkt sich das alles auf Sie aus?

Was bedeutet das alles für Sie und Ihr Unternehmen? Gartner empfiehlt Unternehmen:

- Nutzen Sie SBOMs, um Abhängigkeiten in der gesamten Software-Lieferkette zu verfolgen und dabei jede Komponente im Software-Entwicklungslebenszyklus zu berücksichtigen

- Automatisieren Sie die Generierung von SBOMs mithilfe von Tools zum systematischen Scannen und Überprüfen Ihrer Produkte

- Reagieren Sie schnell auf alle betroffenen Komponenten in der Software-Lieferkette

- Aktualisieren Sie SBOMs mit jedem neuen Software-Artefakt, dh erstellen Sie SBOMs während des Build-Prozesses und nicht nur zu Beginn eines Projekts

- Verwenden Sie nur Module mit verifizierten und sicheren SBOMs wieder

- Implementieren Sie einen auf Standards basierenden SBOM-Prozess basierend auf weithin unterstützten Formaten wie Software Package Data Exchange (SPDX), Software Identification (SWID) oder CycloneDX

- Stellen Sie sicher, dass alle kommerziellen Softwareanbieter, mit denen Sie zusammenarbeiten, ebenfalls SBOMs mit einem standardbasierten Ansatz verwenden

- Teilen Sie SBOMs und Herkunftsdaten mit Stakeholdern und machen Sie sie auf betroffene Komponenten und risikobezogene Daten aufmerksam

SBOMs sind wichtige Werkzeuge für die moderne Softwaresicherheit. Um die Situation in der gesamten Branche zu verbessern, müssen sie jedoch innerhalb und außerhalb der Organisation zugänglich gemacht werden. Die Weitergabe von Schwachstellendaten in Form einer SBOM erhöht auch das Vertrauen der Stakeholder und gibt ihnen die Gewissheit, dass in der von ihnen verwendeten Software keine bekannten Schwachstellen vorhanden sind.

Scribe Security bietet eine gehostete SBOM-Verwaltungsplattform mit Freigabefunktionen. Unterstützung von Organisationen bei der Gewährleistung der Containerintegrität und Bereitstellung umsetzbarer Erkenntnisse über die von ihnen erstellte Software. Beginnen Sie kostenlos, indem Sie sich für den frühen Zugang zum anmelden Scribe-Plattform.

Die Meinung von Scribe Security zum Gartner-Bericht: Transparenz und Beweise sind der Schlüssel

At Scribe-SicherheitWir glauben, dass SBOMs der Schlüssel zum Schutz moderner Softwarepakete sind, die auf expandierenden Lieferketten aufbauen. SBOMs dokumentieren den Entwicklungsprozess umfassend, um eine durchgängige Sichtbarkeit der gesamten Lieferkette zu gewährleisten. Unsere Plattform kombiniert die Sichtbarkeit einer SBOM mit Transparenz, dank der gemeinsamen Nutzung von Funktionen zwischen Teams und Organisationen.

Scribe bietet einen Hub, an dem sowohl Softwarehersteller als auch -konsumenten zusammenkommen können, um Bescheinigungen über die Vertrauenswürdigkeit verschiedener Softwarepakete oder -komponenten auszutauschen. Wir verwenden kryptografische Techniken, um digitale Signaturen zu sammeln und Änderungen während der Entwicklung zu verfolgen. Diese Signaturen stellen eine Beweisgrundlage dar, die die Gültigkeit und Sicherheit der Lieferkette einer Software gewährleistet.

Auch kleinere Betriebe, die die Erstellung von SBOMs derzeit möglicherweise nicht in Betracht ziehen, können von einem Verständnis des Prozesses profitieren. Scribe bietet kontinuierliche Scans, auch wenn Sie eine stabile Version in der Produktion haben, sodass Sie während des gesamten Softwareentwicklungslebenszyklus nach neuen Schwachstellen suchen und Trends erkennen können.

Zusammenfassung

Angesichts der unglaublichen Zunahme von Angriffen auf die Software-Lieferkette müssen Unternehmen neue Methoden in Betracht ziehen, um die Sicherheit der von ihnen erstellten und verwendeten Softwareprodukte zu gewährleisten.

Der erste Schritt besteht darin, eine Software-Stückliste zu erstellen, in der alle in den Softwarepaket-Codebasen enthaltenen Komponenten aufgeführt sind. Wenn Unternehmen verstehen, was gerade ausgeführt wird, können sie Schwachstellen immer einen Schritt voraus sein und die Integrität von Anwendungs-Builds teilen.

Der aktuelle Bericht von Gartner über SBOMs fasst die Situation gut zusammen:

„SBOMs helfen Unternehmen dabei, festzustellen, ob sie anfällig für Sicherheitslücken sind, die zuvor in Softwarekomponenten identifiziert wurden. Bei diesen Komponenten kann es sich um intern entwickelte, kommerziell erworbene oder Open-Source-Softwarebibliotheken handeln. SBOMs generieren und verifizieren Informationen über die Herkunft des Codes und die Beziehungen zwischen Komponenten, was Softwareentwicklungsteams hilft, bösartige Angriffe während der Entwicklung (z. B. Code-Injektion) und der Bereitstellung (z. B. Binärmanipulation) zu erkennen.“

Diese Inhalte werden Ihnen von Scribe Security zur Verfügung gestellt, einem führenden Anbieter von End-to-End-Sicherheitslösungen für die Software-Lieferkette, der modernste Sicherheit für Code-Artefakte sowie Code-Entwicklungs- und Bereitstellungsprozesse in der gesamten Software-Lieferkette bietet. Weitere Informationen.