Coescrito con Víktor Kartashov.

El estándar NIST SP 800–190 proporciona directrices estructuradas para proteger las aplicaciones en contenedores, abarcando desde la procedencia de las imágenes hasta los controles de tiempo de ejecución. A medida que el uso de contenedores se dispara en entornos DevOps dinámicos, alinearse con estos requisitos se vuelve esencial y desafiante.

Pero el SP 800–190 es solo un caso de uso. La idea principal es traer validación continua, firmada y de política como código en sus pipelines de CI/CD, independientemente del marco de seguridad.

La mayoría de los equipos aún tratan el cumplimiento como una actividad de última etapa: retrasada, frágil y desvinculada del desarrollo. Pero ¿qué pasaría si cada imagen, cada solicitud de incorporación de cambios, cada etiqueta se validara continuamente según las políticas de seguridad?

El desafío: cumplimiento consistente en un SDLC rápido

El desafío es que, si bien el SP 800–190 te dice qué asegurar — proporciona una guía clara y categorías como Contramedidas de Imagen, el verdadero obstáculo es Cómo traducir esas directrices de alto nivel en controles concretos y viables, cómo hacerlos cumplir de manera consistente, y Cómo demostrar que lo hiciste. Aquí es precisamente donde Nuestras herramientas de gobernanza y cumplimiento continuo del SDLC entra en escena, transformando el cumplimiento de una carga manual en un proceso automatizado y verificable.

En lugar de depender de scripts frágiles y únicos o de análisis posteriores a la implementación en etapas tardías, El enfoque del escriba Incorpora controles de seguridad estructurados y ejecutables directamente en el corazón de su ciclo de vida de desarrollo de software (SDLC). Lo hacemos sin problemas utilizando Acciones de GitHub, Valint y Sigstore, permitiéndole:

- Define tus políticas de seguridad como código, haciéndolos manejables.

- Automatizar controles directamente dentro de sus flujos de trabajo de desarrollo.

- Firme criptográficamente y almacene de forma segura toda la evidencia de seguridad.

- Lograr trazabilidad y auditabilidad completas para cada artefacto, desde la solicitud de extracción hasta la producción.

El núcleo de nuestra solución: la política como código con Valint

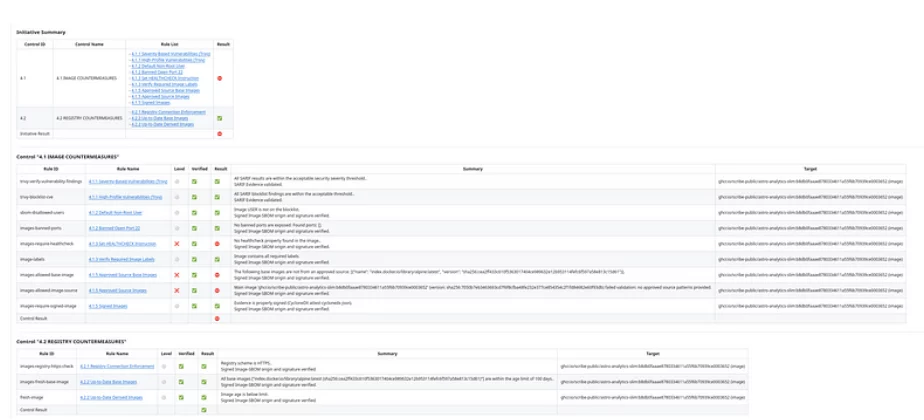

En el Centro de La potente solución de Scribe Se encuentra un archivo de iniciativa declarativo. Este asigna de forma impecable las directrices y controles abstractos del SP 800-190 (como los de "Contramedidas de Imagen") a reglas concretas y ejecutables. Aquí es donde sus políticas de seguridad se convierten realmente en código, aplicadas por valentPara profundizar en cómo los motores de políticas como Valint ordenan sus esfuerzos de cumplimiento, le recomendamos leer nuestra publicación anterior. Del caos a la claridad: Navegando por el motor de políticas para el cumplimiento normativo.

Ejemplo: Así es como se definen las contramedidas de imagen específicas dentro de su iniciativa Valint:

control S:

– nombre: “4.1 CONTRAMEDIDAS DE IMAGEN”

reglas:

– usos: sarif/trivy/blocklist-cve@v2/rules

Nombre: “4.1.1 Vulnerabilidades de alto perfil”

– usos: imágenes/verificar-etiquetas@v2/reglas

Nombre: “4.1.3 Etiquetas de imagen requeridas”

– usos: imágenes/imagen-base-permitida@v2/reglas

Nombre: “4.1.5 Imágenes base aprobadas”

La flexibilidad aquí es inmensa: mientras que nuestra demostración utiliza sp-800-190.yaml, Valint te permite reemplazarlo fácilmente, personalizarlo o agregar tus propias iniciativas., ya sea basándose en puntos de referencia del CIS, pautas organizacionales internas o políticas completamente personalizadas.

Para obtener información más detallada sobre definir y utilizar iniciativas específicas, por favor refiérase a nuestra documentación. También puede explorar nuestro Guía de alto nivel sobre la aplicación de las iniciativas SDLC aquí.

La historia de un desarrollador: Cumplimiento en tiempo real en solicitudes de extracción

Entonces, ¿cómo se ve esto para los desarrolladores? En el momento en que... La solicitud de extracción está abierta, el flujo de trabajo de CI entra en acción automáticamente y organiza una serie de comprobaciones de seguridad vitales.

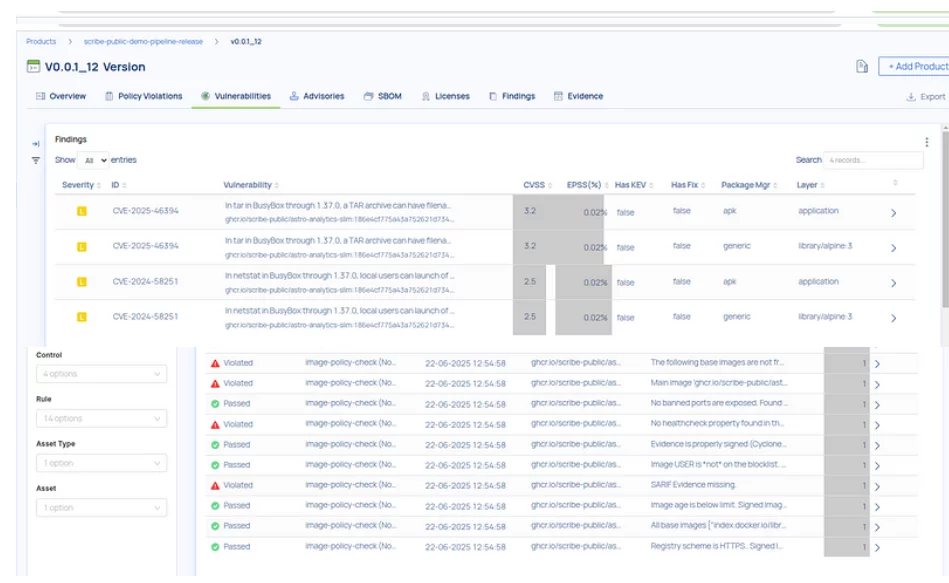

En primer lugar, la Fase de construcción Comienza, donde se crea la imagen y se recopilan metadatos cruciales directamente del Dockerfile. A continuación, un Generación SBOM El paso crea un detallado CycloneDX SBOM, trazando meticulosamente los paquetes y las capas de la imagen base para lograr una transparencia total. A continuación, Análisis de vulnerabilidades Se realiza para generar un informe completo con formato SARIF. Finalmente, Evaluación de políticas toma el centro del escenario como valent Comprueba rigurosamente toda la evidencia acumulada frente a su iniciativa SP 800–190 predefinida.

Si se descubre alguna infracción —quizás una CVE con una gravedad superior a 8.5—, su canalización está configurada para bloquear la solicitud de registro directamente o emitir una advertencia destacada. ¿Y lo mejor? Un resumen conciso de los hallazgos se adjunta directamente a la vista de solicitudes de registro de GitHub. Proporcionar a los desarrolladores comentarios inmediatos y prácticos.Esto les permite abordar las preocupaciones de seguridad de forma proactiva, allí mismo donde trabajan.

Interfaz de usuario de Scribe: Borrar la vista de infracciones de políticas

Ejemplo: Resumen de la verificación de relaciones públicas de GitHub: comentarios inmediatos de los desarrolladores

– nombre: Recopilar evidencia y evaluar políticas

usos: scribe-security/action-verify@master

con:

objetivo: mi_empresa/mi-imagen:v1.0.0

bom: true # Generar SBOM para el objetivo

entrada: trivy:trivy-report.json # Generar evidencia para el informe trivy

base-image: Dockerfile # Generar evidencia de imagen base

iniciativa: sp-800-190@v2 # Evaluar Iniciativa

formato de entrada: attest

formato: atestiguar

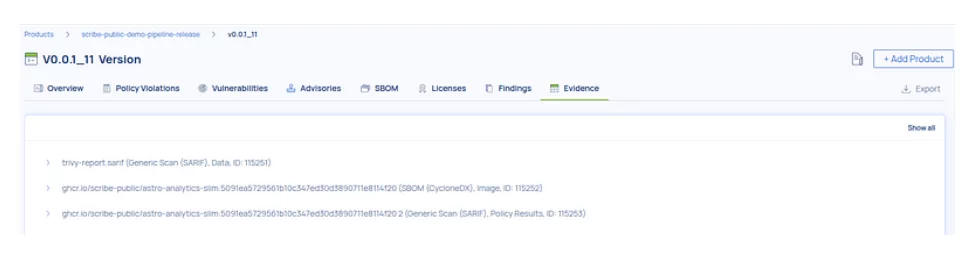

Por supuesto, los artefactos como los SBOM, los resultados del escaneo y la salida de la política se pueden conservar de manera opcional como artefactos de canalización para una inspección aún más profunda o un archivo de cumplimiento.

The Release Gate: Cumplimiento verificable mediante evidencia firmada

Después de que una solicitud de extracción se fusiona con éxito, el viaje continúa hasta el canalización de lanzamiento, donde la imagen se somete a una validación final y crítica según las mismas reglas SP 800-190. Esto no es solo una repetición; es la puerta de entrada para la implementación. En esta etapa crucial, Plataforma ScribeHub se enfoca en crear prueba verificable de cumplimiento, garantizando que cada lanzamiento no solo sea seguro, sino también demostrablemente confiable mediante evidencia completa y firmada.

Ya sea un aprobado o un suspenso, ScribeHub mantiene total transparencia y trazabilidad. Crucialmente, Toda la evidencia, incluido el resultado detallado de la política, se carga en un almacén seguro y se firma criptográficamente (por ejemplo, a través de Sigstore, x.509 o KMS). Esto garantiza que cada resultado sea inmutable y verificable, proporcionando un registro completo para auditoría y confianza, sin importar lo que muestre la evaluación.

Estos resultados de políticas SARIF firmados, SBOM y resultados de escaneo se convierten en activos invaluables para:

- Pistas de auditoría robustas: Proporcionar prueba irrefutable de cumplimiento.

- Certificación de liberación confiable: Confirmar la postura de seguridad de sus artefactos implementados.

- Integraciones fluidas de control de admisión de Kubernetes: Habilitar puertas automáticas antes de ejecutar las imágenes en sus clústeres.

Dentro de la interfaz de usuario de ScribeHub, cualquier infracción se marca claramente y cada prueba firmada es meticulosamente rastreable, vinculándose directamente con el resultado de la iniciativa que la generó. Esto ofrece una claridad y confianza inigualables en la seguridad de su cadena de suministro.

Vulnerabilidades agregadas de SBOM y Scan

Scribe UI: evidencia firmada y rastreable

Vea nuestra solución en acción: el pipeline de demostración

Ya has leído cómo Nuestras herramientas de cumplimiento continuo Da vida al SP 800–190. ¡Ahora, compruébelo usted mismo! Hemos creado una experiencia práctica. repositorio de demostración que muestra exactamente cómo Valint y Sigstore Trabajar juntos en los flujos de trabajo de relaciones públicas y de lanzamiento.

Explora el código de demostración aquí: canalización pública/demo de escritura

Este repositorio contiene dos flujos de trabajo esenciales de GitHub Actions, sp800-190-policy-pr.yml y sp800-190-policy-release.yml, que demuestran visualmente la retroalimentación inmediata para los desarrolladores y la evidencia firmada criptográficamente para el lanzamiento, como se describe a lo largo de esta publicación.

Este contenido es presentado por Scribe Security, un proveedor líder de soluciones de seguridad de la cadena de suministro de software de extremo a extremo, que ofrece seguridad de última generación para artefactos de código y procesos de desarrollo y entrega de código en todas las cadenas de suministro de software. Más información.