A principios de agosto, el Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU. publicó un borrador 2.0 versión de su hito Marco de ciberseguridad, publicado por primera vez en 2014. Mucho ha cambiado en los últimos 10 años, entre ellos el creciente nivel de amenazas a la ciberseguridad que el documento original estableció para ayudar a defender la infraestructura crítica.

Si bien estaba destinado a ayudar a reducir el riesgo de ciberseguridad en la infraestructura crítica, el CSF fue ampliamente adoptado por entidades del sector público y privado. Depender únicamente de la adhesión voluntaria al MCA ha resultado inadecuado para establecer suficientes medidas de ciberseguridad para la infraestructura crítica. El ataque de ransomware en Colonial Pipeline en 2021 fue una prueba evidente de ello. En consecuencia, la administración Biden respondió instituyendo estándares obligatorios de ciberseguridad dentro de sectores de infraestructura crítica como oleoductos y gasoductos, carril, aviacióny agua.

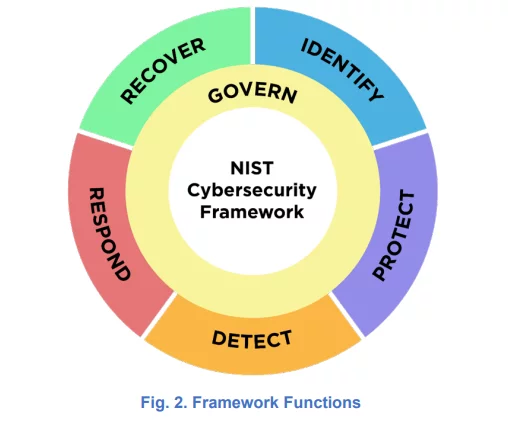

El CSF 2.0 amplía el alcance del CSF a todos los productores de software de cualquier tamaño, conjunto tecnológico y sector, enfatiza la gobernanza de la ciberseguridad y la gestión de riesgos de la cadena de suministro cibernético. Además, el nuevo marco añade un pilar más a los cinco originales necesarios para un programa de ciberseguridad exitoso. Los cinco originales eran: Identificar, proteger, detectar, responder y recuperar. El MEC 2.0 introduce un sexto: Gobernar.

En este artículo, intentaremos resumir las nuevas incorporaciones al marco y ver cómo el marco podría ayudarle a iniciar o avanzar en su programa de gestión de riesgos de ciberseguridad existente. Es importante señalar que esta nueva versión aún no es definitiva. El borrador está abierto a comentarios hasta principios de noviembre y está previsto que se publique a principios de 2024. Eso significa que si tiene algún comentario o adición que le gustaría que se agregue, todavía está a tiempo de ofrecerlo al NIST para su consideración.

Principales cambios en CSF 2.0

La Borrador del MCA 2.0 mantiene los aspectos esenciales del marco original. El MEC 2.0 es voluntario para el sector privado; requiere un enfoque de la ciberseguridad basado en el riesgo (centrándose en los resultados de ciberseguridad que buscan las organizaciones en lugar de los controles específicos que deben implementarse); y conserva la estructura esencial del MCA, que consta de tres componentes principales:

- Pilares – El corazón del MSC integra los resultados de ciberseguridad previstos en cinco “funciones” o pilares: identificar, proteger, detectar, responder y recuperar. (CSF 2.0 introduce una sexta: Gobernar). Estas funciones son los componentes necesarios de una ciberseguridad eficaz. En torno a los cinco pilares principales, el CSF original incluye 5 categorías y 23 subcategorías de resultados de ciberseguridad previstos, así como cientos de referencias útiles, en gran medida otros marcos y estándares de la industria, agrupados en torno a ellos. El borrador de la versión 108 es aún más extenso.

Fuente: MCR 2.0

- Niveles del marco – Los niveles del CSF definen cómo una empresa gestiona el riesgo de ciberseguridad. Las organizaciones seleccionan el nivel que mejor cumple con sus objetivos, reduce el riesgo cibernético a un grado aceptable y se implementa fácilmente. Los niveles ofrecieron progreso del 1 al 4 ("Parcial" a "Adaptable") y demuestran un nivel creciente de sofisticación.

- Perfiles de marco – Los perfiles del CSF ayudan a las empresas a encontrar el camino adecuado para reducir el riesgo de ciberseguridad. Definen las posturas de ciberseguridad “actuales” y “objetivos” de una organización y las ayudan en la transición de una a la otra.

El borrador del CSF 2.0 incorpora los siguientes cambios clave:

- Lo que hacemos – El nuevo marco está destinado a organizaciones de todos los tamaños e industrias, incluidas las PYMES. Este movimiento refleja el hecho de que en 2018 El Congreso pidió explícitamente al NIST que abordara las preocupaciones de las pequeñas empresas en relación con el marco original.. La revisión del lenguaje del documento para eliminar las referencias a infraestructura crítica y reemplazarlas para incluir a todas las organizaciones refleja el alcance ampliado del marco.

- El pilar de la gobernanza – CSF 2.0 amplía la metodología de ciberseguridad basada en riesgos del CSF. CSF 2.0 reconoce que los cambios dramáticos ocurridos en la última década han elevado la ciberseguridad a una fuente clave de riesgo empresarial (incluidas interrupciones de la empresa, violaciones de datos y pérdidas financieras). Para abordar estos cambios, CSF 2.0 mejora la relevancia de la gobernanza y coloca el riesgo cibernético al mismo nivel que las formas legales, financieras y de otro tipo de riesgo empresarial para la alta dirección. La nueva función de gobernanza aborda cómo una organización toma decisiones para respaldar su estrategia de ciberseguridad y está diseñado para informar y respaldar las otras cinco funciones.

- Gestión de riesgos de la cadena de suministro – Los esfuerzos necesarios para controlar el riesgo de ciberseguridad relacionado con partes externas se denominan gestión de riesgos de la cadena de suministro (SCRM). Las cadenas de suministro exponen a una empresa a riesgos cibernéticos. Ataques de malware (por ejemplo, el Ataque troyano 3CX), ataques de ransomware, filtraciones de datos (por ejemplo, el violación de datos de Equifax), y las violaciones de la ciberseguridad son riesgos cibernéticos comunes en la cadena de suministro.

Las herramientas y códigos de terceros ven usos cada vez mayores en casi todos los aspectos de la producción de software y, por lo tanto, vemos un aumento correspondiente en riesgos de la cadena de suministro de software. Cualquier tercero con acceso al sistema de una organización, incluidas empresas de gestión de datos, bufetes de abogados, proveedores de correo electrónico, empresas de alojamiento web, subsidiarias, proveedores, subcontratistas y cualquier software o hardware de origen externo utilizado en el sistema de la organización, puede lanzar ataques a la cadena de suministro. La manipulación, el robo, la introducción no autorizada de códigos o componentes en software o hardware y los procedimientos de fabricación deficientes son todos peligros de la cadena de suministro de software. Las organizaciones que no gestionan adecuadamente los riesgos de la cadena de suministro de software tienen más probabilidades de sufrir un ataque de este tipo.

CSF 2.0 agrega más información sobre el riesgo de terceros, incorpora pautas de la cadena de suministro de software en la nueva función de gobernanza y especifica que el riesgo de ciberseguridad en las cadenas de suministro de software debe tenerse en cuenta mientras una organización realiza todas las funciones del marco (no solo la gobernanza). El nuevo lenguaje SCRM es uno de los cambios. CSF 2.0 enumera los siguientes resultados SCRM deseables:

- Los proveedores deben ser “conocidos y priorizados por criticidad” (GV.SC-04)

- “Se realiza planificación y diligencia debida para reducir los riesgos antes de establecer relaciones formales con proveedores u otras relaciones con terceros” (GV.SC-06)

- "Las prácticas de seguridad de la cadena de suministro están integradas en los programas de ciberseguridad y gestión de riesgos empresariales, y su desempeño se monitorea durante todo el ciclo de vida del producto y servicio tecnológico". (GV.SC-09)

El borrador también invita a las empresas a utilizar los perfiles marco del CSF "para delinear estándares y prácticas de ciberseguridad para incorporar en los contratos con proveedores y proporcionar un lenguaje común para comunicar esos requisitos a los proveedores". Según NIST, los proveedores pueden utilizar Perfiles de marco (ver arriba) para comunicar su postura de ciberseguridad, así como los estándares y políticas relevantes relacionados con los riesgos de la cadena de suministro de software.

- Seguridad en la nube – El CSF original abordaba la seguridad de la nube, pero solo en circunstancias en las que una empresa mantenía y protegía su propia infraestructura de nube. Este caso de uso ya no es el más común. Las organizaciones están haciendo una rápida transición a entornos de nube en los que corporaciones de terceros administran la nube de manera legal y operativa. (Por ejemplo, la administración de la infraestructura subyacente se subcontrata en modelos de computación en la nube de plataforma como servicio y software como servicio).

A través de sus disposiciones mejoradas de gobernanza y gestión de riesgos de la cadena de suministro, CSF 2.0 permite a las empresas utilizar mejor el marco para construir modelos de responsabilidad compartida con proveedores de servicios en la nube, y facilita cierto grado de control en entornos alojados en la nube.

- Guía de implementación ampliada – Para ayudar a las empresas a lograr los resultados de ciberseguridad descritos en el marco, CSF 2.0 proporciona “adicionales”ejemplos de implementación y referencias informativas.” Si bien estos recursos se consideran parte del marco, NIST los mantendrá separados para permitir actualizaciones más periódicas.

Los ejemplos de implementación proporcionan más información sobre cómo poner el marco en acción. No describen todas las acciones que podrían tomarse para lograr un objetivo específico; más bien, son “ejemplos orientados a la acción” destinados a ayudar a las empresas a comprender los resultados “básicos” y las primeras actividades que pueden realizarse para lograr dichos resultados.

Usando el CSF 2.0

El CSF, al igual que otros marcos del NIST, es muy escaso en cuanto a detalles exactos sobre cómo implementar sus sugerencias. No existe una lista de verificación completa o parcial que pueda utilizar como primer paso para configurar o ampliar la gestión de riesgos de ciberseguridad de su organización. Habiendo repasado la extensa lista de "resultados deseados", el marco aún deja la carga de la implementación en las empresas individuales. La lógica es que, dado que cada empresa es única en su conjunto de tecnologías, sus amenazas y riesgos existentes, no existe una manera fácil o integral de diseñar un marco de solución de amenazas cibernéticas de tipo "una lista que se adapte a todos".

Aún así, el marco no está exento de usos. Por un lado, los perfiles y niveles ofrecidos en el marco ofrecen una buena manera de al menos comenzar a planificar dónde debería estar el plan de respuesta de ciberseguridad y la gestión de riesgos de la empresa. Le da a la gerencia de la empresa una indicación clara de que los riesgos cibernéticos deben considerarse a la par con cualquier otra categoría de riesgo importante (como legal o financiera) que, en teoría, debería ayudar al CISO a obtener la financiación y la mano de obra que necesita para manejar los riesgos que tiene. mapeados para su organización. Por último, tener una sección recién agregada relacionada con SCRM muestra cuán seriamente las empresas deben considerar las diversas amenazas inherentes a un posible ataque o violación de la cadena de suministro de software.

El hecho de que el NIST tenga la intención de ofrecer una guía de implementación más sólida y actualizada con frecuencia que incluya ejemplos es un paso en la dirección correcta. Queda por ver cuán extenso y útil es realmente. Todavía existe una buena posibilidad de que no pueda asimilar y aplicar este marco antiguo/nuevo sin al menos una persona con conocimientos en ciberseguridad.

Al menos en lo que respecta a la parte de riesgo de la cadena de suministro de software, plataforma de escriba cubrirte. Scribe tiene un nivel gratuito donde puedes comenzar a probarlo ahora con todas nuestras amplias capacidades a tu alcance para jugar. Esto incluye comenzar a generar y almacenar procedencia SLSA y datos detallados. SBOM para tus construcciones. Si está interesado en la capacidad de Scribe para ofrecerle una política de usuario personalizada para regir su proceso SDLC, lo invito a consultar este artículo.

De cualquier manera, te animo a que prueba nuestra plataforma y examinar la utilidad de la información de seguridad que Scribe puede ofrecer a medida que se acumula y analiza a lo largo del tiempo.

Este contenido es presentado por Scribe Security, un proveedor líder de soluciones de seguridad de la cadena de suministro de software de extremo a extremo, que ofrece seguridad de última generación para artefactos de código y procesos de desarrollo y entrega de código en todas las cadenas de suministro de software. Más información.