Con el uso cada vez mayor de componentes de terceros y las largas cadenas de suministro de software, los atacantes ahora pueden comprometer muchos paquetes de software simultáneamente mediante un único exploit. En respuesta a este nuevo vector de ataque, más equipos de desarrollo y DevOps, así como profesionales de seguridad, buscan incorporar una Lista de materiales de software (SBOM).

La cadena de suministro de software incluye todo lo que se utiliza para crear la aplicación, desde el código único que escriben los ingenieros hasta las herramientas de desarrollo que utilizan y cualquier componente de terceros (propietario y de código abierto) en la base del código. Mientras los desarrolladores asumen la responsabilidad de su propio código, un SBOM rastrea la información necesaria para garantizar la seguridad de cada componente de terceros. Esto incluye:

- De dónde se obtuvo

- La versión específica en uso.

- Cualquier vulnerabilidad conocida y estado del parche.

- Dónde y cuándo se utiliza en la aplicación

- Información de licencia

Y cualquier otra información de seguridad relevante.

Al comprender cada línea de código que se incluye en el producto final, las organizaciones pueden demostrar prácticas de desarrollo seguras y brindar garantías a sus clientes.

Dado que los SBOM encuentran un uso significativamente más amplio, la empresa de consultoría e investigación de TI Gartner publicó recientemente “Innovation Insight for SBOMs”, un informe que describe el concepto, sus beneficios, los diversos estándares en uso y recomendaciones para las organizaciones que implementan SBOM.

Como muchas personas no tendrán acceso al informe completo de Gartner, presentamos algunos de los hallazgos clave, así como nuestra propia opinión sobre lo que las organizaciones deben considerar para un uso exitoso de SBOM. Pero primero, analicemos el estado actual de ataques a la cadena de suministro de software.

Los crecientes riesgos para las cadenas de suministro de software

Aunque los paquetes de software intentan diferenciarse de la competencia y centrarse en lo que los diferencia, siempre habrá cierta superposición en términos de funcionalidad básica. Por ejemplo, todas las organizaciones necesitarán cifrar los datos de los usuarios y la mayoría deberá considerar la posibilidad de sincronizarlos entre varios dispositivos.

Si bien los desarrolladores podrían dedicar mucho tiempo y esfuerzo a escribir código para realizar estas funciones generales, es mucho más fácil incorporar componentes ya preparados que ya están en uso. Ya sea comprado o de código abierto, el código de terceros simplifica el proceso de desarrollo y reduce significativamente el tiempo de comercialización.

Sin embargo, también introduce vulnerabilidades. Hoy en día, el software es tan seguro como el eslabón más débil de la cadena de suministro. Los atacantes aprovechan este hecho y apuntan a componentes de uso común o obsoletos en la cadena de suministro de software a un ritmo cada vez mayor.

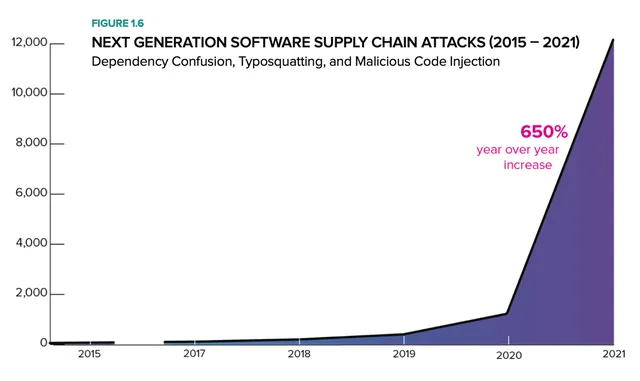

Un informe reciente encontró solo 216 ataques a la cadena de suministro de software entre febrero de 2015 y junio de 2019. Este número dio un salto significativo a 929 ataques entre julio de 2019 y mayo de 2020, seguido de una explosión con más de 12,000 ataques a la cadena de suministro de software en 2021, año tras año. aumento del 650%.

Fuente: Lectura oscura

Un reporte de Encuesta de Forrester de 530 responsables de la toma de decisiones en materia de ciberseguridad descubrieron que el 33% de los ataques externos ahora provienen de servicios de terceros o vulnerabilidades de software.

Dada la reciente aceleración de los ataques, no sorprende que el gobierno de Estados Unidos haya hecho seguridad de la cadena de suministro de software una nueva prioridad. Esto incluye la liberación del Marco de desarrollo de software seguro (SSDF) y un septiembre de 2022 memorando de la OMB establecer prioridades de inversión cibernética para el año fiscal 2024, las cuales prestan amplia atención a mitigar el riesgo de la cadena de suministro.

Con ataques vertiginosos, ejemplos famosos en las noticias (por ejemplo, SolarWinds, Log4J, etc.) y el gobierno de EE. UU. haciendo sonar la alarma, las organizaciones necesitan aumentar la visibilidad de su cadena de suministro de software y mantener una lista de materiales de software integral para cada uno de ellos. sus productos.

¡SBOM al rescate! Aumento de la visibilidad, la confianza y la seguridad en las cadenas de suministro de software

La necesidad es la madre de la invención, y una amenaza tan importante como los ataques a la cadena de suministro ciertamente necesita una solución. Afortunadamente, la invención de los SBOM significa que ahora tenemos las herramientas para contraatacar, garantizando que solo componentes seguros y confiables lleguen al código base.

SBOM se basa en las listas de materiales físicas (BOM) que se encuentran comúnmente en la fabricación o la construcción. Por ejemplo, los fabricantes de automóviles utilizan una lista de materiales para inventariar todos los componentes utilizados en cada vehículo, ya sea que hayan sido fabricados por el OEM o por un tercero. Si surge un problema con una pieza en particular, las listas de materiales permiten a los fabricantes identificar cada vehículo afectado e informar al propietario.

Los SBOM son el equivalente de la industria del software. Actuando como un inventario de cada componente de software presente en cada producto. Si se descubre que un componente tiene una vulnerabilidad, las organizaciones pueden determinar rápidamente los usuarios afectados y hacer planes para informar y mitigar el riesgo.

Con pilas de software complejas que incorporan una gran cantidad de componentes de código abierto y otros componentes de terceros, puede resultar complicado realizar un seguimiento de cada riesgo al que está expuesto un producto. Los SBOM permiten que los equipos de desarrollo, DevOps y seguridad, e incluso los clientes, comprendan este riesgo y observen rápidamente si una vulnerabilidad recientemente identificada los afecta.

Los SBOM también ayudan a:

- Evite el envenenamiento de licencias: cuando los componentes de código abierto abren su propiedad intelectual, exponiendo su producto para que todos lo vean.

- Identifique el riesgo en el código heredado: desglose las bases de código existentes para identificar cada biblioteca de terceros, repositorios de código abierto, herramientas de desarrollo y más para determinar posibles componentes desactualizados o cualquier otro riesgo presente.

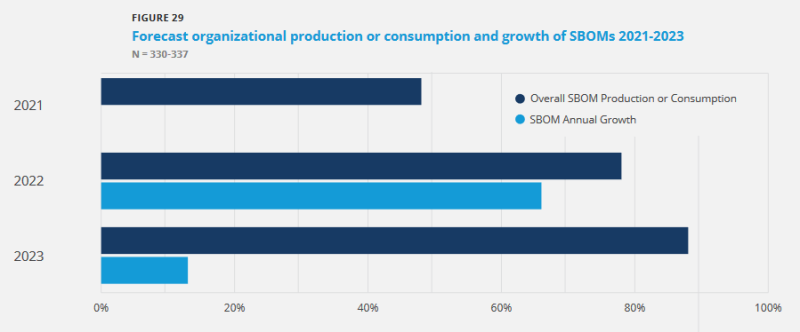

Con muchos beneficios que ofrecen, los SBOM están experimentando una aceptación significativa. Sin embargo, una reciente reporte descubrió que, si bien el 76 % de las organizaciones tienen cierto grado de “preparación” para los SBOM, solo el 47 % los utilizaba activamente en 2021. Se prevé que esta cifra aumente a más de las tres cuartas partes de las organizaciones en 2022 (78 %) y a casi el 90 % el año pasado. año siguiente.

Fuente: VentureBeat

Informe Innovation Insight de Gartner para SBOM: resumen de alto nivel

El Informe Innovation Insight 2022 de Gartner sobre SBOM ofrece información crítica sobre la importancia y la implementación de la lista de materiales de software:

“Las listas de materiales de software mejoran la visibilidad, la transparencia, la seguridad y la integridad del código propietario y de fuente abierta en las cadenas de suministro de software. Para obtener estos beneficios, los líderes en ingeniería de software deben integrar los SBOM a lo largo del ciclo de vida de entrega del software”.

Las organizaciones a menudo luchan por mantener la visibilidad de las dependencias propietarias y de código abierto, lo que genera importantes riesgos de seguridad de la cadena de suministro de software y posibles problemas de cumplimiento. Esto se debe a que carecen de herramientas adecuadas o no implementan prácticas y estándares de desarrollo seguros.

Con un SBOM, los desarrolladores pueden descubrir y compilar detalles de seguridad en cada código de terceros en su paquete de software. El aumento de los ataques a la cadena de suministro de software demuestra el fracaso a la hora de tratar el código comercial o de fuente abierta como una “caja negra” hermética y segura.

Sin saber qué hay dentro de la “caja”, nunca podrá comprender realmente los riesgos a los que está expuesto su software. Por lo tanto, la mejor solución es realizar un seguimiento meticuloso de cada "casilla" que utilice para comprobar las vulnerabilidades conocidas.

Gartner recomienda a todas las organizaciones:

- Generar un SBOM para cada paquete de software que producen.

- Verificar los SBOM para todo el software consumido (ya sea de código abierto o comercial)

- Reevaluar continuamente los datos de SBOM para comprender nuevos riesgos de seguridad (antes y después de la implementación)

Dado el panorama cada vez más amenazante de la cadena de suministro de software, Gartner predice que el 60% de las organizaciones que crean o compran software para infraestructura crítica exigirán SBOM. Eso es el triple de la cifra actual (20%) en 2022.

“Los SBOM son una herramienta esencial en su caja de herramientas de seguridad y cumplimiento. Ayudan a verificar continuamente la integridad del software y alertan a las partes interesadas sobre vulnerabilidades de seguridad y violaciones de políticas”.

¿Cómo te afecta todo esto?

Entonces, ¿qué significa todo esto para usted y su organización? Gartner recomienda que las organizaciones:

- Utilice SBOM para realizar un seguimiento de las dependencias en toda la cadena de suministro de software, teniendo en cuenta cada componente del ciclo de vida del desarrollo de software.

- Automatice la generación de SBOM utilizando herramientas para escanear y verificar sus productos sistemáticamente

- Responder rápidamente a cualquier componente afectado que se encuentre dentro de la cadena de suministro de software.

- Actualice los SBOM con cada nuevo artefacto de software, es decir, cree SBOM durante el proceso de construcción en lugar de solo al inicio de un proyecto.

- Reutilice únicamente módulos con SBOM verificados y seguros

- Implementar un proceso SBOM basado en estándares basado en formatos ampliamente admitidos, como Software Package Data Exchange (SPDX), Software Identification (SWID) o CycloneDX.

- Asegúrese de que todos los proveedores de software comercial con los que trabaje también utilicen SBOM con un enfoque basado en estándares.

- Compartir SBOM y datos de procedencia con las partes interesadas, informándoles sobre los componentes afectados y los datos relacionados con el riesgo.

Los SBOM son herramientas críticas para la seguridad del software moderno. Pero para mejorar la situación en toda la industria, es necesario que sean accesibles dentro y fuera de la organización. Compartir datos de vulnerabilidad en forma de SBOM también aumenta la confianza de las partes interesadas, permitiéndoles saber que no hay vulnerabilidades conocidas presentes en el software que utilizan.

Scribe Security ofrece una plataforma de gestión SBOM alojada con capacidades para compartir. Ayudar a las organizaciones a garantizar la integridad de los contenedores y proporcionar información útil sobre el software que producen. Comience gratis registrándose para obtener acceso temprano a Plataforma de escriba.

La visión de Scribe Security sobre el informe de Gartner: la transparencia y la evidencia son clave

At Seguridad del escriba, creemos que los SBOM son clave para proteger los paquetes de software modernos creados sobre cadenas de suministro en expansión. Los SBOM documentan exhaustivamente el proceso de desarrollo para garantizar la visibilidad de extremo a extremo de toda la cadena de suministro. Nuestra plataforma combina la visibilidad de un SBOM con transparencia, gracias a compartir funciones entre equipos y organizaciones.

Scribe proporciona un centro donde tanto los productores como los consumidores de software pueden reunirse para compartir certificaciones sobre la confiabilidad de varios paquetes o componentes de software. Utilizamos técnicas criptográficas para recopilar firmas digitales que rastrean los cambios durante el desarrollo. Estas firmas aseguran una base de evidencia que garantiza la validez y seguridad de la cadena de suministro de un software.

Incluso las operaciones más pequeñas que quizás no consideren generar SBOM en este momento pueden beneficiarse al comprender el proceso. Scribe ofrece escaneos continuos, incluso si tiene una versión estable en producción, para que pueda buscar nuevas vulnerabilidades e identificar tendencias a lo largo de su ciclo de vida de desarrollo de software.

Resumen

Con el increíble crecimiento de los ataques a la cadena de suministro de software, las organizaciones deben considerar nuevos métodos para garantizar la seguridad de los productos de software que crean y los productos de software que utilizan.

El primer paso es generar una lista de materiales de software que detalle todos los componentes presentes en las bases de código del paquete de software. Comprender lo que se está ejecutando permite a las organizaciones adelantarse a las vulnerabilidades y compartir la integridad de las compilaciones de aplicaciones.

El reciente informe de Gartner sobre SBOM resume bien la situación:

“Los SBOM ayudan a las organizaciones a determinar si son susceptibles a vulnerabilidades de seguridad previamente identificadas en los componentes de software. Estos componentes podrían ser bibliotecas de software desarrolladas internamente, adquiridas comercialmente o de código abierto. Los SBOM generan y verifican información sobre la procedencia del código y las relaciones entre los componentes, lo que ayuda a los equipos de ingeniería de software a detectar ataques maliciosos durante el desarrollo (por ejemplo, inyección de código) y la implementación (por ejemplo, manipulación binaria)”.

Este contenido es presentado por Scribe Security, un proveedor líder de soluciones de seguridad de la cadena de suministro de software de extremo a extremo, que ofrece seguridad de última generación para artefactos de código y procesos de desarrollo y entrega de código en todas las cadenas de suministro de software. Más información.