Se c'è qualcosa che abbiamo imparato da alcuni dei principali attacchi alla catena di fornitura di software degli ultimi anni, come il SolarWinds e Log4Shell attacco, è che questo tipo di attacchi possono essere piuttosto devastanti. Ma nel mondo digitale interconnesso di oggi, diventa sempre più difficile per le aziende evitarli.

Nessuno è immune dagli attacchi alla catena di fornitura del software. Ciò che rende tutto ciò ancora peggiore è che la violazione di una singola azienda potrebbe esporre ad attacchi migliaia di aziende nella loro catena di fornitura di software. Ciò implica che non è sufficiente salvaguardare i propri sistemi interni; uno dei modi in cui la tua organizzazione può ridurre in modo proattivo i rischi della catena di fornitura e mitigare gli attacchi è adottare un concetto noto come Software Bill of Materials (SBOM).

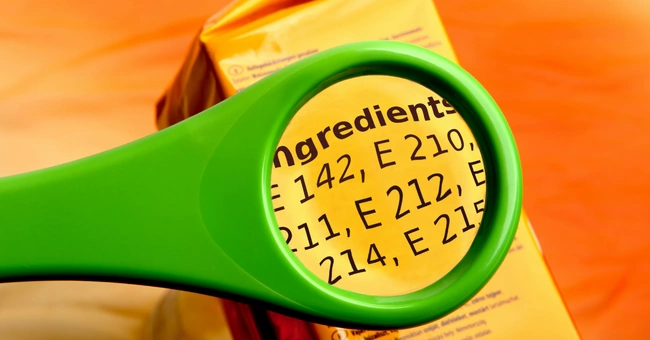

Molto probabilmente la tua organizzazione fa affidamento su vari sistemi esterni per eseguire vari aspetti delle tue operazioni quotidiane. Tuttavia, probabilmente non hai visibilità sui rischi che questi sistemi esterni comportano a meno che il fornitore non li divulghi. La SBOM funge da elenco completo degli ingredienti che fornisce informazioni dettagliate su ciò che costituisce i componenti software utilizzati. Questo documento è diventato un componente chiave per la gestione dei rischi di attacco alla catena di fornitura.

Qual è la funzione della SBOM nella gestione del rischio della catena di fornitura?

Per comprendere appieno le potenzialità e ridurre i rischi del software di terze parti che utilizzi, devi conoscerne la composizione. La distinta base del software (SBOM) offre piena trasparenza, offrendoti così un migliore controllo sulla sicurezza dei tuoi sistemi interni.

Una distinta base del software è un elenco di componenti, servizi e dipendenze di terze parti in un software o un'applicazione. Il concetto di BOM non è nuovo, ma solo recentemente ha trovato applicazione nel mondo del software. La radice di questo concetto può essere fatta risalire all'industria manifatturiera in cui i produttori in genere utilizzano parti di fornitori diversi per costruire un prodotto. Per tenere traccia della storia del prodotto e facilitare la manutenzione futura, viene prodotta una distinta base che descrive in dettaglio tutti i componenti e la provenienza di ciascuno.

Gli SBOM sono diventati popolari più recentemente dopo l’attacco Solarwinds del 2020 che ha colpito molte agenzie governative statunitensi. In risposta a ciò, Il presidente Biden ha emesso un ordine esecutivo che ha incaricato le agenzie federali di richiederlo SBO dagli sviluppatori di software e dai fornitori con cui collaborano. Sebbene non impedisca un attacco alla catena di fornitura, una SBOM accurata rivelerà tutte le dipendenze all'interno di un prodotto software. Ciò lo rende un prezioso strumento di sicurezza informatica che garantisce trasparenza ed espone le vulnerabilità nella catena di fornitura, consentendo così la riduzione dei rischi della catena di fornitura.

Perché SBOM è fondamentale per gli sviluppatori che si affidano al codice open source

Il riutilizzo di codice di terze parti o open source è parte integrante del moderno processo di sviluppo software. Sebbene gli sviluppatori debbano ancora scrivere il proprio codice, integrano regolarmente componenti open source di terze parti nel loro software. Fare questo è diventato assolutamente necessario per mantenere i progetti in movimento a un ritmo elevato.

In passato, l'unico motivo per cui le organizzazioni e gli sviluppatori che utilizzavano software open source volevano conoscere i suoi componenti era quello di evitare problemi di licenza. Molti software open source includevano componenti con utilizzo e distribuzione limitati e chiunque volesse utilizzarli doveva essere consapevole di queste limitazioni. Ora, tuttavia, gli sviluppatori stanno iniziando a riconoscere che il rischio derivante dall’utilizzo di software open source va oltre la licenza; potrebbe anche sollevare problemi di sicurezza. Una distinta base è fondamentale per comprendere sia i requisiti di licenza che quelli di sicurezza del software open source.

Per gli sviluppatori, una distinta base del software offre una migliore visibilità della base di codice del software open source che stanno utilizzando. Ciò può aiutare a risparmiare tempo e fatica in molti casi. Ad esempio, se viene scoperta una nuova vulnerabilità. Senza una distinta base, gli sviluppatori dovranno esaminare ogni componente del software per identificare la causa del problema. Per progetti complessi, questo è un compito estenuante e dispendioso in termini di tempo. Utilizzando una SBOM, il software contenente la vulnerabilità può essere identificato facilmente e la correzione del bug richiesta verrà eseguita immediatamente. Altri motivi per cui SBO è fondamentale nello sviluppo del software:

-

Riduci il volume del codice:Per ogni codice open source che utilizzi, esistono probabilmente dozzine di alternative leggermente diverse che svolgono funzioni simili. Con una SBOM è possibile ridurre le ridondanze creando un elenco standard di componenti per il proprio sistema. Inoltre, poiché ogni componente utilizzato avrà i propri difetti o vulnerabilità unici, mantenere il codice ottimizzato in base a ciò che è necessario può rendere più semplice monitorare e correggere le vulnerabilità.

-

Rispettare gli obblighi di licenza—Abbiamo menzionato come la licenza sia una delle principali motivazioni per provare a conoscere tutti i componenti del tuo software. L'ottenimento della SBOM garantirà il rispetto di tutti gli obblighi di licenza sui componenti che scegli di utilizzare.

-

Valutare e correggere proattivamente i rischi:Identificare e porre rimedio ai rischi appena identificati può essere difficile e richiedere molto tempo. Tuttavia, con un elenco di componenti chiaramente delineato, puoi iniziare a cercare in modo proattivo le vulnerabilità e risolverle. Ciò riduce il tempo necessario per identificare i problemi e rende il processo più efficiente.

-

Semplifica i test e le revisioni del codice:Prima che qualsiasi software venga implementato, deve essere ampiamente testato e rivisto. Questo processo è più semplice quando lo sviluppatore ha una chiara comprensione di tutti i componenti e sottocomponenti di quel software. La SBOM può contribuire a ridurre drasticamente i tempi di revisione, consentendoti di mettere il codice in produzione più velocemente di quanto avresti fatto senza il documento.

Utilizzando SBOM, puoi avviare test di sicurezza per rilevare ed evitare componenti dannosi nelle fasi iniziali mentre il codice è ancora in fase di scrittura. Il documento fornisce inoltre un contesto più approfondito ai codici di terze parti e ai loro componenti, riducendo il lavoro e il tempo necessari per rivedere e persino apportare modifiche al codice base.

-

Identificare il software a fine vita (EOL)—Questo è un fenomeno abbastanza comune con il software open source. A volte questi componenti raggiungono la fine della loro vita perché il fornitore, in cima alla catena di fornitura, non supporta più il prodotto. Sebbene funzioni ancora, i software open source non supportati rappresentano i principali nodi attraverso i quali è possibile sfruttare le vulnerabilità. La SBOM consente di monitorare il software EOL e adottare misure proattive per sostituirlo quando possibile.

Casi d'uso e vantaggi della SBOM

Ottenere una distinta base del software (SBOM) non è obbligatorio per ogni software sviluppato. Tuttavia, prepararlo sta rapidamente diventando una best practice che ogni sviluppatore di prodotti digitali deve esaminare. Di seguito sono riportati alcuni casi d'uso SBOM in cui questo documento sarebbe molto utile.

Casi d'uso SBOM

Conformità ai requisiti federali

A seguito dei principali attacchi alla catena di fornitura del software del 2020 e del 2021, il presidente Biden ha emesso un ordine esecutivo che delinea le principali raccomandazioni per agenzie e fornitori che forniscono soluzioni software per il governo. Uno dei requisiti inclusi nell'ordine esecutivo era la proposta di includere SBOM per ogni software che verrà utilizzato dal governo federale. Sebbene le SBOM non siano obbligatorie per tutti, tutte le organizzazioni che forniscono software per il governo federale degli Stati Uniti dovrebbero fornire SBOM che dettaglino tutti i componenti utilizzati e le eventuali modifiche alla versione apportate.

Ridurre il rischio per i consumatori di software

Una SBOM produce piena visibilità dei componenti di terze parti di uno strumento software. Il monitoraggio di tutti i componenti e sottocomponenti di un software è uno dei modi in cui le organizzazioni possono verificare gli standard di sicurezza e conformità di qualsiasi soluzione software che intendono utilizzare o già utilizzano.

I consumatori che utilizzano software senza distinta base sono probabilmente consapevoli della presenza di componenti open source nel codice che ricevono da un fornitore. Tuttavia, poiché questi ingredienti non sono noti, i consumatori potrebbero non essere a conoscenza del potenziale codice dannoso, dei componenti non supportati e di altre vulnerabilità nel software.

Risposta rapida alle situazioni di crisi

L'utilizzo di una SBOM offre visibilità nella codebase del software. In definitiva, ciò rende più semplice per gli sviluppatori rispondere alle crisi qualora si verifichino. Ad esempio, senza una SBOM, un team di ingegneri del software che tenta di affrontare una nuova vulnerabilità dovrà rivedere manualmente ogni componente software utilizzato per determinare il problema. Tuttavia, se è disponibile una distinta base, è più semplice restringere il campo del software che potrebbe contenere la vulnerabilità ed eseguire le correzioni richieste in tempi molto brevi. Ciò aiuta a risparmiare tempo nella risoluzione delle crisi e riduce al minimo i danni che potrebbero essersi verificati.

Problemi di asimmetria informativa

Attualmente esiste un problema di asimmetria informativa nel mercato del software. Mantenendo segrete tutte le informazioni sulla sicurezza delle loro app, i fornitori o i produttori di software non sono ritenuti responsabili della qualità del loro software. SBOM rende disponibili ai clienti del software le informazioni sulla sicurezza di un prodotto. Ciò costringe i produttori a rispettare i migliori standard di sicurezza nello sviluppo del software.

Supporto a fusioni e acquisizioni

Una distinta base del software è uno dei documenti che potrebbero essere richiesti per l'acquisizione di un'azienda. Parti del processo di acquisizione di un’azienda implicano la due diligence per valutare i potenziali rischi dell’acquisto. Le SBOM forniscono informazioni approfondite sul quadro di sicurezza gestito dall'azienda e sul potenziale rischio dell'acquisizione.

Vantaggi delle SBOM

Una delle pratiche di sicurezza più importanti dell'organizzazione moderna è l'accesso ai rischi della catena di fornitura del software. Ciò implica sapere se lo stack software di un'organizzazione include componenti di terze parti che potrebbero costituire un rischio per la catena di fornitura. Queste vulnerabilità software si trovano spesso in componenti che dipendono da altre applicazioni software. Questo è il motivo per cui la distinta base del software è una componente importante del quadro di sicurezza del prodotto. Di seguito sono riportati alcuni dei più importanti vantaggi dell'SBOM.

- Affrontare le vulnerabilità in modo proattivo-Il vantaggio finale di una SBOM è quello di esaminare il quadro di sicurezza del software utilizzato da un'organizzazione, identificare le vulnerabilità e trovare modi per eliminarle in modo proattivo. Ciò aiuta le organizzazioni a ridurre i rischi della catena di fornitura.

- Migliorare il processo di gestione delle crisi di sicurezza:La creazione di una SBOM non rimuove le vulnerabilità del sistema né previene completamente gli attacchi alla catena di fornitura del software. Tuttavia, riduce i rischi della catena di approvvigionamento e può migliorare il processo di gestione delle crisi quando si verificano. Avere un elenco di tutte le dipendenze che possono fungere da potenziale punto di vulnerabilità in un'applicazione software semplifica il processo di gestione dei rischi.

- Ridurre i costi-Una delle conseguenze della gestione dei rischi per la sicurezza sfruttando le SBOM è la riduzione dei costi nel lungo termine. Il processo di analisi manuale del codice per individuare le vulnerabilità può essere piuttosto costoso. La distinta base del software fornisce visibilità alle librerie software sottostanti. Ciò aiuta a risparmiare tempo e a ridurre i costi della valutazione della sicurezza.

Conclusione

In ogni organizzazione software che prende sul serio la propria reputazione, la creazione di una SBOM completa e continuamente aggiornata con i dati è uno dei modi principali per prevenire gli impatti di un attacco alla catena di fornitura del software. Poiché l'utilizzo di software di terze parti è praticamente inevitabile nella creazione di prodotti software, avere un elenco completo degli ingredienti di tutti i componenti utilizzati renderà molto più semplice restringere il campo dei problemi e risolverli in modo più efficace. Inoltre, semplifica la conformità alle questioni relative alle licenze software e persino, in alcuni casi, alle normative governative.