ソフトウェア製品を保護するための従来のアプローチは、カスタム コードの脆弱性を排除し、サードパーティの依存関係における既知のリスクからアプリケーションを保護することに重点を置いています。しかし、この方法は不十分であり、ソフトウェア サプライ チェーンによってもたらされる脅威の全範囲に対処できません。生産から配布、展開に至るまで、このチェーンのあらゆる側面のセキュリティを怠ると、組織はマルウェア、データ侵害、知的財産の盗難などの攻撃にさらされることになります。この重要なステップを無視することは、組織のセキュリティを重大に無視することになります。

この記事では、ソフトウェア サプライ チェーンを狙ったサイバー攻撃の増加傾向と、この増大する危険に対応して生まれた最近の規制の進歩とベスト プラクティスのフレームワークについて検討します。また、ソフトウェア サプライ チェーンを保護するための、現在のアプリケーション セキュリティ対策を超える新たな戦略の必要性についても明らかにします。アプリケーション セキュリティへの現在の投資がある程度の保護は提供するものの、この分野におけるサイバー セキュリティ リスクを完全には軽減できない理由を説明します。最後に、完全な保護を実現するためにそれらを補完するために何が必要かを概説します。

ホワイトペーパー全体については、 ここをクリック >>>

ソフトウェア サプライ チェーンの保護が重要な理由

ソフトウェア開発でサードパーティのツール、ライブラリ、オープンソース ソフトウェアを使用すると、ソフトウェア サプライ チェーンが複雑になり、潜在的な脆弱性や攻撃のリスクが高まります。攻撃者はサプライ チェーン内の特定のリンクをターゲットにして、機密情報にアクセスしたり、業務を妨害したりする可能性があります。これらの攻撃は、組織とそのサプライ チェーン パートナーに重大な影響を与える可能性があります。

いくつかの影響による放射性降下物 ソフトウェアサプライチェーン攻撃 近年トップニュースになりました。結果として、 ガートナーは予測しています 最近では、2025 年までに世界中の組織の 45% がソフトウェア サプライ チェーンへの攻撃を経験すると予想されており、これは 2021 年から XNUMX 倍に増加しています。

ソフトウェア サプライ チェーンのセキュリティが注目を集める中、さまざまなアプリケーション セキュリティ ソリューション ベンダーが、この分野のソリューションを提供するものとして自社のブランドを変更しています。しかし、ソフトウェア サプライ チェーン セキュリティは、単に従来のアプリケーション セキュリティを表す新しい用語なのでしょうか、それとも、独自の特性とテクノロジを備えた別個の市場セグメントなのでしょうか?ソフトウェア サプライ チェーンのセキュリティに対処するには、アプリケーション セキュリティ (AppSec) プログラムを導入するだけで十分ですか? それとも、組織はソフトウェアとそのサプライ チェーンのセキュリティを確保するために別の標準とテクノロジを採用する必要がありますか?この質問については、この記事でさらに詳しく説明します。

新しい規制とベストプラクティスのフレームワーク

サイバーセキュリティに関する米国大統領令 およびその他の同様の規制は、ソフトウェア サプライ チェーンのセキュリティの重要性の高まりと、組織がソフトウェアとそのサプライ チェーンを保護するために適切な措置を講じる必要性を反映しています。この脅威に対抗する対策を共同で導入することに大手企業が関心を示していることは前向きな展開であり、増大する脅威に対処するための業界全体の調整されたアプローチの必要性に対する認識が高まっていることを示しています。

ソフトウェア サプライ チェーンのセキュリティに対処するための主要な取り組みには、以下が含まれます。 ソフトウェア開発慣行の強化。サプライチェーンの可視性を向上させる。安全なソフトウェア調達慣行を実装する。脅威インテリジェンス機能の開発。全体として、これらの取り組みは、攻撃のリスクを軽減し、ソフトウェアに脆弱性や悪意のあるコードがないことを保証することで、ソフトウェアとサプライ チェーンのセキュリティを高めることを目的としています。

以下に主な取り組みの概要を示します。

- NIST の SP 800-21 Secure Software Development Framework (SSDF) は、米国政府サプライヤーのソフトウェア サプライ チェーンのセキュリティを強化することを目的としています。組織の SDLC に安全な開発プラクティスを提供し、脆弱性と将来の脅威を最小限に抑えます。このガイドラインはカスタマイズ可能であり、分野に依存しません。これを読む ホワイトペーパー SSDF がソフトウェア業界に与える影響について詳しくは、「SSDF のソフトウェア業界への影響」をご覧ください。

- 米国管理予算局 (OMB) は、2022 年に、ソフトウェア サプライ チェーンのセキュリティと、ソフトウェア サプライ チェーンのセキュリティと完全性の確保における SBOM の役割に関する 2024 つのメモを発表しました。組織は XNUMX 年までに準拠し、ソフトウェアとそのサプライ チェーンのセキュリティを確保する必要があります。連邦政府機関は、情報の共有やベンダーからのアーティファクトの入手などのガイドラインを実装する必要があります。

- ソフトウェア成果物のサプライチェーンレベル (SLSA) フレームワークは、ソフトウェア サプライ チェーンの完全性を確保するために設計されたセキュリティ管理と標準の包括的なセットです。これは、OpenSSF、Google、およびその他のサイバーセキュリティ関係者によって開発されました。このエンドツーエンドのフレームワークに従うことで、ソフトウェア パッケージへの不正な変更を防ぐことができます。 SLSA を採用すると、一般的なサプライ チェーン攻撃から保護することができます。

- EU サイバーレジリエンス法 EU 内の組織のサイバー回復力を向上させることを目的としています。これにより、潜在的なセキュリティ脆弱性を早期に特定して対処できるよう、組織が使用するすべてのソフトウェア製品で SBOM を利用できるようにすることが求められます。この法律はまた、組織に脆弱性を報告することを義務付けています。 ENISA/CERT-EU.

- インターネットセキュリティセンター(CIS) コードの提供から最終消費者への配信まで、ソフトウェア サプライ チェーンの各段階をカバーする「CIS ソフトウェア サプライ チェーン セキュリティ ガイド」を開発しました。このガイドでは、セキュリティ プログラムの確立、安全な開発慣行の実装、サプライヤーの定期的なセキュリティ評価の実施、配布と導入のためのセキュリティ管理の実装、脆弱性と攻撃の継続的な監視など、ソフトウェア サプライ チェーンを保護するためのベスト プラクティスを提供します。

- シグストア は、ソフトウェア サプライ チェーンの保護に焦点を当てたオープンソース プロジェクトです。これは、オープン、透明、アクセス可能な方法でソフトウェア サプライ チェーンをより安全に保護するための方法を提供します。ソフトウェア サプライ チェーンを保護する鍵は、アプリケーションを構成するさまざまな成果物にデジタル署名することです。 Sigstore は、従来のデジタル署名ソリューションと比較して、簡素化された迅速なソリューションを提供することで、ソフトウェア署名をユビキタスかつ簡単にすることを目指しています。このプロジェクトは、オープンで不変のアクティビティ ログも作成します。

AppSec 分野の目標とタスク

成熟したソフトウェア制作組織の AppSec チームは、開発者のトレーニング、コード レビュー、自動スキャン、依存関係の監視を通じてソフトウェアのセキュリティを確保することに重点を置いています。最も一般的なツールは、アプリケーションをテストするための静的および動的アプリケーション ソフトウェア テスト (SAST および DAST) と、オープンソースの依存関係の既知の脆弱性を検出するためのソフトウェア構成分析 (SCA) です。

進化する脅威の状況に対処するために、いくつかの新しいソリューションが考案され、採用されています。そのような解決策の 1 つは、秘密検出ツールの使用です。これは、コード内で意図せずに公開された可能性のある資格情報、API キー、機密データなどの秘密を組織が特定するのに役立ちます。さらに、クラウド コンピューティング環境のコンテナおよびコードとしてのインフラストラクチャ (IaC) の脆弱性を検出するための新しいスキャン ツールが作成され、組織がクラウドに移行する際にアプリケーションのセキュリティを確保できるようになりました。

膨大な数のセキュリティ ツールを管理するために、SDLC 全体にわたるセキュリティの統一されたビューを提供するオーケストレーション ソリューションが登場しました。これらのソリューションは、セキュリティ ツールとポリシーの管理を一元化し、セキュリティ プロセスを合理化し、脆弱性を見逃すリスクを軽減します。

セキュリティ アラートのトリアージ、重複排除、優先順位付けは、AppSec 所有者が直面する主要な課題の 1 つです。アラートの量を管理し、どれがすぐに対応する必要があり、どれが無視してもよいかを判断するのは大変な作業になる場合があります。さらに、AppSec 所有者は、特定のシステムに対する脆弱性の影響を評価する必要があり、これにはテクノロジー スタックとアプリケーションについての深い理解が必要です。

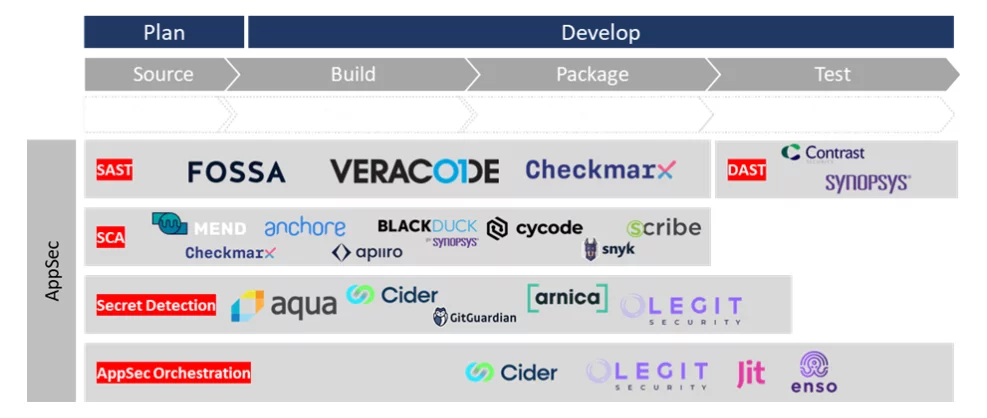

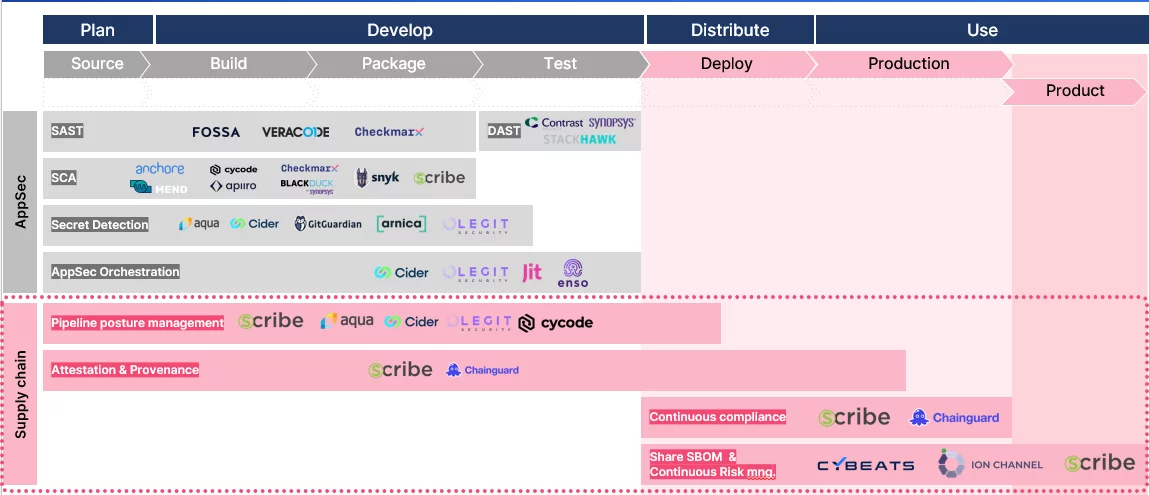

AppSec アプローチは、コード作成からビルド、パッケージ化、テストに至るまで SDLC をカバーしており、カスタム コードとオープンソース コンポーネントの両方の脆弱性を軽減し、ソフトウェア製作者とオペレーターの責任を軽減する上で極めて重要です。この分野の主要ベンダーには、Veracode、Checkmarx、Snyk、Symbol、Fossa などがあります。

以下の図は、AppSec 市場の簡略化された概要を示し、いくつかの主要企業を示しています。

AppSec 市場の状況を簡略化して示した図

AppSec ソリューションは既知の脆弱性や安全でないコード パターンの検出には効果的ですが、プロアクティブではなくリアクティブになる傾向があります。攻撃対象領域を積極的に減らすものではありません。さらに、スキャナーによって生成される大量の誤検知アラートにより、開発者が最も重要なセキュリティ問題に集中することが困難になる可能性があります。また、スキャン プロセスには時間がかかり、開発スケジュールに混乱が生じる可能性があり、開発プロセスに摩擦が加わり、新しいソフトウェアのリリースが遅くなります。

ソフトウェア サプライ チェーン セキュリティの新たな役割

AppSec ソリューションは、攻撃に対して脆弱である可能性があり、ソフトウェア サプライ チェーンに影響を与える SDLC の領域を見逃します。これらの領域には、開発ツール、コード リポジトリ、ソース コード管理システム、ビルド サーバー、アーティファクト レジストリ システムが含まれており、これらには脆弱性や構成ミスが含まれる可能性があります。

一方、ソフトウェア消費者の観点から見ると、サードパーティ ソフトウェアによって、検出や軽減が難しいセキュリティ上の脆弱性が発生する可能性があるという共通の懸念があります。消費者にとって、使用するソフトウェアを徹底的に評価して精査することはもちろん、定期的に監視して更新してこれらのリスクを軽減することが重要です。

これらの課題を克服するには、ソフトウェア制作者と利用者の両方がより幅広いアプローチを採用する必要があります。ソフトウェア制作者は、SDLC のすべての段階に統合し、自動化ツールを活用してセキュリティの脅威に対処する必要があります。

- CI/CD の姿勢管理 – ソフトウェア サプライ チェーンを保護するには、安全な SDLC が不可欠です。 CI/CD ポスチャ管理は検出を自動化し、セキュリティ慣行を強制します。 SDLC と開発環境での安全なインフラストラクチャの使用を可視化することは、最近の企業にとっての課題です。 CI/CD ポスチャ管理には、サーバー認証、パブリック リポジトリ/バケットの制限、キーの有効期限を含める必要があります。未検証のリソースの実行や外部で変更されたイメージの参照など、危険な開発行為を制限することで、ソフトウェアのセキュリティが向上し、サプライ チェーン攻撃のリスクが軽減されます。

- 証明と出所 – ソフトウェア サプライ チェーンのセキュリティを維持するには、認証 (ソフトウェアの信頼性の検証) と出所 (出所、所有権、保管場所) の追跡が必要です。認証と出所により信頼性の決定が通知され、開発中の改ざん、脆弱性、不十分なセキュリティのリスクが軽減され、同時に業界標準への準拠が保証されます。

構成証明と来歴を効果的に実装するには、ソース コード マネージャー、CI ツール、ビルド サーバーなどのソースから証拠を収集し、暗号署名する必要があります。証拠には、開発者の身元、コードレビューの証拠、ファイル/アーティファクトのハッシュ、ツールのセキュリティ体制が含まれます。証明書に対するポリシーにより、安全な開発とビルド、改ざん検証、SSDF や SLSA などの標準への準拠が保証されます。

既存の API と可観測性ソリューションでは、証拠を収集し、証明書に署名し、出所追跡を作成できません。 SDLC 中に生成されたデータを追跡し、完全性と信頼性の証拠に署名するには、新しいエージェントを開発する必要があります。

同様の目的のために、SDLC を超えて、ソフトウェア制作者と消費者の両方が次のことを達成するための手段を模索する必要があります。

- 継続的なコンプライアンス – 継続的な検証により、導入後もコンプライアンスを維持し、脆弱性から保護することができます。これには、ソフトウェア開発および展開プロセス全体を通じて、ソフトウェア コンポーネントのセキュリティを継続的に監視および検証することが含まれます。 SBOM は、プロジェクトで使用されているソフトウェア コンポーネントとそのバージョンを一覧表示する、継続的な検証のための重要なツールです。 SBOM は脆弱性スキャンを促進し、組織が潜在的なセキュリティ脅威に先んじて対処できるようにし、SSDF などの規制や標準へのコンプライアンスを確保します。

- SBOM と証明書を共有し、リスクを継続的に監視します – SBOM を設定し、潜在的なリスクを継続的に監視することは、ソフトウェアのセキュリティとコンプライアンスを維持するために重要です。 SBOM は、消費者にリスクの管理、脆弱性の検出、評判の低いコンポーネントの拒否、および認証を通じてサプライ チェーンのセキュリティを確保する方法を提供します。

上記の 4 点は、ソフトウェア サプライ チェーン セキュリティの 4 つの基礎であり、この分野のソリューションを選択する基準です。

AppSec に関するソフトウェア サプライ チェーン セキュリティ市場の展望

まとめ

ソフトウェア開発とサードパーティ コンポーネントの使用が拡大し続けるにつれて、ソフトウェア サプライ チェーンのセキュリティに対する包括的かつ統合されたアプローチの必要性がますます重要になっています。従来の AppSec 対策は依然として重要ですが、進化する脅威の状況から完全に保護するにはもはや十分ではなく、組織はソフトウェア サプライ チェーンのセキュリティを確保するために、より包括的なアプローチを採用する必要があります。

進化するセキュリティの課題を克服するために、私たちは現在、アプリケーション セキュリティからソフトウェア サプライ チェーン セキュリティへの進化を目の当たりにしています。これには、これらの課題に対処しようとする新世代のテクノロジーと新しいツールが含まれています。ソフトウェア制作者は、最新のフレームワークとツールを活用する新しいセキュリティ テクノロジを統合する必要があり、これを SDLC のすべての段階に統合し、CI/CD ポスチャ管理、証明および来歴テクノロジ、継続的コード署名、継続的なコンプライアンス、ガバナンス、および正確で忠実度の高い SBOM。ソフトウェアの消費者は、ライフサイクル全体を通じて実稼働環境へのソフトウェアの展開の前後に、継続的に消費するソフトウェアのすべてのセキュリティ側面に対する SBOM とさらなる証拠に基づく証明を要求する必要があります。

自動化されたツールやソリューション 筆記 ソフトウェア開発ライフサイクルとソフトウェアコンポーネントの信頼性を証明できる、証拠に基づいた継続的なコードセキュリティ保証プラットフォームを提供することで、組織が新たなレベルのセキュリティを達成できるように支援します。

ホワイトペーパー全体については、 ここをクリック >>>

このコンテンツは、エンドツーエンドのソフトウェア サプライ チェーン セキュリティ ソリューションの大手プロバイダーである Scribe Security によって提供されており、ソフトウェア サプライ チェーン全体のコード成果物とコード開発および配信プロセスに最先端のセキュリティを提供しています。 もっと詳しく知る。