安全なソフトウェア開発フレームワーク (SSDF)、別名 NIST SP800-218 は、大統領令 14028 に応じて NIST によって開発された一連のガイドラインであり、特にソフトウェア サプライ チェーン セキュリティに関する米国のサイバーセキュリティ体制の強化に焦点を当てています。

SSDF はベスト プラクティスのフレームワークであり、標準ではありません。 SSDF は特に米国政府向けのソフトウェアを開発する組織に関連しますが、あらゆるソフトウェア開発組織に利益をもたらします。

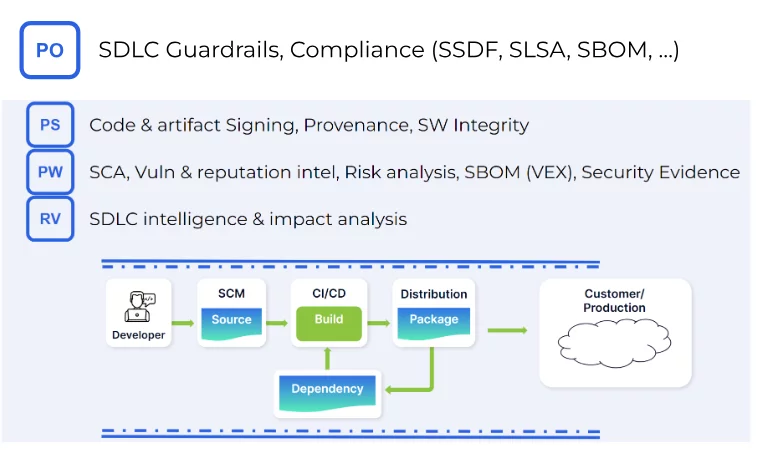

このペーパーでは、4 つの SSDF プラクティスをレビューし、その活用方法について説明します。 スクライブセキュリティ 人々とプロセスが SDLC のセキュリティ標準を維持できるようにするツールを提供することで、それらの実装を支援します。

Scribe Security は、ソフトウェア サプライ チェーンを保護するためのプラットフォームです。

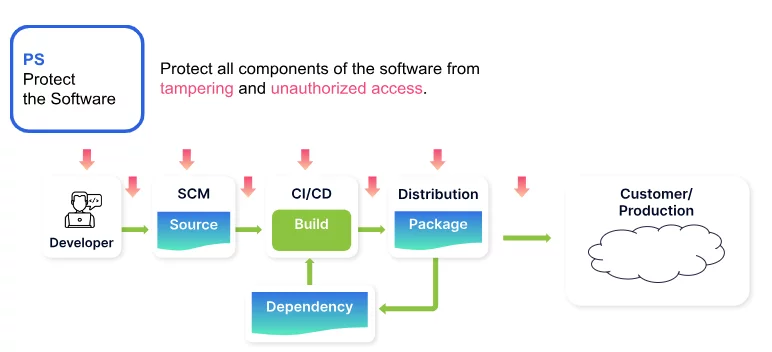

ソフトウェアの保護 (PS)

PS プラクティスは、すべてのソフトウェア コンポーネントに対する改ざんと不正アクセスの脅威に対処します。 PS コントロールは、開発ライフサイクル全体を通じてソフトウェアのセキュリティを確保することを目的としています。これには、あらゆる形式のコードの保護、ソフトウェア リリースの整合性の検証、各ソフトウェア リリースのアーカイブと保護が含まれます。

Scribe は、次の機能によって PS コントロールに対処するのに役立ちます。

- ソース コードとビルド アーティファクトの署名: これは、不正なアクセスや改ざんからコードを保護するという SSDF の重点に沿って、コードとビルド アーティファクトの整合性と信頼性を確保するのに役立ちます。開発プロセス全体を通じて継続的にコード署名を行うことで、ソフトウェア リリースの整合性が改ざんされていないことを保証できます。

- 出所の追跡: 安全な調達のためにソフトウェア コンポーネントの起源と履歴を監視し、侵害されたコンポーネントから生じる脆弱性からソフトウェアを保護するのに役立ちます。

- SDLC 中のソフトウェアの整合性の監視: SDLC 全体で整合性を継続的にチェックすることで、開発ツールやパイプラインにおける潜在的な攻撃を阻止します。

- 自動化されたセキュリティ ツールチェーン: セキュリティ プロセスの側面を自動化するツールチェーンを実装すると、人的エラーを削減し、セキュリティ慣行の一貫した適用を保証できます。

- ソフトウェア セキュリティ チェックの基準: 開発中にソフトウェアのセキュリティをチェックするための基準を定義して使用することは、組織標準への準拠を確保し、潜在的な脆弱性を特定するために非常に重要です。

- 安全な開発環境: 脆弱性を防止し、ソフトウェア開発プロセスを保護するには、安全な開発、ビルド、テスト環境を維持することが不可欠です。

- ソース コード、開発ツール、ソフトウェア アーティファクト レジストリへのアクセス制御にポリシーを適用する: アクセスを許可されたユーザーに制限することで、不正使用や改ざんを防ぐことができます。

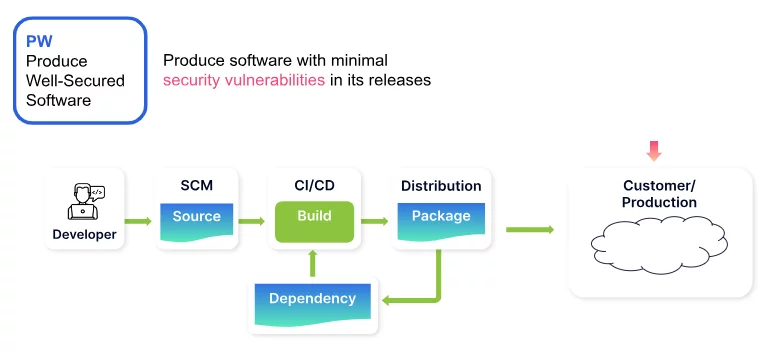

安全性の高いソフトウェア (PW) を作成する

PW プラクティスは、SDLC 全体でソフトウェアに導入された脆弱性に対処します。これには、セキュリティ要件を満たすソフトウェアの設計、コンプライアンスのための設計のレビュー、安全なコードの再利用、セキュリティのためのビルド プロセスの構成、および実行可能コードの脆弱性のテストが含まれます。

Scribe は、次の機能を通じて PW 制御に対処するのに役立ちます。

- ソフトウェア構成分析 (SCA): オープンソースおよびサードパーティのコンポーネントを特定して管理し、ソフトウェアの依存関係に関連するリスクを軽減します。

- 脆弱性とレピュテーション インテリジェンス: 脆弱性を継続的に監視し、ソフトウェア コンポーネントのレピュテーションを評価して信頼性を確保します。

- リスク分析: オープンソースの依存関係に関連する潜在的なセキュリティとライセンスのリスクを評価および監視し、ソフトウェア部品表を管理します (SBOM) および脆弱性悪用交換 (VEX) アドバイザリー。

- SDLC からのセキュリティ関連の証拠の収集: 情報に基づいたリスク管理のために SDLC 全体のデータを分析します。

- 安全な開発ポリシー: ソフトウェア開発のプロセスと手順のガイドラインを成文化し、チームとソフトウェア開発プロジェクト全体の KPI を測定します。

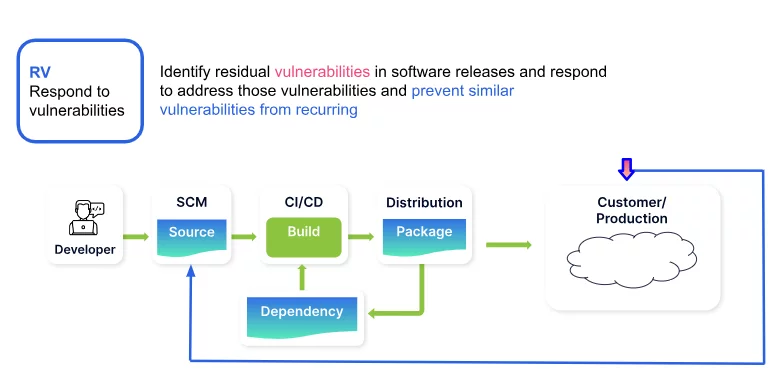

脆弱性への対応 (RV)

RV の実践には、ソフトウェア リリースに残っている脆弱性を特定し、適切に対応することが含まれます。 RV には、脆弱性の解決、軽減、または関係者へのアドバイスの提供が含まれます。

Scribe は、次の機能を通じて RV 制御への対応を支援します。

- SDLC からの証拠の収集: 組織全体のすべてのソフトウェア リリースのすべての資産、ツール、依存関係、およびプロセス ステップのスナップショットを作成する SDLC 全体のメタデータを収集します。

- SDLC インテリジェンスのナレッジ グラフ: ナレッジ グラフを使用して、プロジェクト ポートフォリオ全体にわたる新しい脆弱性、問題のある依存関係、または問題のあるコードの寄与者の影響を分析できます。

- 継続的な脆弱性の特定と優先順位付け: 脆弱性を特定し、優先順位を付けるための自動ツール。

- 継続的な監視と改善: 組織のソフトウェア ポートフォリオ全体で、リリース後に新たに公開された脆弱性を検出するための継続的な監視メカニズム。

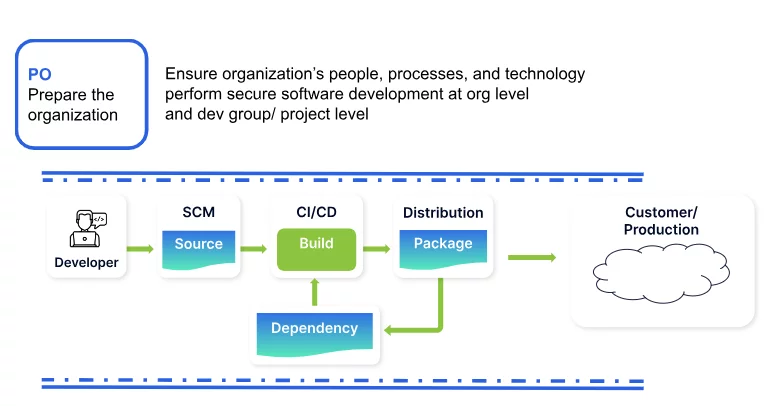

組織の準備 (PO)

PO の実践は組織レベルを対象としています。人、プロセス、テクノロジーは安全なソフトウェア開発を実行するための準備が整っています。

Scribe は、次の機能を通じて PO 制御に対処するのに役立ちます。

- コードとしてのポリシー (GitOps): セキュリティ ポリシーをコードとして実装すると、SDLC 全体のセキュリティに対する一貫したガードレールが可能になります。これは、ソフトウェア開発のあらゆる段階にセキュリティを組み込むという SSDF の重点と一致しています。

- SLSA、SSDF PS、Custom Initiatives などのフレームワークへのコンプライアンス: これらのフレームワークへのコンプライアンスを強制することで、ソフトウェア開発が認知されたセキュリティ標準に確実に準拠し、安全なソフトウェア開発に対する組織の取り組みがさらに強化されます。

- コミュニケーションの強化: 共通の根拠となる実際の証拠データと KPI に基づいてチーム間の効果的なコミュニケーションとコラボレーションを促進し、セキュリティ要件が十分に理解され、開発プロセスに統合されていることを確認します。

- 継続的な監視と監査: セキュリティ慣行とポリシーの継続的な順守を保証するための継続的な監視と監査のメカニズム。

まとめ

Scribe Security は、ソフトウェア サプライ チェーンを保護するためのプラットフォームです。ソフトウェア アーティファクトとソフトウェア ファクトリを保護するためのセキュリティのすべての側面に対処するように設計されています。これにより、組織間および組織間でのソフトウェア製品の包括的かつ総合的なリスク管理が可能になり、ソフトウェア製造者と消費者間のソフトウェア トラスト センターとして機能できます。

Scribe はコンプライアンスの手段でもあり、 SSDFフレームワークをサポートします。これにより、SLSA、特定の業界標準、カスタム組織の取り組みなどの他のベスト プラクティスへの準拠が可能になります。

このコンテンツは、エンドツーエンドのソフトウェア サプライ チェーン セキュリティ ソリューションの大手プロバイダーである Scribe Security によって提供されており、ソフトウェア サプライ チェーン全体のコード成果物とコード開発および配信プロセスに最先端のセキュリティを提供しています。 もっと詳しく知る。