소프트웨어 공급망 공격이 증가하고 있으며 이 공격 벡터에 대응하는 것이 중요해졌습니다. 하지만 어디서부터 시작하나요?

공격자의 전투 계획이 있다면 그에 따라 노력의 우선순위를 정할 수 있습니다. 우리는 특정 공격자의 계획을 갖고 있지 않지만 일반적인 공격자 전투 계획의 청사진, 즉 CI\CD 위협 매트릭스를 기반으로 합니다. MITRE 공격 프레임워크.

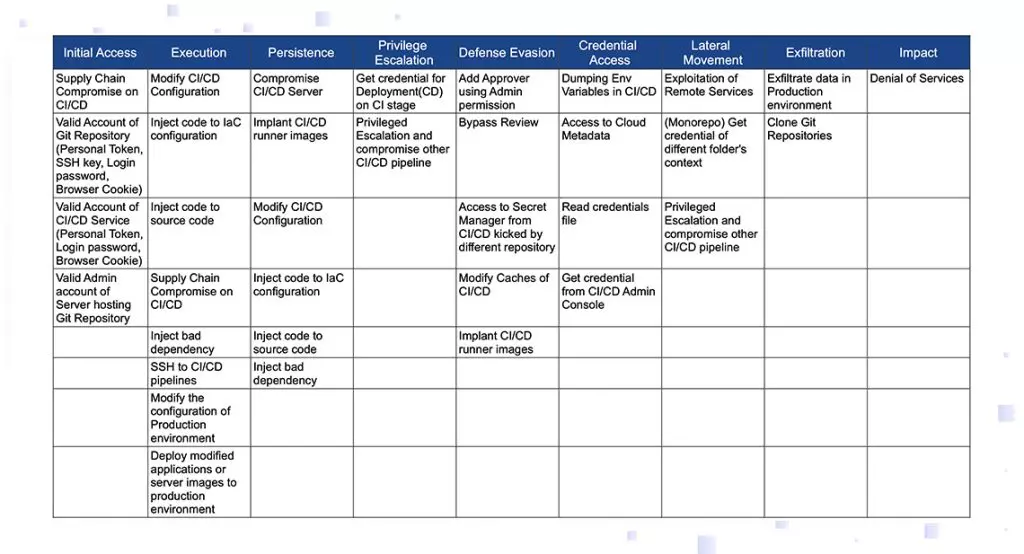

아래 표를 왼쪽에서 오른쪽으로 읽으면 공격 주기를 알 수 있습니다. 공격자는 초기 액세스 권한을 얻은 다음 코드를 실행하고 지속성에 도달하고 권한 상승, 방어 회피 및 자격 증명 액세스를 통해 기능을 구축해야 합니다. 이러한 방식으로 공격자는 먹이에 접근하기 위해 측면 이동을 수행한 다음 공격하여 유출하거나 다른 영향을 미칠 수 있습니다.

표의 각 열에는 공격자가 사용할 수 있는 기술이 나열되어 있습니다. 예를 들어 첫 번째 열은 CI\CD의 사전 손상 또는 약한 액세스 제어(Git 서비스의 유효한 계정, CI\CD 서비스의 유효한 계정 또는 유효한 관리자 계정)를 통해 초기 액세스를 얻을 수 있음을 나타냅니다. 중요한 서버의 경우).

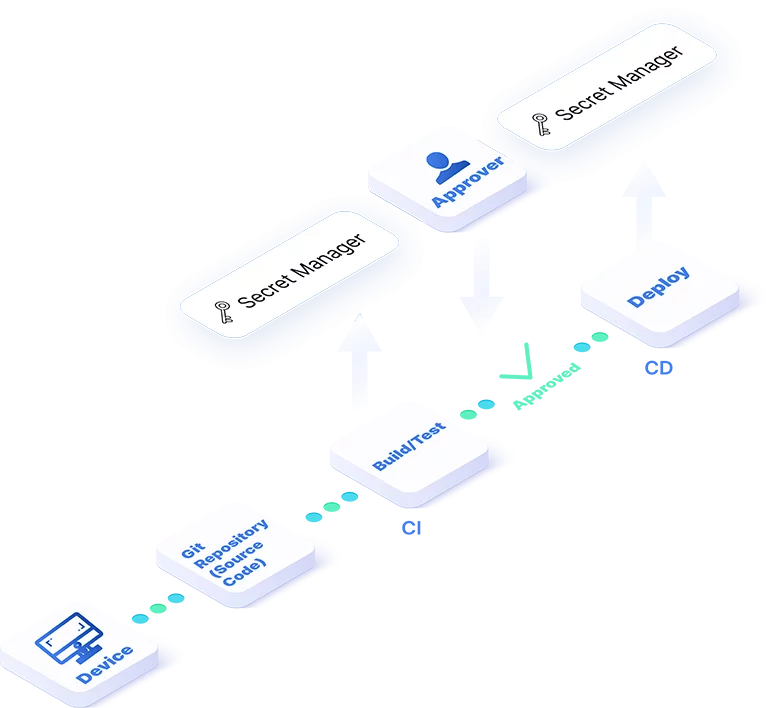

공급망 보안에 대한 Scribe의 증거 중심 접근 방식은 기본적으로 간단합니다.

지원 증거, 디지털 증명으로 정의된 서명된 증거와 연결된 경우에만 아티팩트를 신뢰하십시오.

이 접근 방식을 구현하기 위해 Scribe는 그러한 증거를 수집 및 관리하고 정책 및 증명(서명된 증거)에 따라 아티팩트의 신뢰성을 평가하는 데 필요한 소프트웨어 도구를 제공합니다.

솔루션 요약 받기Scribe가 지원하는 정책의 예:

보안 설정 정책

빌드 프로세스 중에 사용되는 서비스의 보안 설정이 사전 정의된 표준을 충족하는지 확인하십시오.

소스\파일\모듈 수정 정책

ID, 프로세스, 단계 및 상태를 정의하는 사전 정의된 표준에 따라 소스 코드, 구성, 빌드 스크립트 및 IoC 파일이 수정되었는지 확인합니다.

소스\파일\모듈 무결성 정책

소스 코드, 파일 및 모듈이 사전에 허용된 버전과 동일한지 확인하세요.

종속성 신뢰 정책

사용되는 종속성이 미리 정의된 표준(예: OSSF 스코어카드, 버전 수명, 허용\금지 목록)에 맞는지 확인하세요.

취약점 정책

종속성 및 기타 공개 소스(폐쇄 또는 공개) 구성 요소가 높은 보안 위험을 초래하지 않는지 확인하세요.

소프트웨어 개발 수명주기 정책

이해관계자가 코드를 검토하고 의견을 해결했으며 테스트 및 보안 테스트가 성공적으로 완료되었는지 확인하세요.

파이프라인 동작 정책

계획에 따라 파이프라인 동작을 유지합니다. 예를 들어 이미지가 다른 프로세스가 아닌 파이프라인의 출력으로 푸시되도록 요구합니다.

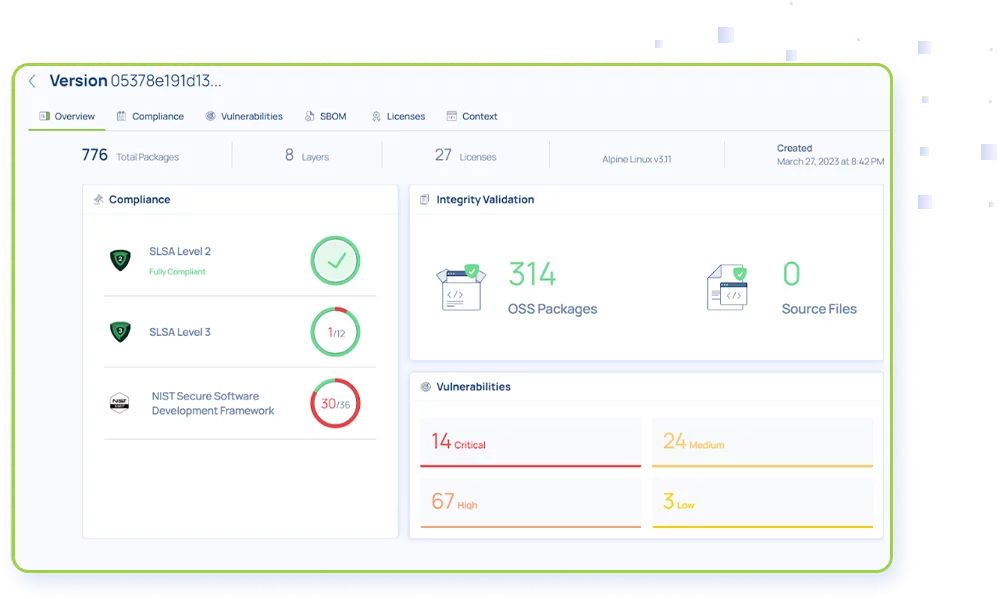

Scribe가 모든 빌드에 대해 지속적으로 자동으로 수집하는 증거의 예:

소스 SCM의 세분화된 SBOM 및 최종 아티팩트(컨테이너)

빌드 환경의 스냅샷

소스 저장소의 스냅샷

소스 제어 및 빌드 환경의 보안 설정

빌드 머신에서 수집된 OS 수준 관련 이벤트