O que é o backdoor do XZ Utils (CVE-2024-3094)?

CVE-2024-3094, publicado no início de abril de 2024, é um backdoor inserido maliciosamente em um utilitário Linux. Ele foi detectado por Andres Freund, um engenheiro de software da Microsoft curioso e atento à segurança, prestes a ser integrado às principais distribuições do Linux. Se isso fosse bem-sucedido, um número inimaginável de servidores poderia estar sob o controle total de atores mal-intencionados.

Detalhes sobre esse backdoor podem ser facilmente encontrados; a relatório de nível de notícias pelo Guardião, e análise técnica da Akamai, junto com o original e-mail de alerta de Andres Freund são alguns exemplos.

Respondendo ao CVE-2024-3094 usando SBOMs e ScribeHub

As organizações que gerenciam seus SBOMs com ferramentas de gerenciamento de SBOM podem responder rapidamente a esses backdoors e vulnerabilidades semelhantes; Vou elaborar como responder usando o ScribeHub, a plataforma de gerenciamento de risco de software da Scribe que inclui recursos avançados de gerenciamento de SBOM, respondendo a algumas perguntas que você ou seu gerente provavelmente estão se perguntando.

Etapa 1: Quais dos meus sistemas são vulneráveis?

- Scribe alertas sobre novas vulnerabilidades críticas e altas. Se os SBOMs dos seus sistemas fossem gerados e carregados no ScribeHub, você receberia um alerta de notificação push em sua caixa de correio sobre os produtos suscetíveis à nova vulnerabilidade.

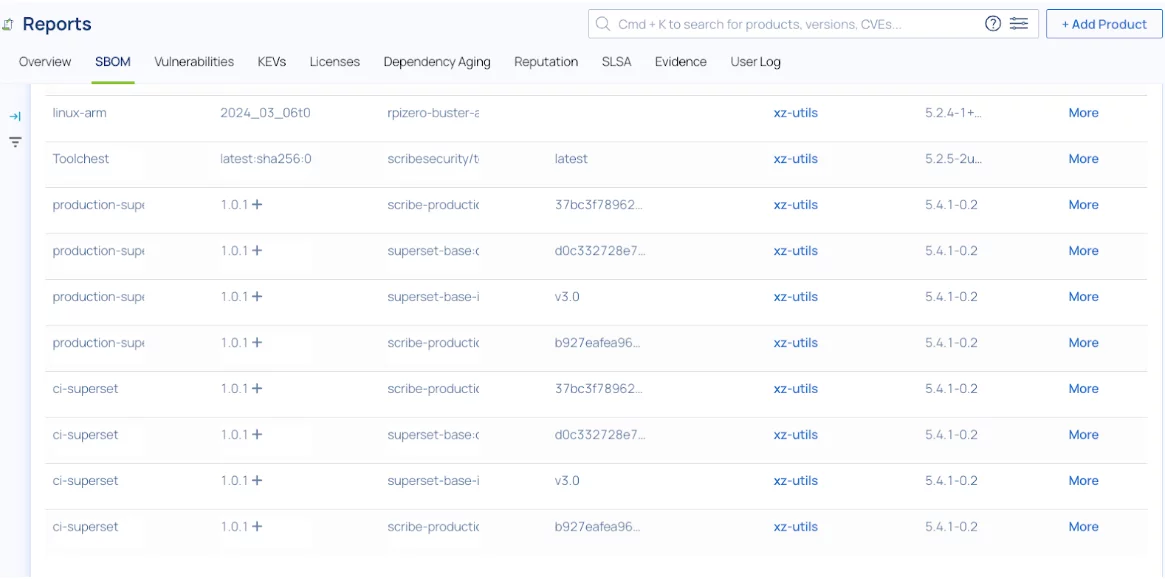

- O Scribe permite que você pesquise pacotes específicos em seu portfólio de produtos. Com o ScribeHub, você pode pesquisar este pacote diretamente. Aqui está um instantâneo de como ele apareceria no painel do ScribeHub:

- Essa visualização permite compreender imediatamente quais produtos são vulneráveis. Você pode usar essas informações para priorizar ações (por exemplo, atribuir prioridade alta ao aplicativo Pagamentos e prioridade baixa ao aplicativo Pedidos Internos de Almoço).

Passo 2: Como posso garantir que um contêiner vulnerável não entre nos meus sistemas de produção?

É difícil implantar a geração SBOM em uma grande organização de desenvolvimento de software; existem muitos projetos, muitas tarefas urgentes e necessidades urgentes de integração de contêineres de terceiros.

O controlador de admissão Kubernetes da Scribe atua como o guardião dos clusters operacionais. O mecanismo de política Scribe permite implantar uma política com três regras simples:

- Alerte ou bloqueie a implantação de imagens sem um SBOM. Esta regra garante que você terá capacidade de resposta a tais eventos a partir de agora.

- Bloqueie a implantação de imagens usando xz-utils versões 5.6.0 ou 5.6.1. Esta regra garante que contêineres vulneráveis não sejam criados em seu cluster.

- Bloqueie a implantação de imagens que possuem vulnerabilidades com CWE-506 (a marca de fraqueza de um backdoor). Esta regra é sobre “aprender sua lição” – bloquear qualquer imagem que tenha uma vulnerabilidade que o NVD marcou como código malicioso.

Etapa 3: Como posso garantir que nenhuma imagem com esta vulnerabilidade esteja escondida em meus sistemas?

As imagens podem já ter sido implantadas ou enviadas para registros de imagens. O Scribe Scanner permite que você obtenha visibilidade de todas as suas imagens. Configure uma tarefa de verificação e obtenha visibilidade imediata de todas as imagens em seu registro de imagens e de seus clusters Kubernetes. Após a digitalização, todas as suas imagens terão seu SBOM armazenado no ScribeHub; você receberá um alerta de vulnerabilidade crítica e poderá pesquisar esses SBOMs. Além disso, você pode executar uma avaliação de política em todas as suas imagens.

Etapa 4: Como posso reduzir o risco do próximo caso XZ?

Uma forma de reduzir esse risco é decidir não ser o primeiro a adotar novas versões de pacotes de software, especialmente se as versões antigas não forem vulneráveis. O Scribe permite que você consiga isso de duas maneiras:

- Usando os recursos do ScribeHub BI, você pode obter um relatório de pacotes que foram atualizados entre versões do produto.

- O ScribeHub permite que você defina uma política para bloquear ou alertar sobre o uso de tais versões de software.

Interessado em saber mais sobre os incríveis recursos do ScribeHub? Para entrar em contato conosco:

Este conteúdo é oferecido a você pela Scribe Security, um fornecedor líder de soluções de segurança de cadeia de suprimentos de software ponta a ponta – fornecendo segurança de última geração para artefatos de código e processos de desenvolvimento e entrega de código em todas as cadeias de suprimentos de software. Saiba mais.