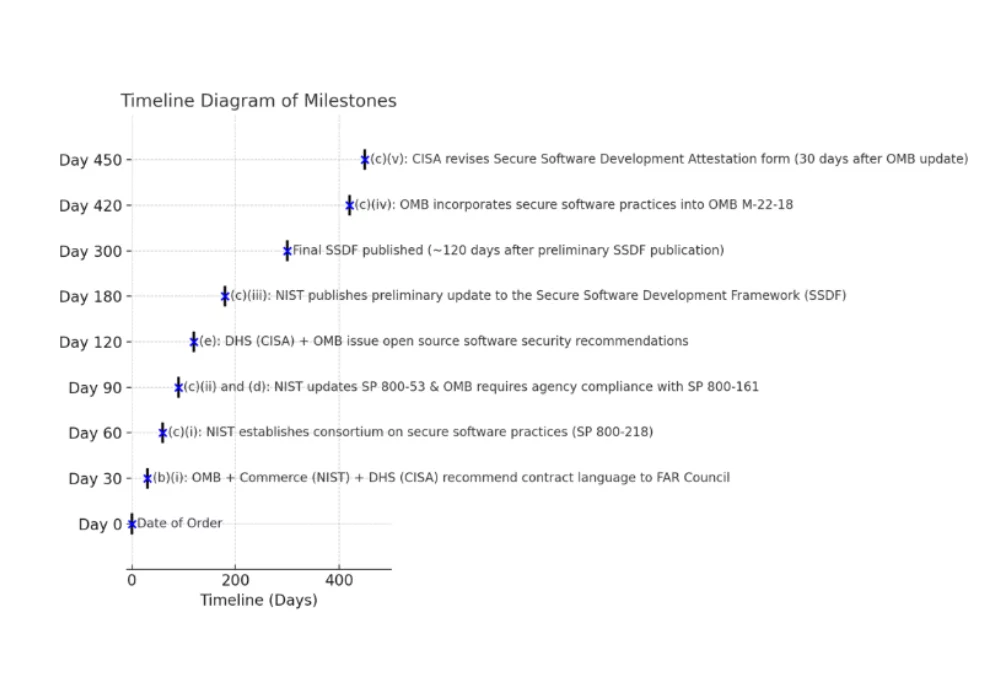

Ces dernières années, des attaques de grande envergure visant la chaîne d'approvisionnement de logiciels ont causé des dommages considérables aux organisations, poussant le gouvernement américain à faire pression pour l'adoption de nouvelles réglementations et normes en matière de cybersécurité. Cela a conduit au développement de cadres clés tels que SLSA et SSDF, ainsi qu'au FedRAMP Authorization Act, qui est devenu l'approche faisant autorité en matière de sécurité du cloud computing dans le traitement des informations fédérales.

Ces cadres abordent de manière exhaustive la sécurité logicielle via la gestion des vulnérabilités, l'intégrité du code, la validation de la provenance, la réponse aux incidents et les processus SDLC sécurisés. Bien que leur mise en œuvre puisse être difficile, en particulier pour les organisations aux ressources limitées, vous trouverez des informations détaillées sur chaque cadre et ses exigences spécifiques en faisant défiler cette page.

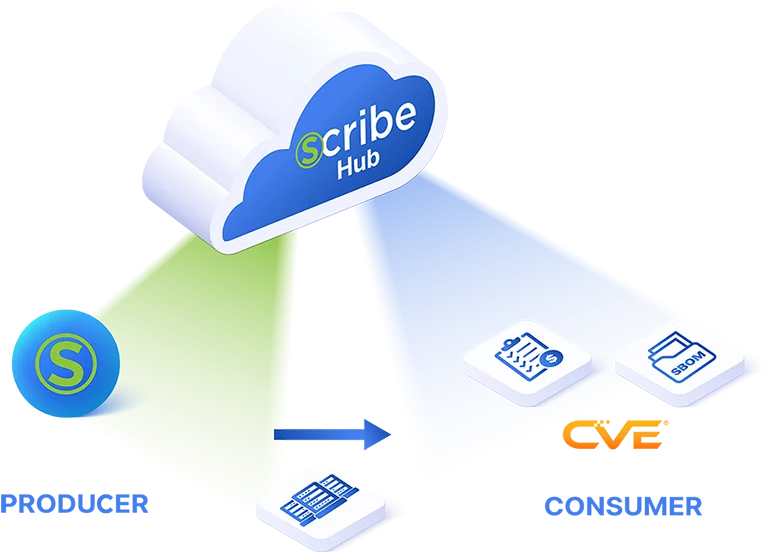

La plateforme Scribe sert de refuge aux producteurs de logiciels. Il permet une conformité facile aux cadres SLSA et SSDF, même avec des ressources limitées.

Scribe permet aux clients de se conformer aux Cadre SSDF et SLSA en promouvant la transparence grâce à un hub basé sur des preuves qui garantit que le logiciel n'a pas été falsifié.

Obtenir une présentation de la solution

Conforme à la norme NIST SP 800-218 (SSDF)

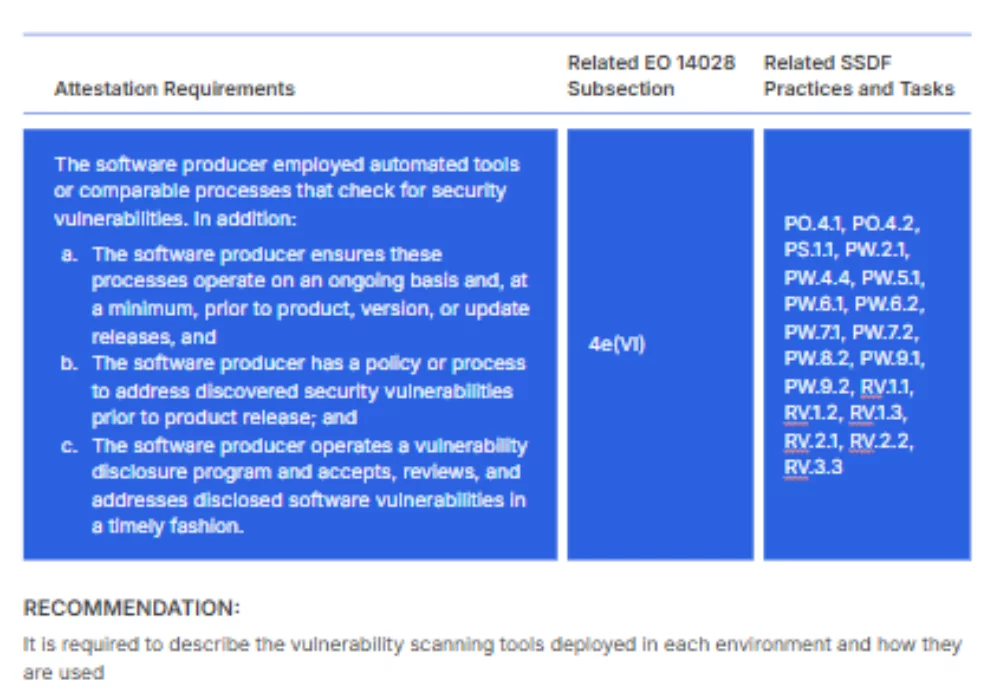

Le SSDF vise à réduire le volume et l’impact des vulnérabilités qui surviennent dans l’ensemble du SDLC. Les fournisseurs opérant ou envisageant d’opérer aux États-Unis doivent réagir rapidement et apprendre à se conformer au SSDF.

Le SSDF n'est pas une liste de contrôle que vous devez suivre, mais plutôt une feuille de route pour planifier et mettre en œuvre une approche basée sur les risques pour sécuriser le développement de logiciels. Cela implique de promouvoir la transparence et d'utiliser une stratégie fondée sur des preuves pour protéger les logiciels de toute falsification par des utilisateurs non autorisés.

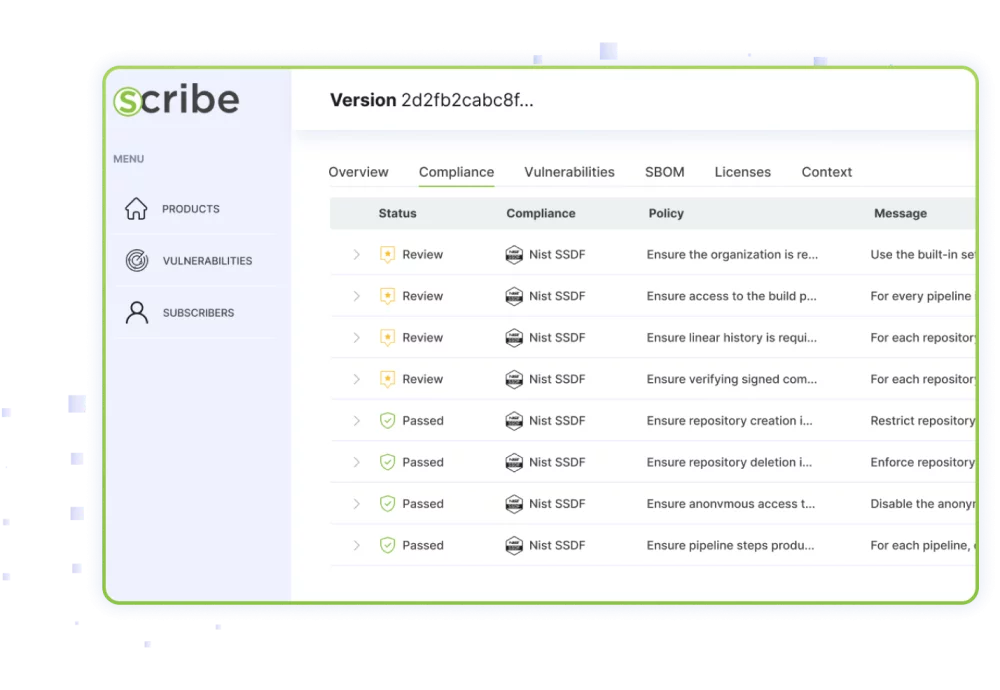

Les utilisateurs de Scribe peuvent non seulement appliquer une politique sur les attestations pour garantir la sécurité des processus de développement et de construction ou pour valider qu'aucune falsification n'a eu lieu, mais ils peuvent également évaluer la conformité avec le SSDF, la base de la nouvelle cyber-réglementation américaine.

Obtenez le guide SSDF complet

Scribe est la première solution à se concentrer sur le groupe de pratiques PS (Protect the Software) au sein du SSDF

Scribe effectue une évaluation basée sur des règles pour déterminer le niveau de protection du code source, sur la base du référentiel bien connu CIS Software Supply Chain Security, combiné à certains éléments de SLSA.

Lire le cas d'utilisation

Se conformer au cadre SLSA

SLSA est une liste de contrôle complète des contrôles et des normes de sécurité qui garantissent l'intégrité des logiciels. En plus d'aider les développeurs, les organisations et les entreprises à faire des choix éclairés sur la manière de créer et d'utiliser des logiciels sécurisés, il propose 4 séries d'étapes croissantes pour sécuriser l'ensemble du cycle de vie du développement logiciel.

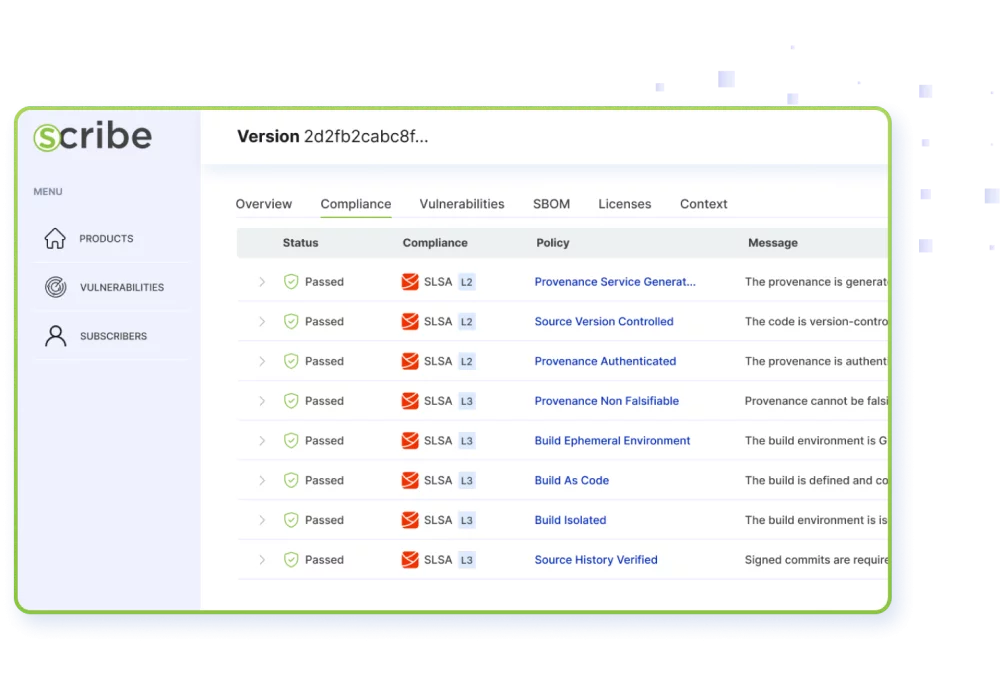

Grâce à Scribe, les utilisateurs peuvent automatiser la validation de conformité avec SLSA. En plus de cela, dans les domaines spécifiques où ils ne sont pas conformes, Scribe fournit un ensemble de recommandations concrètes pour combler l'écart. Cela résout un énorme problème pour les producteurs de logiciels qui doivent se conformer à la nouvelle réglementation américaine d’ici 2024.

Lire le cas d'utilisation

Vérifiez facilement que les versions logicielles sont conformes aux exigences SLSA niveau 2 ou niveau 3

Scribe vous permet de créer une provenance SLSA dans le cadre de chacun de vos pipelines de builds, de voir exactement quelle exigence SLSA a réussi ou échoué, de résoudre rapidement tout problème et de mettre la build en conformité.

Vous pouvez ensuite facilement partager les preuves collectées avec les parties prenantes concernées, démontrant en toute confiance la conformité de votre construction ou de votre produit.

Atteignez la conformité FedRAMP plus rapidement, avec moins de ressources, tout en maintenant votre vitesse de développement

La plateforme Scribe Security offre des fonctionnalités essentielles pour rationaliser et automatiser les processus de conformité, garantissant un délai de certification plus rapide avec un minimum d'effort manuel :

- Gestion automatisée des SBOM

- Des garde-fous en tant que code pour la gouvernance du cycle de vie du développement logiciel

- Assurance continue : signature de code et vérification de la provenance

- Analyse de vulnérabilité et gestion des risques

- Conformité et rapports fondés sur des preuves

Parcourir les exigences du formulaire d'attestation de développement de logiciels sécurisés de la CISA

Nous vous soutenons :

- Scribe génère des preuves, signe cryptographiquement ces preuves dans une attestation et vérifie ces preuves dans le cadre de la politique nécessaire à l'application du processus de production de logiciels.

- Nous vous conseillons sur ce qui doit faire partie des preuves requises, y compris les fichiers journaux, les captures d'écran, les fichiers de configuration, etc.

- Nous savons comment collecter des preuves à partir d'outils tiers et les inclure avec le reste des preuves pour le SDLC et créer des pipelines.

- Nous aidons à prendre ces preuves et à les transformer en attestations irréfutables et immuables qui sont enregistrées dans un stockage sécurisé.

Conformité avec le nouveau décret fédéral EO 14144 sur la sécurité des logiciels

La plateforme basée sur l'attestation de Scribe garantit la conformité totale de la sécurité de la chaîne d'approvisionnement en logiciels avec le nouveau mandat fédéral. Le principal avantage de Scribe est son modèle d’assurance continue, qui comprend :

- Intégration transparente dans les workflows CI/CD (sur site ou dans le cloud).

- Contrôles de sécurité en temps réel, y compris l'analyse des vulnérabilités, la conformité des licences et l'application des politiques.

- Preuve immuable et signée pour chaque étape de vérification, formant une chaîne sécurisée d'attestations.

- Application automatisée des politiques pour bloquer les builds non conformes, empêchant ainsi le déploiement de logiciels à risque.

Conformité avec DORA - Renforcer la résilience opérationnelle numérique dans les services financiers

Scribe Security propose une solution holistique en automatisant les contrôles de sécurité tout au long du SDLC, en garantissant que chaque version répond à des normes de sécurité rigoureuses et en fournissant des preuves de conformité vérifiables et lisibles par machine.

Scribe Security aide les organisations du secteur financier non seulement à se conformer à DORA, mais également à créer une base logicielle résiliente et sécurisée.

Obtenez le livre blanc complet maintenant

Renforcer la conformité en matière de cybersécurité pour les fabricants de dispositifs médicaux

Directives de la FDA sur la cybersécurité des dispositifs médicaux définir des exigences strictes en matière de gestion des risques, de développement de logiciels sécurisés et de vigilance continue tout au long du cycle de vie d'un appareil.

La plateforme de Scribe Security génère le SBOM et gère le risque associé tout au long du SDLC, intègre la sécurité directement dans le SDLC, automatise les attestations continues et génère des preuves vérifiables, fournissant ainsi aux fabricants de dispositifs médicaux les outils dont ils ont besoin pour répondre aux exigences de la FDA et protéger leurs produits.

Obtenez le livre blanc complet maintenant

Donner aux éditeurs de logiciels les moyens de se conformer à la loi européenne sur la cyber-résilience

Loi européenne sur la cyber-résilience (EU CRA) établit des exigences complètes en matière de cybersécurité pour les produits numériques, obligeant les producteurs de logiciels à adopter des pratiques de conception sécurisée et à maintenir une sécurité rigoureuse de la chaîne d'approvisionnement.

La plate-forme holistique de Scribe Security automatise et applique la sécurité tout au long du cycle de vie du développement logiciel (SDLC), garantissant que le logiciel est développé, publié et maintenu conformément à l'EU CRA.

Obtenez le livre blanc complet maintenantL'avantage de Scribe par rapport aux autres outils

Évalue l’ensemble de la politique plutôt que de simplement produire un document de provenance

Les producteurs peuvent collecter des informations SLSA pertinentes sur leurs pipelines, sous la forme d'une série de politiques

Les producteurs peuvent choisir d'appliquer ces politiques sur leur pipeline et vérifier si la politique a été adoptée ou échouée.

Toutes les politiques adoptées signifient que vous vous conformez au niveau SLSA 3.

Les cadres SSDF et SLSA couvrent un large éventail de domaines, notamment la gestion des vulnérabilités, l'intégrité du code, la validation de la provenance et l'application de processus SDLC sécurisés. Cependant, leur mise en œuvre peut s’avérer une tâche ardue, en particulier pour les organisations disposant de ressources limitées. De plus, la nécessité de démontrer la conformité de manière sans équivoque en réponse à la nouvelle réglementation fédérale ou aux exigences des clients est loin d'être anodine.

Avec Scribe, vous pouvez :

Générer, gérer et partager des SBOM

Scribe permet aux fournisseurs et intégrateurs de logiciels commerciaux de suivre les vulnérabilités, de générer, de gérer et de partager des SBOM avec les consommateurs en aval et d'autres parties prenantes de la chaîne d'approvisionnement logicielle.

Gérer l'accès au SBOM

Scribe autorise les obligations contractuelles pour permettre l'accès aux SBOM. Il communique également le risque de vulnérabilité via VEX (une norme CISA).

Déterminer le niveau de protection

Sur la base de l'analyse comparative CIS Software Supply Chain Security et de certains éléments de SLSA, Scribe effectue une évaluation basée sur des règles pour déterminer le niveau de protection du pipeline de build.