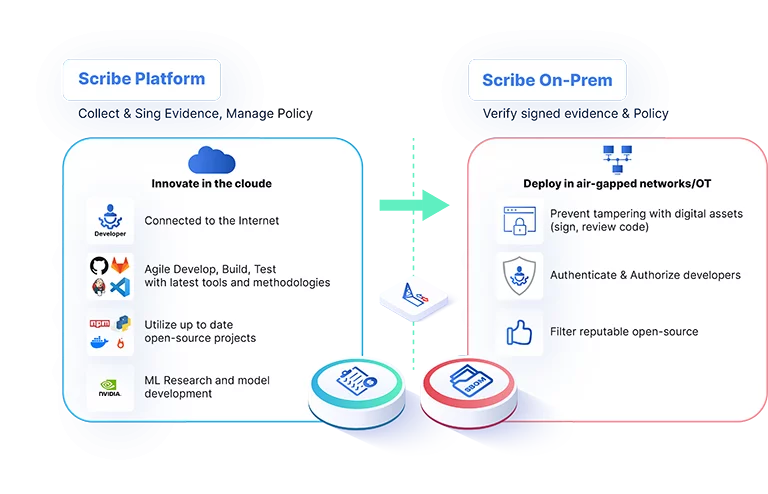

Le développement de logiciels dans le cloud offre des avantages aux développeurs, tels que l'accès à des outils et technologies de pointe, des outils de développement en tant que service et des ressources d'apprentissage automatique.

La solution de Scribe aide les organisations à se développer dans le cloud public en empêchant la falsification des actifs numériques, en authentifiant et en autorisant les développeurs et en filtrant les dépendances des composants open source réputés.

Grâce à Scribe, les organisations peuvent effectuer des cycles complets de codage, de création et de test dans l'environnement cloud.

Une fois un cycle terminé, le code source et les attestations de fiabilité sont transférés au réseau à air isolé.

Une passerelle Scribe examine ensuite l'intégrité du code et applique une politique de sécurité au processus de développement sécurisé de l'attestation. Les preuves sont recueillies dans le cadre de l’attestation.

Lire le WP Cas d'utilisationScribe fournit une attestation continue de la sécurité et de la fiabilité du processus de développement de code en rassemblant, en gérant et en signant une preuve PKI ou GPG pour chaque version de code.

La preuve comprend

Validations de code, y compris les listes de fichiers et les valeurs de hachage

Revues de code effectuées

Identités des développeurs impliquées

Dépendances open source

Configuration de la sécurité du gestionnaire de contrôle de source

Analyses de sécurité automatisées

Pour adopter le développement de logiciels dans le cloud public, les organisations hautement sécurisées gèrent les risques suivants avec des contrôles de sécurité adéquats.

| Scénario de risque | Contrôles atténuants |

| Attaquant externe Trafiquer le code et les données |

|

| Attaquant interne Trafiquer le code et les données |

|

| Dépendances Composants open source non sécurisés |

|