Blog

Co-écrite avec Viktor Kartashov, la norme NIST SP 800–190 fournit des directives structurées pour sécuriser les applications conteneurisées, couvrant tous les aspects, de la provenance des images aux contrôles d'exécution. Face à l'explosion de l'utilisation des conteneurs dans les environnements DevOps en constante évolution, se conformer à ces exigences devient à la fois essentiel et complexe. Cependant, la norme SP 800–190 n'est ici qu'un cas d'utilisation. L'idée principale est de […]

En savoir plus

Qu'est-ce qu'in-toto et comment protège-t-il la chaîne d'approvisionnement logicielle ? Les attaques contre la chaîne d'approvisionnement logicielle, comme celles observées ces dernières années (3CX, Codecov et Solarwinds), ont mis en évidence la fragilité des pipelines de développement traditionnels. En réponse, la communauté open source a développé in-toto, un framework garantissant l'intégrité à chaque étape de la livraison logicielle. In-toto […]

En savoir plus

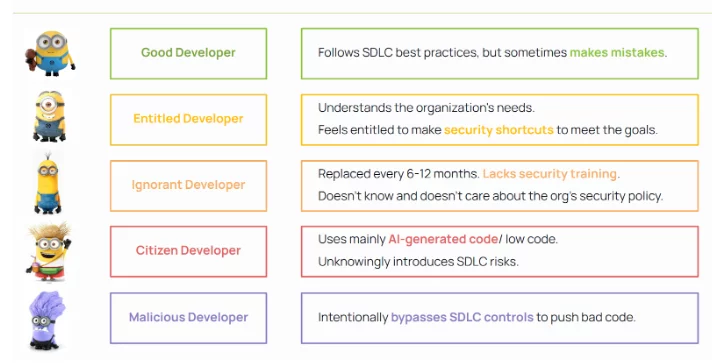

Dans le paysage actuel du développement logiciel, la diversité des profils de développeurs est à la fois une force et une vulnérabilité. La taxonomie ci-jointe – allant des « bons développeurs » bien intentionnés mais imparfaits aux « développeurs citoyens » utilisant du code généré par l'IA, en passant par les « développeurs malveillants » – met en évidence les risques importants que représentent les différents niveaux d'expérience, d'intention et de comportement tout au long du cycle de vie du développement logiciel (SDLC). Scribe Security aborde […]

En savoir plus

Chez Scribe Security, nous sommes convaincus que l'avenir de la cybersécurité repose sur la sécurisation intégrale des chaînes d'approvisionnement logicielles. C'est pourquoi nous sommes fiers de collaborer avec le Centre national d'excellence en cybersécurité (NCCoE) sur son projet « Pratiques de sécurité de la chaîne d'approvisionnement logicielle et DevOps ». Cette initiative réunit des acteurs technologiques des secteurs public et privé pour explorer comment […]

En savoir plus

La plupart des entreprises de logiciels utilisent plusieurs plates-formes pour la gestion, la création, l'enregistrement, la livraison et le déploiement du code. La gestion de la sécurité du cycle de développement logiciel et de la chaîne d'approvisionnement logicielle nécessite une plate-forme unifiée qui s'étend au-delà des capacités natives de GitHub. Une gestion efficace des risques exige une traçabilité et une gouvernance claires du code au cloud, garantissant que chaque image de conteneur et chaque artefact publié sont liés à […]

En savoir plus

Le paysage de la sécurité des logiciels fédéraux connaît une transformation importante. En janvier 2025, la Maison Blanche a publié un nouveau décret visant à renforcer la sécurité et la transparence des chaînes d’approvisionnement de logiciels tiers utilisées par les agences fédérales. Ce mandat introduit des changements cruciaux que les fournisseurs de logiciels doivent comprendre et auxquels ils doivent se préparer, en particulier compte tenu de la […]

En savoir plus

Dans le paysage actuel du développement de logiciels en constante évolution, la sécurité et la conformité sont devenues primordiales. Les entreprises s'appuyant de plus en plus sur des composants tiers et des logiciels open source, il n'a jamais été aussi crucial de comprendre ce qui se trouve à l'intérieur de vos logiciels. C'est là qu'intervient la nomenclature logicielle (SBOM) : une liste détaillée de tous les composants, bibliothèques et dépendances qui composent votre logiciel. Intégration des SBOM […]

En savoir plus

Ces dernières années, les attaques contre la chaîne d’approvisionnement de logiciels sont devenues une menace importante pour la cybersécurité, ciblant les réseaux complexes de relations entre les organisations et leurs fournisseurs. Cet article se penche sur les attaques récentes notables contre la chaîne d’approvisionnement, examine comment elles se sont produites et discute des stratégies de prévention et d’atténuation. Des violations qui compromettent les données sensibles aux attaques qui exploitent […]

En savoir plus

La sécurisation de votre chaîne d'approvisionnement en logiciels commence par la découverte et la gouvernance de votre « usine logicielle » Dans l'environnement de développement logiciel actuel, les équipes gèrent des actifs décentralisés tels que des référentiels de code, des pipelines de build et des images de conteneurs. Bien que ce modèle distribué offre de la flexibilité et accélère la production, il fragmente également les actifs et complique la gouvernance et la surveillance de la sécurité, en particulier […]

En savoir plus

Avec la complexité croissante des chaînes d’approvisionnement de logiciels, la gestion et la sécurisation des composants logiciels sont devenues plus difficiles. Pour y remédier, une nomenclature logicielle (SBOM) est devenue un outil essentiel pour garantir la sécurité, la transparence et la conformité dans le cycle de vie du développement logiciel. Une SBOM est un enregistrement complet de tous les composants utilisés dans la création […]

En savoir plus