Scribe vs. Plateformes DevOps

En quoi Scribe diffère-t-il des plateformes DevOps ?

Les principales plateformes DevOps, telles que GitHub, GitLab, Harness, Bitbucket et Azure DevOps, offrent un contrôle de source robuste, des pipelines CI/CD, une analyse intégrée des vulnérabilités et une intégration transparente avec des outils tiers. Ces fonctionnalités permettent aux équipes AppSec de détecter, de prioriser et de corriger les vulnérabilités dès le début du processus de développement.

Toutefois, véritable DevSecOps Cela nécessite plus que cela. Les usines logicielles modernes s'étendent sur des dizaines de référentiels, pipelines, registres et environnements, du développement à la production. Cette complexité pose des défis importants en matière de visibilité, de gouvernance et de conformité, exposant les équipes à des altérations de la chaîne d'approvisionnement.

De nombreuses organisations fonctionnent avec un mélange hétérogène d'outils et de plateformes, façonnés par des stratégies de pointe, des systèmes hérités ou des fusions-acquisitions. Dans ces environnements fragmentés, les responsables DevSecOps peinent souvent à répondre à des questions fondamentales :

- D'où vient ce conteneur ?

- Quel référentiel de code produit chaque artefact de production et à qui appartient les résultats de sa posture de sécurité ?

- Tous les artefacts ont-ils passé les contrôles de sécurité requis ?

Ils doivent également appliquer et démontrer les contrôles de développement de base, Tels que:

- Signature et vérification du code et des artefacts tout au long du SDLC

- Suivi de la provenance de tous les artefacts de production

- S'assurer que tous les scanners requis ont été exécutés et que les révisions de code sont terminées

- Application des politiques en tant que portes de code dans CI/CD et lors du déploiement

Application du contrôle d'admission en production sur la base des attestations SDLC

Tenter de corréler manuellement ces informations sur des systèmes disparates demande beaucoup de travail, est sujet aux erreurs et introduit des angles morts que les attaquants peuvent exploiter.

Qu'est-ce qui manque?

Ce qui manque souvent, c'est une structure robuste, cadre d'attestation vérifiable — un cadre qui capture des preuves inviolables de chaque contrôle de sécurité appliqué à chaque étape du cycle de vie du logiciel. Ce cadre devrait servir de référence. source unique de vérité pour la gouvernance, l’intégrité, la provenance et la conformité des logiciels.

Bien que les plateformes DevOps comme GitHub et GitLab offrent des fonctionnalités précieuses, elles sont insuffisantes dans des domaines clés :

- Ils ne fournissent pas couverture SDLC de bout en bout

- Ils manquent de natif application du contrôle d'admission

Ils ne s'adressent pas réalités multi-outils et multi-environnements des usines de logiciels d'entreprise

L'approche de sécurité Scribe

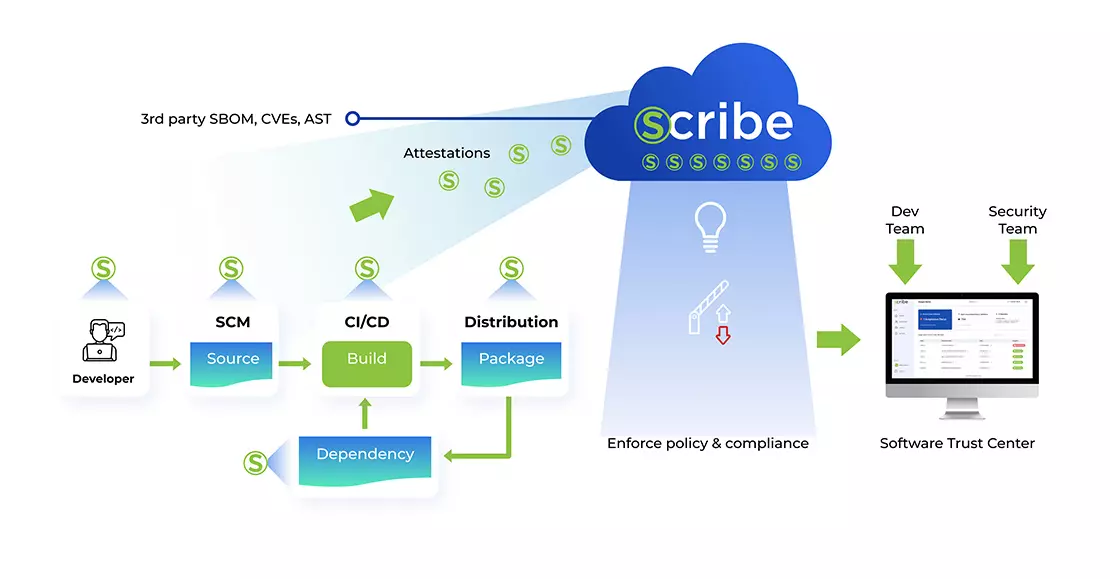

ScribeHubLa plateforme d'assurance continue de Scribe Security est spécialement conçue pour combler ces lacunes. Elle offre une solution unifiée de bout en bout pour l'intégrité du cycle de vie du développement logiciel (SDLC), la provenance et l'application des politiques dans des environnements multiplateformes complexes.

Découverte du SDLC et cartographie des ressources

Cartographie automatiquement votre écosystème logiciel sur les SCM, les systèmes CI/CD, les registres d'artefacts et les clusters Kubernetes, sans configuration manuelle.

Graphique de preuves unifiées

Crée une lignée complète de code à production reliant les commits, les SBOM, les images de conteneur, les résultats d'analyse, les décisions de politique et les charges de travail d'exécution.

Magasin d'attestation centralisé

Collecte et stocke des preuves signées telles que la provenance de la construction, les SBOM, les analyses de vulnérabilité, les avis VEX et les évaluations de politique dans un référentiel de preuves inviolable.

Application des politiques en tant que code

Vous permet de créer des politiques sous forme de code, de les vérifier et de les appliquer aux points de contrôle SDLC clés, notamment le contrôle de source, les pipelines CI/CD et les portes de déploiement Kubernetes.

Chaîne de traçabilité sécurisée

Utilise l'entreprise PKI ou Sigstore pour signer de manière cryptographique chaque étape SDLC, bloquant les artefacts non signés ou falsifiés via des contrôles d'intégrité automatisés.

Automatisation de la conformité

Cartographie les preuves par rapport à des cadres tels que SLSA, NIST SSDF, CIS Benchmarks, OWASP SAMM et DORA, générant automatiquement des rapports prêts pour l'audit pour chaque version.

Ensemble, ces capacités offrent une manière vérifiable, évolutive et sans friction pour opérationnaliser la sécurité et la conformité de la chaîne d'approvisionnement logicielle.

ScribeHub vs. GitHub et GitLab : comparaison des plateformes

| Capability | ScribeHub | GitHub | gitlab ce |

| Intégration avec les scanners AppSec et SCA intégré | ✔️ SCA intégré à Scribe + Tous les scanners secrets SAST, SCA, DAST tiers courants ; | ✔️ Scanners natifs + marketplace | ✔️ Scanners natifs + marketplace |

| Contrôle basé sur les politiques | ✔️ Des portes de politique en tant que code déployées de manière flexible, de la poussée du code, en passant par la construction, jusqu'au contrôle d'admission basé sur une piste de preuves complète | Code push et build uniquement ; scripts personnalisés requis | Code push et build uniquement ; scripts personnalisés requis |

| Découverte et cartographie | ✔️ Détection et cartographie automatiques sur les SCM, CI/CD, registres et Kubernetes (pré-production et production) | ⚠️ Limité à l'écosystème GitHub ; scripts personnalisés requis | ⚠️ Limité à l'écosystème GitLab ; contrôleurs d'admission personnalisés requis |

| Graphique SDLC de bout en bout | ✔️ Graphique de lignée unifié du code à la version reliant les commits, les SBOM, les images et les charges de travail | ❌ Non pris en charge | ❌ Non pris en charge |

| Gestion du cycle de vie et des stocks SBOM | ✔️ Génération automatisée de SBOM, consommation, exportation, documents VEX, inventaire et détection de dérive | ❌ Génération de SBOM au niveau du dépôt uniquement | ❌ Génération de SBOM au niveau du projet (repo) uniquement |

| Prise en compte de l'arborescence des produits multi-projets | ✔️ Arborescence logique des produits couvrant plusieurs dépôts, artefacts et versions | ❌ Non pris en charge | ❌ Non pris en charge |

| Contrôles anti-falsification (signature, attestation SLSA). | ✔️ Tableau de bord central pour la signature, les attestations SLSA (L1, 2, 3) et les contrôles d'intégrité | ⚠️ Attestations Sigstore via Actions ; pas de vue anti-falsification unifiée | ⚠️ Centré sur Sigstore ; prise en charge SLSA limitée et aucune vue centralisée |

| Automatisation de la conformité | ✔️ Mappages prêts à l'emploi : SLSA L1, 2, 3, SSDF, CIS, SAMM, sur mesure, avec rapports prêts à être audités | ⚠️ Alertes au niveau du dépôt ; agrégation manuelle des preuves SBOM/SLSA | ⚠️ Rapports de conformité partielle ; collecte manuelle des données requise |

| Capacités d'attestation | ✔️ Attestations SDLC complètes (SBOM, signatures, provenance, résultats d'analyse et décisions de politique SDLV) | ⚠️ Attestations Sigstore de base ; contexte et stockage limités | ⚠️ Métadonnées de pipeline et provenance simple uniquement |

Conclusion

Si les plateformes DevOps traditionnelles offrent des bases solides pour le CI/CD et la sécurité en amont, elles laissent de côté les principaux risques liés à la chaîne d'approvisionnement logicielle. Les équipes doivent alors assembler des scripts et des outils pour couvrir :

- Lignée d'artefacts

- Vérification de bout en bout

- Intégration multiplateforme

- Application des politiques en temps réel

- Preuves d'audit de qualité réglementaire

Scribe Security comble cette lacune.

Avec ScribeHub, vous obtenez découverte automatisée, attestations infalsifiableset application de la politique en tant que code de la validation à la production, sur l'ensemble de votre écosystème de développement. C'est votre source unique de vérité pour une gouvernance de développement sécurisée, l’intégrité et la conformité.

Vous voulez le voir en action? Contactez-nous pour une démonstration en direct et découvrez comment transformer la complexité de DevSecOps en une confiance sécurisée et vérifiable.