Blog

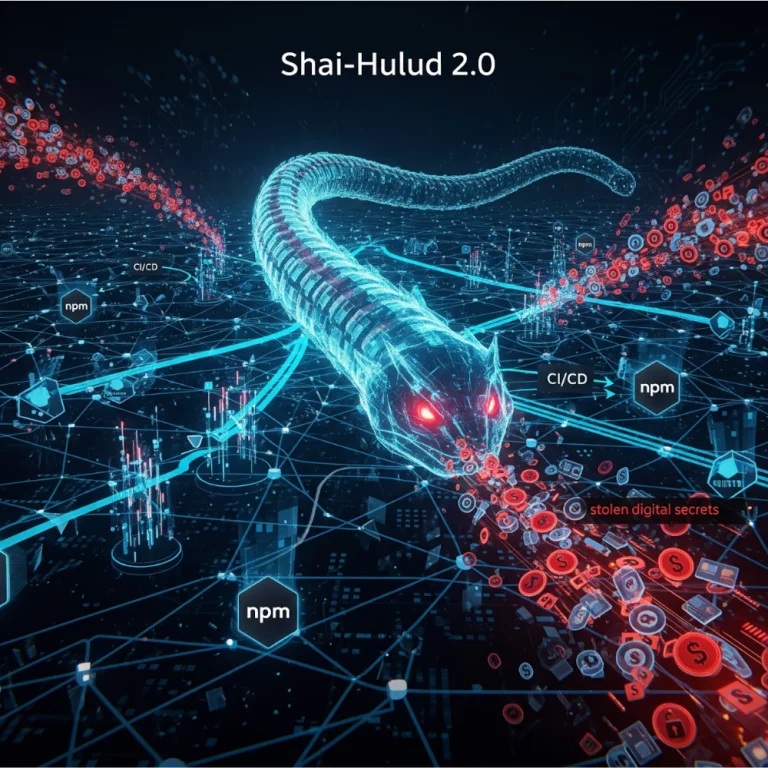

Le ver Shai-Hulud 2.0 ciblant npm est l'un de ces incidents dont les équipes de sécurité applicative se souviendront pendant des années. Analysons ce qui s'est passé, qui a été touché et comment une plateforme SSCS comme ScribeHub aurait pu aider les organisations à prévenir, ou du moins à limiter considérablement, l'impact de cette attaque. 1. Qu'est-ce que Shai-Hulud 2.0 ? Shai-Hulud est apparu pour la première fois […]

En savoir plus

En résumé — Un ver npm auto-réplicateur, baptisé Shai-Hulud, a empoisonné des paquets populaires, volé des secrets de développement/intégration continue, puis les a utilisés pour publier d'autres versions malveillantes, transformant les victimes en nouveaux points de propagation. Quelques heures après les révélations, Scribe a effectué des vérifications à l'échelle du portefeuille, sur les SBOM et les attestations de build de nos clients, et a confirmé que leurs pipelines ne récupéraient aucune faille compromise […]

En savoir plus

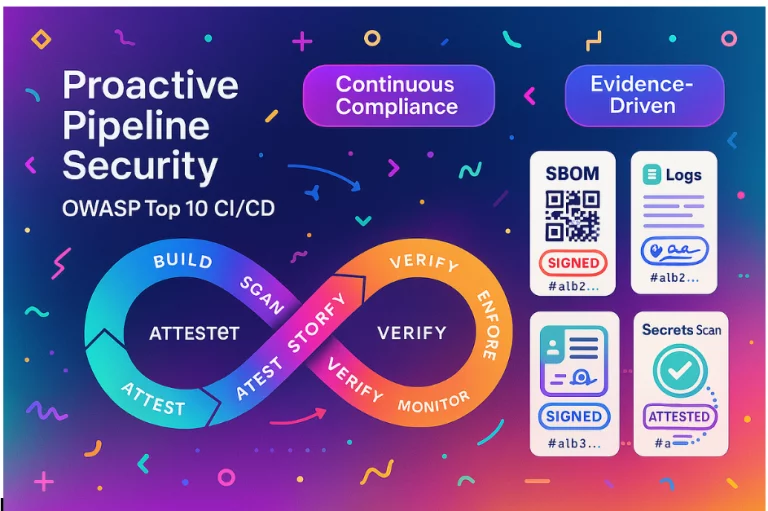

Cet article a été coécrit par Mikey Strauss et Viktor Kartashov. Transformez les 10 principaux risques OWASP en contrôles automatisés et vérifiables. Dans les environnements DevOps modernes, les pipelines CI/CD sont la clé de voûte de la distribution logicielle. Mais une grande rapidité implique une grande exposition. À mesure que les entreprises accélèrent les livraisons, les attaquants ciblent de plus en plus les pipelines non sécurisés pour injecter du code malveillant, exfiltrer des secrets ou […]

En savoir plus

Des rapports statiques à la sécurité conversationnelle. Les équipes de sécurité croulent aujourd'hui sous les données : SBOM, CVE, résultats xAST, contrôles de conformité et tableaux de bord des risques. Mais les informations restent souvent enfermées dans des tableaux de bord que seuls quelques experts savent interroger. Chez Scribe Security, nous pensons que vos données de sécurité doivent être aussi accessibles qu'une conversation. C'est pourquoi […]

En savoir plus

Cela commence de la même manière dans presque toutes les équipes d'ingénierie. Les développeurs évoluent rapidement, créent des fonctionnalités, intègrent des packages tiers et, désormais, écrivent du code avec l'aide d'IA. Les pipelines CI/CD fonctionnent jour et nuit, propulsant les mises à jour en production plus rapidement que jamais. Les clients sont satisfaits de cette rapidité. Mais au fond de l'esprit de chaque RSSI […]

En savoir plus

Votre projet de codage Vibe est infesté de vulnérabilités ! Développer des logiciels avec l'IA est passé de la science-fiction à la réalité. Votre projet codé par l'IA peut fonctionner parfaitement… jusqu'à ce que des pirates découvrent les failles. Dans cet article, nous allons aborder le chemin qui mène d'un code généré par l'IA, riche en découvertes et en vulnérabilités, à un produit fiable, en passant par […]

En savoir plus

Imaginez la charge de travail d'un développeur : une longue journée de codage, des échéances qui approchent, et puis le redoutable rapport SAST. Des centaines de résultats, chacun représentant une vulnérabilité potentielle, exigeant une attention particulière. Le processus est répétitif, chronophage et, soyons honnêtes, parfois démoralisant. Et la situation ne fait qu'empirer ; la génération de code […]

En savoir plus

Cet article a été co-écrit avec Viktor Kartashov et Daniel Nebenzahl. Le test décisif de l'auditeur : pouvez-vous prouver vos builds ? « Pouvez-vous prouver, de manière définitive, que chaque image de conteneur que vous expédiez a été construite exactement comme vous le prétendez ? » La plupart des auditeurs attendent une réponse rapide et sûre, et non des semaines de refactorisation YAML frénétique. Le SLSA (Supply-chain Levels for […]

En savoir plus

Co-écrite avec Viktor Kartashov, la norme NIST SP 800–190 fournit des directives structurées pour sécuriser les applications conteneurisées, couvrant tous les aspects, de la provenance des images aux contrôles d'exécution. Face à l'explosion de l'utilisation des conteneurs dans les environnements DevOps en constante évolution, se conformer à ces exigences devient à la fois essentiel et complexe. Cependant, la norme SP 800–190 n'est ici qu'un cas d'utilisation. L'idée principale est de […]

En savoir plus

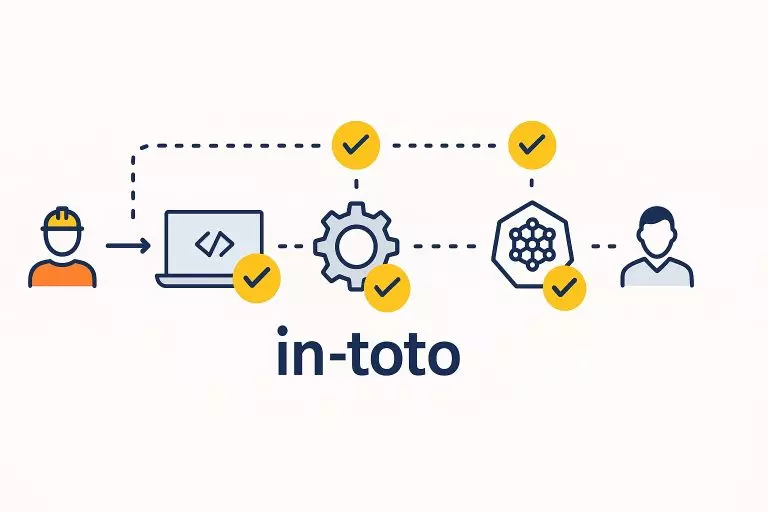

Qu'est-ce qu'in-toto et comment protège-t-il la chaîne d'approvisionnement logicielle ? Les attaques contre la chaîne d'approvisionnement logicielle, comme celles observées ces dernières années (3CX, Codecov et Solarwinds), ont mis en évidence la fragilité des pipelines de développement traditionnels. En réponse, la communauté open source a développé in-toto, un framework garantissant l'intégrité à chaque étape de la livraison logicielle. In-toto […]

En savoir plus