सॉफ़्टवेयर उत्पादों को सुरक्षित करने का पारंपरिक दृष्टिकोण कस्टम कोड में कमजोरियों को दूर करने और तृतीय-पक्ष निर्भरता में ज्ञात जोखिमों के विरुद्ध अनुप्रयोगों की सुरक्षा पर केंद्रित है। हालाँकि, यह विधि अपर्याप्त है और सॉफ़्टवेयर आपूर्ति श्रृंखला द्वारा उत्पन्न खतरों के पूर्ण दायरे को संबोधित करने में विफल है। उत्पादन से लेकर वितरण और तैनाती तक इस श्रृंखला के हर पहलू को सुरक्षित करने की उपेक्षा करने से संगठनों को मैलवेयर, डेटा उल्लंघनों और बौद्धिक संपदा चोरी जैसे हमलों का सामना करना पड़ता है। इस महत्वपूर्ण कदम की अनदेखी करना संगठन की सुरक्षा के प्रति गंभीर उपेक्षा है।

इस लेख में, हम सॉफ्टवेयर आपूर्ति श्रृंखला पर निर्देशित साइबर हमलों की बढ़ती प्रवृत्ति के साथ-साथ इस बढ़ते खतरे के जवाब में उत्पन्न हुई हालिया नियामक प्रगति और सर्वोत्तम अभ्यास ढांचे की जांच करेंगे। हम आपकी सॉफ़्टवेयर आपूर्ति श्रृंखला को सुरक्षित करने के लिए एक नई रणनीति की आवश्यकता पर भी प्रकाश डालेंगे, जो वर्तमान एप्लिकेशन सुरक्षा उपायों से बेहतर हो। हम बताएंगे कि क्यों एप्लिकेशन सुरक्षा में मौजूदा निवेश कुछ सुरक्षा प्रदान करते हैं, लेकिन इस क्षेत्र में आपके साइबर सुरक्षा जोखिमों को पूरी तरह से कम नहीं करते हैं। अंत में, हम यह रेखांकित करेंगे कि पूर्ण सुरक्षा के लिए उन्हें पूरक बनाना क्या आवश्यक है।

संपूर्ण श्वेत पत्र के लिए यहां क्लिक करे >>>

सॉफ़्टवेयर आपूर्ति श्रृंखला को सुरक्षित करना क्यों महत्वपूर्ण है?

सॉफ़्टवेयर विकास में तृतीय-पक्ष टूल, लाइब्रेरी और ओपन-सोर्स सॉफ़्टवेयर का उपयोग सॉफ़्टवेयर आपूर्ति श्रृंखला की जटिलता और संभावित कमजोरियों और हमलों के जोखिम दोनों को बढ़ाता है। संवेदनशील जानकारी तक पहुंच हासिल करने या संचालन को बाधित करने के लिए हमलावर आपूर्ति श्रृंखला में एक विशिष्ट लिंक को लक्षित कर सकते हैं। इन हमलों का संगठनों और उनके आपूर्ति श्रृंखला भागीदारों पर महत्वपूर्ण प्रभाव पड़ सकता है।

कई से नतीजा सॉफ़्टवेयर आपूर्ति श्रृंखला पर हमले हाल के वर्षों में मुख्य समाचार बना है। एक परिणाम के रूप में, गार्टनर ने भविष्यवाणी की है हाल ही में कहा गया है कि 2025 तक, दुनिया भर में 45% संगठनों को अपनी सॉफ़्टवेयर आपूर्ति श्रृंखलाओं पर हमलों का अनुभव होगा, जो 2021 से तीन गुना वृद्धि है।

जैसे-जैसे सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा ध्यान आकर्षित कर रही है, विभिन्न एप्लिकेशन सुरक्षा समाधान विक्रेता इस क्षेत्र में समाधान पेश करने के रूप में खुद को पुनः ब्रांड कर रहे हैं। लेकिन क्या सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा केवल पारंपरिक अनुप्रयोग सुरक्षा के लिए एक नया शब्द है, या यह अद्वितीय विशेषताओं और प्रौद्योगिकियों के साथ एक विशिष्ट बाज़ार खंड है? क्या सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा को संबोधित करने के लिए एप्लिकेशन सुरक्षा (AppSec) प्रोग्राम का होना पर्याप्त है, या क्या संगठनों को अपने सॉफ़्टवेयर और इसकी आपूर्ति श्रृंखला की सुरक्षा सुनिश्चित करने के लिए अलग-अलग मानकों और प्रौद्योगिकियों को अपनाने की आवश्यकता है? इस प्रश्न पर लेख में आगे चर्चा की जाएगी।

उभरते विनियमन और सर्वोत्तम अभ्यास ढांचे

RSI साइबर सुरक्षा पर अमेरिकी कार्यकारी आदेश और इसी तरह के अन्य नियम सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा के बढ़ते महत्व और संगठनों को अपने सॉफ्टवेयर और इसकी आपूर्ति श्रृंखला की सुरक्षा के लिए उचित उपाय करने की आवश्यकता को दर्शाते हैं। खतरे से निपटने के लिए सामूहिक रूप से उपाय शुरू करने में प्रमुख खिलाड़ियों द्वारा दिखाई गई बढ़ती रुचि एक सकारात्मक विकास है और बढ़ते खतरे से निपटने के लिए एक समन्वित और उद्योग-व्यापी दृष्टिकोण की आवश्यकता की बढ़ती मान्यता को इंगित करती है।

सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा को संबोधित करने के लिए कुछ प्रमुख पहलों में शामिल हैं: सॉफ़्टवेयर विकास प्रथाओं को बढ़ाना; आपूर्ति श्रृंखला दृश्यता में सुधार; सुरक्षित सॉफ़्टवेयर खरीद प्रथाओं को लागू करना; और ख़तरे की ख़ुफ़िया क्षमताओं का विकास करना। कुल मिलाकर, इन पहलों का उद्देश्य हमलों के जोखिम को कम करके और यह सुनिश्चित करके सॉफ्टवेयर और आपूर्ति श्रृंखला की सुरक्षा बढ़ाना है कि सॉफ्टवेयर कमजोरियों और दुर्भावनापूर्ण कोड से मुक्त है।

नीचे प्रमुख पहलों का संक्षिप्त विवरण दिया गया है:

- एनआईएसटी एसपी 800-21 सिक्योर सॉफ्टवेयर डेवलपमेंट फ्रेमवर्क (एसएसडीएफ) का लक्ष्य अमेरिकी, सरकारी आपूर्तिकर्ताओं के लिए सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा को बढ़ावा देना है। यह कमजोरियों और भविष्य के खतरों को कम करने के लिए संगठनों के एसडीएलसी के लिए सुरक्षित विकास अभ्यास प्रदान करता है। दिशानिर्देश अनुकूलन योग्य और क्षेत्र-अज्ञेयवादी हैं। इस पढ़ें श्वेतपत्र सॉफ्टवेयर उद्योग पर एसएसडीएफ के प्रभाव के बारे में अधिक जानकारी के लिए।

- यूनाइटेड स्टेट्स ऑफ़िस ऑफ़ मैनेजमेंट एंड बजट (ओएमबी) ने 2022 में सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा और सॉफ़्टवेयर आपूर्ति श्रृंखला की सुरक्षा और अखंडता सुनिश्चित करने में एसबीओएम की भूमिका पर दो मेमो जारी किए। संगठनों को 2024 तक इसका अनुपालन करना होगा और अपने सॉफ़्टवेयर और इसकी आपूर्ति श्रृंखला की सुरक्षा सुनिश्चित करनी होगी। संघीय एजेंसियों को दिशानिर्देशों को लागू करना चाहिए, जिसमें जानकारी साझा करना और विक्रेताओं से कलाकृतियाँ प्राप्त करना शामिल है।

- सॉफ़्टवेयर कलाकृतियों के लिए आपूर्ति श्रृंखला स्तर (एसएलएसए) फ्रेमवर्क सुरक्षा नियंत्रणों और मानकों का एक व्यापक सेट है जिसे सॉफ़्टवेयर आपूर्ति श्रृंखलाओं की अखंडता सुनिश्चित करने के लिए डिज़ाइन किया गया है। इसे OpenSSF, Google और अन्य साइबर सुरक्षा हितधारकों द्वारा विकसित किया गया था। इस एंड-टू-एंड ढांचे का पालन करके, सॉफ़्टवेयर पैकेजों में अनधिकृत परिवर्तनों को रोका जा सकता है। एसएलएसए को अपनाने से आम आपूर्ति श्रृंखला हमलों से बचाव में मदद मिल सकती है।

- ईयू साइबर लचीलापन अधिनियम इसका उद्देश्य यूरोपीय संघ में संगठनों की साइबर लचीलापन में सुधार करना है। इसके लिए संगठनों को अपने द्वारा उपयोग किए जाने वाले सभी सॉफ्टवेयर उत्पादों के लिए एसबीओएम उपलब्ध कराने की आवश्यकता होती है ताकि उन्हें संभावित सुरक्षा कमजोरियों को जल्द से जल्द पहचानने और उनका समाधान करने में मदद मिल सके। अधिनियम में संगठनों को कमजोरियों की रिपोर्ट करने की भी आवश्यकता है एनिसा/सीईआरटी-ईयू.

- इंटरनेट सुरक्षा केंद्र (CIS) सीआईएस सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा गाइड विकसित किया गया है, जो कोड योगदान से लेकर अंतिम उपभोक्ताओं तक डिलीवरी तक सॉफ्टवेयर आपूर्ति श्रृंखला के चरणों को कवर करता है। गाइड सॉफ्टवेयर आपूर्ति श्रृंखला को सुरक्षित करने के लिए सर्वोत्तम अभ्यास प्रदान करता है, जिसमें एक सुरक्षा कार्यक्रम स्थापित करना, सुरक्षित विकास प्रथाओं को लागू करना, आपूर्तिकर्ताओं का नियमित सुरक्षा मूल्यांकन करना, वितरण और तैनाती के लिए सुरक्षा नियंत्रण लागू करना और कमजोरियों और हमलों की लगातार निगरानी करना शामिल है।

- सिगस्टोर एक ओपन-सोर्स प्रोजेक्ट है जो सॉफ्टवेयर आपूर्ति श्रृंखलाओं को सुरक्षित करने पर केंद्रित है। यह खुले, पारदर्शी और सुलभ तरीके से सॉफ़्टवेयर आपूर्ति श्रृंखलाओं को बेहतर ढंग से सुरक्षित करने के लिए एक विधि प्रदान करता है। सॉफ़्टवेयर आपूर्ति श्रृंखलाओं को सुरक्षित करने की कुंजी उन विभिन्न कलाकृतियों पर डिजिटल रूप से हस्ताक्षर करना है जिनमें अनुप्रयोग शामिल हैं। सिगस्टोर का लक्ष्य पारंपरिक डिजिटल हस्ताक्षर समाधानों की तुलना में सरलीकृत और त्वरित समाधान प्रदान करके सॉफ्टवेयर हस्ताक्षर को सर्वव्यापी और आसान बनाना है। प्रोजेक्ट एक खुला और अपरिवर्तनीय गतिविधि लॉग भी बनाता है।

AppSec अनुशासन का लक्ष्य और कार्य

परिपक्व सॉफ़्टवेयर निर्माता संगठनों में AppSec टीम डेवलपर प्रशिक्षण, कोड समीक्षा, स्वचालित स्कैनिंग और निगरानी निर्भरता के माध्यम से सॉफ़्टवेयर सुरक्षित करने पर ध्यान केंद्रित करती है। सबसे आम उपकरण अनुप्रयोगों के परीक्षण के लिए स्थिर और गतिशील एप्लिकेशन सॉफ़्टवेयर परीक्षण (एसएएसटी और डीएएसटी) और ओपन-सोर्स निर्भरता में ज्ञात कमजोरियों का पता लगाने के लिए सॉफ़्टवेयर संरचना विश्लेषण (एससीए) हैं।

उभरते खतरे के परिदृश्य से निपटने के लिए, कई नए समाधान तैयार किए गए हैं और अपनाए गए हैं। ऐसा ही एक समाधान गुप्त पहचान उपकरणों का उपयोग है, जो संगठनों को क्रेडेंशियल्स, एपीआई कुंजी और संवेदनशील डेटा जैसे रहस्यों की पहचान करने में सहायता करता है जो कोड में अनजाने में प्रकट हो सकते हैं। इसके अतिरिक्त, क्लाउड कंप्यूटिंग वातावरण में कंटेनरों और इंफ्रास्ट्रक्चर-एज़-कोड (IaC) में कमजोरियों का पता लगाने के लिए नए स्कैनिंग टूल बनाए गए हैं, जिससे संगठनों को क्लाउड में संक्रमण के दौरान अपने अनुप्रयोगों की सुरक्षा सुनिश्चित करने की अनुमति मिलती है।

सुरक्षा उपकरणों की विशाल श्रृंखला को प्रबंधित करने के लिए, एसडीएलसी में सुरक्षा का एकीकृत दृष्टिकोण प्रदान करने के लिए ऑर्केस्ट्रेशन समाधान सामने आए हैं। ये समाधान सुरक्षा उपकरणों और नीतियों के प्रबंधन को केंद्रीकृत करते हैं, सुरक्षा प्रक्रिया को सुव्यवस्थित करते हैं और छूटी कमजोरियों के जोखिम को कम करते हैं।

ऐपसेक मालिकों के सामने आने वाली प्रमुख चुनौतियों में ट्राइएजिंग, डिडुप्लीकेशन और सुरक्षा अलर्ट को प्राथमिकता देना शामिल है। अलर्ट की मात्रा को प्रबंधित करना और यह निर्धारित करना भारी पड़ सकता है कि किन पर तत्काल ध्यान देने की आवश्यकता है और किन पर ध्यान नहीं दिया जा सकता है। इसके अतिरिक्त, AppSec मालिकों को अपने विशिष्ट सिस्टम पर कमजोरियों के प्रभाव का आकलन करने की आवश्यकता है, जिसके लिए प्रौद्योगिकी स्टैक और अनुप्रयोगों की गहरी समझ की आवश्यकता होती है।

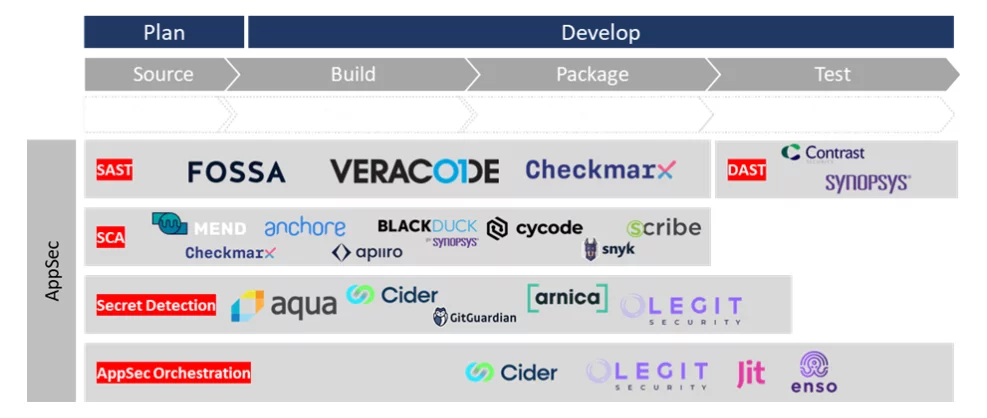

AppSec दृष्टिकोण बिल्ड, पैकेजिंग और परीक्षण के माध्यम से कोड लेखन से SDLC को कवर करता है और कस्टम कोड और ओपन-सोर्स घटकों दोनों में कमजोरियों को कम करने में महत्वपूर्ण है, इस प्रकार सॉफ्टवेयर उत्पादकों और ऑपरेटरों के लिए दायित्व को कम करता है। इस क्षेत्र में अग्रणी विक्रेताओं में वेराकोड, चेकमार्क्स, स्निक, सिनोप्सिस और फोसा शामिल हैं।

नीचे दिया गया चित्र कई प्रमुख खिलाड़ियों को प्रदर्शित करते हुए, AppSec बाज़ार का एक सरलीकृत अवलोकन प्रस्तुत करता है।

AppSec बाज़ार परिदृश्य का एक सरलीकृत दृश्य

जबकि AppSec समाधान ज्ञात कमजोरियों और असुरक्षित कोड पैटर्न का पता लगाने में प्रभावी हो सकते हैं, वे सक्रिय होने के बजाय प्रतिक्रियाशील होते हैं; वे सक्रिय रूप से हमले की सतह को कम नहीं करते हैं। इसके अलावा, स्कैनर द्वारा उत्पन्न झूठी-सकारात्मक अलर्ट की उच्च मात्रा डेवलपर्स के लिए सबसे महत्वपूर्ण सुरक्षा मुद्दों पर ध्यान केंद्रित करना चुनौतीपूर्ण बना सकती है। स्कैनिंग प्रक्रिया भी समय लेने वाली और विकास समयरेखा के लिए विघटनकारी हो सकती है, जिससे विकास प्रक्रिया में बाधा उत्पन्न हो सकती है और नए सॉफ़्टवेयर की रिलीज़ धीमी हो सकती है।

सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा की उभरती भूमिका

AppSec समाधान SDLC के उन क्षेत्रों की अनदेखी करते हैं जो हमले के प्रति संवेदनशील हो सकते हैं और जो सॉफ़्टवेयर आपूर्ति श्रृंखला को प्रभावित करते हैं। इन क्षेत्रों में विकास उपकरण, कोड रिपॉजिटरी, स्रोत कोड प्रबंधन सिस्टम, बिल्ड सर्वर और आर्टिफैक्ट रजिस्ट्री सिस्टम शामिल हैं, जिनमें कमजोरियां और गलत कॉन्फ़िगरेशन हो सकते हैं।

दूसरी ओर, सॉफ़्टवेयर उपभोक्ताओं के दृष्टिकोण से, एक आम चिंता यह है कि तृतीय-पक्ष सॉफ़्टवेयर सुरक्षा कमजोरियाँ उत्पन्न कर सकता है जिनका पता लगाना और उन्हें कम करना मुश्किल है। उपभोक्ताओं के लिए यह महत्वपूर्ण है कि वे अपने द्वारा उपयोग किए जाने वाले सॉफ़्टवेयर का पूरी तरह से मूल्यांकन करें और उसकी जांच करें, साथ ही इन जोखिमों को कम करने के लिए नियमित रूप से इसकी निगरानी करें और इसे अपडेट करें।

इन चुनौतियों से पार पाने के लिए सॉफ्टवेयर उत्पादकों और उपभोक्ताओं दोनों को व्यापक दृष्टिकोण अपनाने की जरूरत है। सॉफ्टवेयर निर्माताओं को एसडीएलसी के सभी चरणों में एकीकृत होना चाहिए और सुरक्षा खतरों से निपटने के लिए स्वचालित उपकरणों का लाभ उठाना चाहिए।

- सीआई/सीडी आसन प्रबंधन - सॉफ़्टवेयर आपूर्ति श्रृंखला को सुरक्षित करने के लिए, सुरक्षित SDLC महत्वपूर्ण है। सीआई/सीडी मुद्रा प्रबंधन खोज को स्वचालित करता है और सुरक्षा प्रथाओं को लागू करता है। एसडीएलसी में दृश्यता और विकास परिवेश में सुरक्षित बुनियादी ढांचे का उपयोग इन दिनों उद्यमों के लिए एक चुनौती है। सीआई/सीडी स्थिति प्रबंधन में सर्वर प्रमाणीकरण, सार्वजनिक रिपो/बाल्टी पर प्रतिबंध और कुंजी समाप्ति शामिल होनी चाहिए। जोखिम भरी विकास प्रथाओं को सीमित करना, जैसे कि असत्यापित संसाधनों को निष्पादित करना और बाहरी रूप से परिवर्तित छवियों को संदर्भित करना, सॉफ्टवेयर सुरक्षा में सुधार करता है और आपूर्ति श्रृंखला हमले के जोखिम को कम करता है।

- सत्यापन और उद्गम - सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा को बनाए रखने के लिए सत्यापन (सॉफ़्टवेयर प्रामाणिकता का सत्यापन) और उत्पत्ति (उत्पत्ति, स्वामित्व और हिरासत) पर नज़र रखने की आवश्यकता होती है। सत्यापन और उद्गम विश्वास के निर्णयों को सूचित करते हैं, उद्योग मानकों के अनुपालन को सुनिश्चित करते हुए विकास में छेड़छाड़, कमजोरियों और अपर्याप्त सुरक्षा के जोखिम को कम करते हैं।

सत्यापन और उत्पत्ति को प्रभावी ढंग से लागू करने के लिए, स्रोत कोड प्रबंधकों, सीआई उपकरण, बिल्ड सर्वर इत्यादि जैसे स्रोतों से साक्ष्य एकत्र किए जाने चाहिए और क्रिप्टोग्राफ़िक रूप से हस्ताक्षर किए जाने चाहिए। साक्ष्य में डेवलपर की पहचान, कोड समीक्षा प्रमाण, फ़ाइल/विरूपण साक्ष्य हैश और उपकरणों की सुरक्षा स्थिति शामिल है। सत्यापन पर नीतियां सुरक्षित विकास और निर्माण, छेड़छाड़ सत्यापन और एसएसडीएफ और एसएलएसए जैसे मानकों का अनुपालन सुनिश्चित करती हैं।

मौजूदा एपीआई और अवलोकन समाधान साक्ष्य एकत्र नहीं कर सकते, सत्यापन पर हस्ताक्षर नहीं कर सकते, और उत्पत्ति के निशान नहीं बना सकते। एसडीएलसी के दौरान उत्पन्न डेटा का पता लगाने और अखंडता और प्रामाणिकता के लिए साक्ष्य पर हस्ताक्षर करने के लिए नए एजेंटों को विकसित किया जाना चाहिए।

उसी अंत तक, एसडीएलसी से परे, सॉफ्टवेयर उत्पादकों और उपभोक्ताओं दोनों को निम्नलिखित हासिल करने के साधन तलाशने की जरूरत है:

- निरंतर अनुपालन - निरंतर सत्यापन तैनाती के बाद भी अनुपालन बनाए रखने और कमजोरियों से बचाने में मदद करता है। इसमें संपूर्ण सॉफ़्टवेयर विकास और परिनियोजन प्रक्रिया के दौरान सॉफ़्टवेयर घटकों की सुरक्षा की निरंतर निगरानी और सत्यापन करना शामिल है। एसबीओएम निरंतर सत्यापन के लिए एक महत्वपूर्ण उपकरण है जो किसी प्रोजेक्ट में उपयोग किए गए सॉफ़्टवेयर घटकों और उनके संस्करणों को सूचीबद्ध करता है। एसबीओएम भेद्यता स्कैन की सुविधा प्रदान करते हैं, संगठनों को संभावित सुरक्षा खतरों से आगे रहने में मदद करते हैं, और एसएसडीएफ जैसे नियमों और मानकों का अनुपालन सुनिश्चित करते हैं।

- एसबीओएम और सत्यापन साझा करें और जोखिम की लगातार निगरानी करें - सॉफ्टवेयर सुरक्षा और अनुपालन बनाए रखने के लिए एसबीओएम का होना और संभावित जोखिमों की लगातार निगरानी करना महत्वपूर्ण है। एसबीओएम उपभोक्ताओं को जोखिमों को प्रबंधित करने, कमजोरियों का पता लगाने, कम-प्रतिष्ठा वाले घटकों को अस्वीकार करने और सत्यापन के माध्यम से आपूर्ति श्रृंखला सुरक्षा सुनिश्चित करने का एक तरीका प्रदान करते हैं।

उपरोक्त चार बिंदु सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा की चार आधारशिलाएं हैं और इस क्षेत्र में समाधान चुनने के मानदंड हैं।

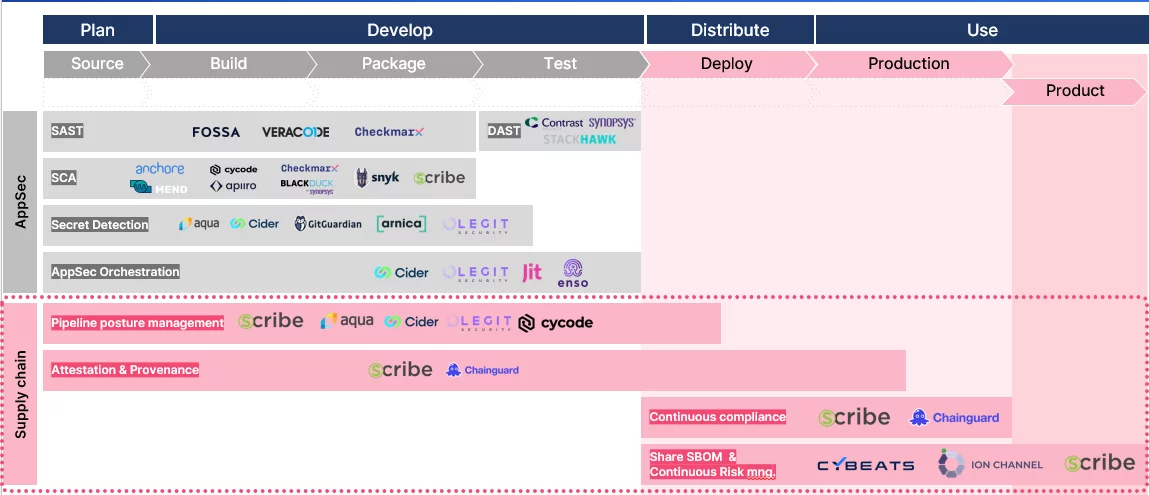

AppSec के बारे में सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा बाज़ार परिदृश्य

निष्कर्ष

जैसे-जैसे सॉफ्टवेयर विकास और तीसरे पक्ष के घटकों का उपयोग बढ़ता जा रहा है, सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा के लिए एक व्यापक और एकीकृत दृष्टिकोण की आवश्यकता तेजी से महत्वपूर्ण हो गई है। पारंपरिक ऐपसेक उपाय अभी भी महत्वपूर्ण हैं, लेकिन अब उभरते खतरे के परिदृश्य से पूरी तरह से रक्षा करने के लिए पर्याप्त नहीं हैं, और संगठनों को अपने सॉफ़्टवेयर आपूर्ति श्रृंखला की सुरक्षा सुनिश्चित करने के लिए अधिक समग्र दृष्टिकोण अपनाना चाहिए।

उभरती सुरक्षा चुनौतियों पर काबू पाने के लिए, हम वर्तमान में एप्लिकेशन सुरक्षा से लेकर सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा तक के विकास को देख रहे हैं। इसमें नई पीढ़ी की प्रौद्योगिकियाँ और नवीन उपकरण शामिल हैं जो इन चुनौतियों का समाधान करने का प्रयास करते हैं। सॉफ्टवेयर निर्माताओं को नई सुरक्षा तकनीकों को एकीकृत करने की आवश्यकता है जो आधुनिक ढांचे और उपकरणों का लाभ उठाती हैं, और उन्हें एसडीएलसी के सभी चरणों में ऐसा करना चाहिए और स्वचालित उपकरणों का उपयोग करना चाहिए, जैसे सीआई/सीडी आसन प्रबंधन, सत्यापन और उद्गम प्रौद्योगिकी, निरंतर कोड हस्ताक्षर, निरंतर अनुपालन, और शासन, और सटीक, उच्च निष्ठा एसबीओएम। सॉफ़्टवेयर उपभोक्ताओं को अपने संपूर्ण जीवन चक्र के दौरान उत्पादन में सॉफ़्टवेयर परिनियोजन से पहले और बाद में, निरंतर आधार पर उपभोग किए जाने वाले सॉफ़्टवेयर के सभी सुरक्षा पहलुओं के लिए SBOM और आगे साक्ष्य-आधारित सत्यापन की आवश्यकता होनी चाहिए।

स्वचालित उपकरण और समाधान जैसे मुंशी साक्ष्य-आधारित निरंतर कोड सुरक्षा आश्वासन मंच प्रदान करके संगठनों को सुरक्षा का एक नया स्तर प्राप्त करने में सहायता करें जो सॉफ़्टवेयर विकास जीवन चक्र और सॉफ़्टवेयर घटकों की विश्वसनीयता को प्रमाणित कर सके।

संपूर्ण श्वेत पत्र के लिए यहां क्लिक करे >>>

यह सामग्री आपके लिए स्क्राइब सिक्योरिटी द्वारा लाई गई है, जो एक अग्रणी एंड-टू-एंड सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समाधान प्रदाता है - जो संपूर्ण सॉफ्टवेयर आपूर्ति श्रृंखलाओं में कोड कलाकृतियों और कोड विकास और वितरण प्रक्रियाओं के लिए अत्याधुनिक सुरक्षा प्रदान करता है। और अधिक जानें.