अगली बोर्ड बैठक की कल्पना कीजिए। आप, आपके संगठन में एक सुरक्षा नेता, अपने मानक डेक को जोखिमों, शमन और घटनाओं के साथ प्रस्तुत करेंगे। फिर, बोर्ड के सदस्यों में से एक पूछेगा: आप नई एआई प्रौद्योगिकियों और एमएलओपीएस पाइपलाइनों की सुरक्षा के लिए कैसे तैयारी कर रहे हैं जिनका कंपनी पहले से ही उपयोग कर रही है?

ये रहा आपका जवाब।

एआई अपने साथ नए जोखिम लेकर आता है

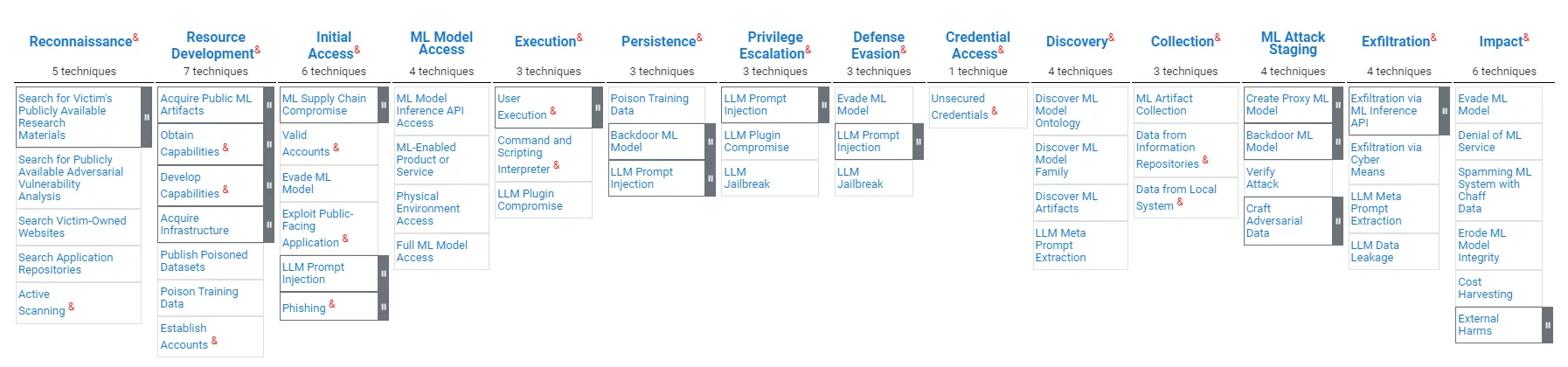

एमएलओपीएस पाइपलाइन (कभी-कभी एआई ऑप्स के रूप में भी जाना जाता है), जबकि संगठनों के लिए उनके मूल्य में पारंपरिक डेटा प्रोसेसिंग सिस्टम के समान, अलग कमजोरियां हैं। हमलावरों का लक्ष्य हो सकता है पूर्वाग्रह डालना, मॉडल परिणामों में हेरफेर करना, या डेटा अखंडता या टूल से समझौता करना, पर लक्ष्य मॉडल की विश्वसनीयता को कम करना और निर्णय लेने की प्रक्रियाओं को ख़राब करना. एटलसएमएलओपीएस सुरक्षा के लिए एमआईटीईआर संगठन द्वारा एक रूपरेखा, इन चुनौतियों का समाधान करने वाले अनुरूप सुरक्षा उपायों की आवश्यकता को रेखांकित करती है।

एआई अपने साथ नए नियम लाएगा

एआई और एमएलओपीएस का बढ़ता क्षेत्र दुनिया भर के नियामकों की जांच के दायरे में है। संयुक्त राज्य अमेरिका में व्यापक संघीय कानून के अभाव में, राष्ट्रीय मानक और प्रौद्योगिकी संस्थान (एनआईएसटी) जैसे निकायों से मार्गदर्शन मिलता है। आर्टिफिशियल इंटेलिजेंस जोखिम प्रबंधन फ्रेमवर्क 1.0, भविष्य के नियामक ढांचे की एक झलक प्रदान करता है। ढांचा एआई सिस्टम में भरोसेमंदता पर जोर देता है, जिसमें भरोसेमंद एआई सिस्टम की सात परिभाषित विशेषताएं शामिल हैं: सुरक्षा, सुरक्षा और लचीलापन, व्याख्यात्मकता और व्याख्यात्मकता, गोपनीयता-बढ़ी, हानिकारक पूर्वाग्रह के साथ निष्पक्ष प्रबंधन किया गया, जवाबदेह और पारदर्शी, के रूप में के रूप में अच्छी तरह से वैध और विश्वसनीय.

एमएलओपीएस और सॉफ्टवेयर सप्लाई चेन में बहुत समानता है

एमएलओपीएस पाइपलाइन कमजोरियों और पारंपरिक सॉफ्टवेयर आपूर्ति श्रृंखला जोखिमों के बीच समानताएं हड़ताली हैं। दोनों क्षेत्रों को विकास प्रक्रिया की अखंडता और अंतिम उत्पाद की सुरक्षा को कमजोर करने के उद्देश्य से समझौते के खतरों का सामना करना पड़ता है। एलएलएम को दुर्भावनापूर्ण ढंग से संशोधित करना किसी सॉफ़्टवेयर निर्भरता को दुर्भावनापूर्ण रूप से संशोधित करने के समान है; एलएलएम चलाने वाले सॉफ़्टवेयर को दुर्भावनापूर्ण रूप से संशोधित करना, वास्तव में, एक सॉफ़्टवेयर आपूर्ति श्रृंखला हमला है; एआई दुनिया में चर्चा की गई जवाबदेही, पारदर्शिता और विश्वास की आवश्यकताएं बिल्कुल वही हैं जो सॉफ्टवेयर आपूर्ति श्रृंखला की दुनिया में एसबीओएम आवश्यकताओं के पीछे हैं।

MITER संगठन साइबर सुरक्षा मॉडल प्रकाशित करता है। MITER ने हाल ही में MLOps सुरक्षा के लिए एटलस मॉडल प्रकाशित किया है, जिसे पाया जा सकता है यहाँ उत्पन्न करें. मॉडल का एक सिंहावलोकन नीचे दिया गया है:

'पारंपरिक' साइबर सुरक्षा डोमेन की तरह, एआई और एमएलओपीएस नियम अभी भी विकसित किए जा रहे हैं। इन उभरते नियमों का पालन करने से एमएलओपीएस की मौजूदा संपत्तियों की रक्षा करना और साथ ही मौजूदा और उभरती सर्वोत्तम प्रथाओं के साथ एमएलओपीएस प्रक्रियाओं के अनुपालन को प्रमाणित करना आसान हो जाएगा। संगठनों को अपने मॉडल की अखंडता के साथ-साथ अपने मॉडल के निष्पक्ष होने की पुष्टि करने की आवश्यकता होगी।

ऐसी प्रौद्योगिकियाँ हैं जो दोनों क्षेत्रों की सेवा करेंगी

ऐसी प्रौद्योगिकियाँ जो डेटा, कोड और टूल की अखंडता सुनिश्चित करती हैं, एमएलओपीएस और डेवऑप्स दोनों की सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा के लिए आवश्यक अखंडता नियंत्रण प्रदान कर सकती हैं।

ऐसी प्रौद्योगिकियां जो सॉफ़्टवेयर की पारदर्शिता और भरोसेमंद उपाय प्रदान करती हैं, एमएलओपीएस के लिए समान मूल्य प्रदान कर सकती हैं।

सत्यापन-आधारित आपूर्ति श्रृंखला सुरक्षा प्रौद्योगिकी

साक्ष्य-आधारित सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा की अवधारणा सरल है: किसी सॉफ़्टवेयर आर्टिफैक्ट पर तब तक भरोसा नहीं किया जाना चाहिए जब तक कि उसकी विश्वसनीयता के पर्याप्त सबूत न हों। इस अवधारणा के कार्यान्वयन में साक्ष्य संग्रह उपकरण, एक नीति इंजन शामिल है जो इसे सत्यापित करने के लिए साक्ष्य का मूल्यांकन करता है, उल्लंघनों की चेतावनी और शमन के लिए सिफारिशें, और साझा तंत्र जो पारदर्शिता और सहयोग की अनुमति देते हैं। इन-टोटो ढाँचा ऐसे समाधान का एक अकादमिक उदाहरण है. स्क्राइब का सॉफ़्टवेयर आपूर्ति श्रृंखला प्लेटफ़ॉर्म, अन्य चीज़ों के अलावा, इस तकनीक की एक व्यावसायिक अभिव्यक्ति है और इसने एमएल-ऑप्स चुनौतियों का समर्थन करने के लिए अपनी तकनीक का विस्तार किया है।

लेखक का साक्ष्य-आधारित दृष्टिकोण साक्ष्य की विशिष्टताओं के प्रति अज्ञेयवादी है; इस प्रकार, वही तकनीक एमएलओपीएस सुरक्षा प्रदान कर सकती है, उदाहरण के लिए:

- सॉफ़्टवेयर अखंडता और एमएल पाइपलाइन अखंडता सुनिश्चित करना।

- ओपन-सोर्स निर्भरता की अखंडता और एआई मॉडल की अखंडता सुनिश्चित करना।

- एआई-विशिष्ट परीक्षण-उपकरण रिपोर्ट (उदाहरण के लिए, पूर्वाग्रह परीक्षण) सुनिश्चित करने के लिए एसएएसटी रिपोर्ट का मूल्यांकन करना।

- एसबीओएम और नीति मूल्यांकन, साथ ही एमएलबीओएम और एमएलओपीएस नीति मूल्यांकन साझा करना।

एआई/एमएल-ऑप्स के लिए स्क्राइब सुरक्षा सॉफ्टवेयर आपूर्ति श्रृंखला प्रौद्योगिकी

मिटर एटलस और स्क्राइब की प्रौद्योगिकी

MITER एटलस आक्रमण मानचित्र की तुलना में स्क्राइब की वर्तमान क्षमताओं का मानचित्रण निम्नलिखित है:

| आक्रमण चरण | तकनीक | मुंशी का समाधान |

|---|---|---|

| हमलावर संसाधन विकास | ज़हरीले डेटासेट प्रकाशित करें ज़हर प्रशिक्षण डेटा. | आंकड़ा शुचिता: उपभोग किए गए डेटासेट को सत्यापित करें, और डेटासेट स्रोत और सामग्री को सत्यापित करें। प्रशिक्षण डेटा को प्रमाणित करें, और प्रशिक्षण डेटा सामग्री और स्रोत को सत्यापित करें। |

| प्रारंभिक पहुंच | एमएल आपूर्ति श्रृंखला समझौता | डेटा और कोड अखंडता: एमएल पाइपलाइनों के डेटा, मॉडल, सॉफ्टवेयर और कॉन्फ़िगरेशन को प्रमाणित करें। एमएल पाइपलाइन नीति प्रवर्तन: कार्रवाइयों को प्रमाणित करें और तदनुसार नीतियों को सत्यापित करें (उदाहरण के लिए, प्रक्रिया किट, परीक्षण, पहुंच पैटर्न जारी करें) |

| प्रारंभिक पहुंच, प्रभाव | एमएल मॉडल से बचें (जैसे, तैयार किए गए अनुरोध) | सटीक पाइपलाइन ट्रैकिंग: संसाधनों को ट्रैक करें और एमएल पाइपलाइन एक्सेस पैटर्न (एफएस-ट्रैकर) की विसंगतियों का पता लगाएं |

| निष्पादन | कमांड और स्क्रिप्टिंग दुभाषिया | सटीक पाइपलाइन ट्रैकिंग: संसाधनों को ट्रैक करें और एमएल पाइपलाइन एक्सेस पैटर्न (एफएस-ट्रैकर) की विसंगतियों का पता लगाएं |

| हठ | ज़हर प्रशिक्षण डेटा | आंकड़ा शुचिता: प्रशिक्षण डेटा को प्रमाणित करें, प्रशिक्षण डेटा सामग्री और स्रोत को सत्यापित करें। |

| अटलता, एमएल अटैक स्टेजिंग | पिछले दरवाजे एमएल मॉडल | आंकड़ा शुचिता: एमएल मॉडल जीवनचक्र को प्रमाणित करें, उपयोग पर सत्यापित करें। |

| प्रभाव | बाहरी प्रभाव के लिए सिस्टम का दुरुपयोग | सिस्टम स्तर की नीतियां: सिस्टम व्यवहार और विशेषताओं को सत्यापित करें और तदनुसार नीतियां लागू करें (उदाहरण के लिए, लागत, पहुंच पैटर्न की गणना करें)। |

स्क्राइब की तकनीक की तुलना में MITER शमन की मैपिंग निम्नलिखित है:

| एमआईटीईआर शमन आईडी | शमन | मुंशी का समाधान |

|---|---|---|

| एएमएल.एम0005 | आराम से एमएल मॉडल और डेटा तक पहुंच को नियंत्रित करें | सटीक पाइपलाइन ट्रैकिंग: संसाधनों को ट्रैक करें और एमएल पाइपलाइन एक्सेस पैटर्न (एफएस-ट्रैकर) की विसंगतियों का पता लगाएं |

| एएमएल.एम0007 | प्रशिक्षण डेटा को स्वच्छ करें | आंकड़ा शुचिता: प्रशिक्षण के लिए उपयोग किए गए डेटा को प्रमाणित और सत्यापित करें |

| एएमएल.एम0011 | लाइब्रेरी लोडिंग प्रतिबंधित करें | डेटा और कोड अखंडता: डेटा मॉडल और कोड लाइब्रेरी लोडिंग को प्रमाणित और सत्यापित करें। |

| एएमएल.एम0013 | कोड पर हस्ताक्षर | कोड अखंडता: उपयोग किए गए कोड को प्रमाणित और सत्यापित करें। |

| एएमएल.एम0014 | एमएल कलाकृतियों को सत्यापित करें | डेटा और कोड अखंडता: डेटा मॉडल और कोड लाइब्रेरी लोडिंग को प्रमाणित और सत्यापित करें। |

| एएमएल.एम0016 | भेद्यता स्कैनिंग | भेद्यता स्कैनिंग, नीति मूल्यांकन: भेद्यता स्कैनिंग जैसे उपकरणों के निष्पादन को प्रमाणित करें। इन सत्यापनों के संबंध में नीतियों का मूल्यांकन करें। एमएल पाइपलाइन से एकत्र किए गए एसबीओएम सत्यापन के आधार पर कमजोरियों को स्कैन करें। |

वैलेंट का उपयोग करके एमएल-डेटासेट और मॉडल पर हस्ताक्षर करना और सत्यापन करना

सत्यापन उत्पन्न करने और मान्य करने के लिए वैलिंट स्क्राइब का शक्तिशाली सीएलआई उपकरण है। वैलेंट का उपयोग एमएल डेटासेट और मॉडल पर हस्ताक्षर करने और सत्यापित करने के लिए किया जा सकता है।

उदाहरण:

हम हगिंगफेस मॉडल का उपयोग करना चाहते हैं wtp-बर्ट-टिनी. मॉडल से समझौता करने से बचने के लिए, हम इस पर हस्ताक्षर करना चाहते हैं और उपयोग से पहले इसे सत्यापित करना चाहते हैं। एक सत्यापन (हस्ताक्षरित साक्ष्य) बनाना निम्नलिखित आदेश के साथ किया जा सकता है:

वैलेंट बॉम गिट:https://huggingface.co/benjamin/wtp-bert-tiny -o प्रमाणित करें

यह आदेश मॉडल के रेपो के लिए एक हस्ताक्षरित सत्यापन तैयार करेगा। सत्यापन एक सत्यापन स्टोर में संग्रहीत किया जाएगा (इस मामले में - एक स्थानीय फ़ोल्डर) और हस्ताक्षर किया जाएगा (इस मामले में - सिगस्टोर कीलेस साइनिंग का उपयोग करके)।

मॉडल का एक विशिष्ट उपयोग रेपो को क्लोन करना और उसकी फ़ाइलों का उपयोग करना होगा। डाउनलोड करने के तुरंत बाद मॉडल की अखंडता को सत्यापित करना निम्नलिखित आदेशों के साथ किया जा सकता है:

git क्लोन git:https://huggingface.co/benjamin/wtp-bert-tiny वैलिंट सत्यापित git:wtp-bert-tiny

प्रत्येक उपयोग से पहले मॉडल की अखंडता का सत्यापन निम्नलिखित आदेश के साथ किया जा सकता है:

वैलेंट सत्यापित करें git:wtp-bert-tiny

टिप्पणियाँ:

- डेटासेट पर हस्ताक्षर करने और सत्यापित करने के लिए एक समान दृष्टिकोण का उपयोग किया जा सकता है।

- एमएल मॉडल की एक विशेषता उनका विशाल आकार है। अनावश्यक बड़ी फ़ाइलों को डाउनलोड करने और प्रबंधित करने से बचने के लिए, a सबसे अच्छा अभ्यास केवल आवश्यक फ़ाइलें डाउनलोड करना है। यह उपयोग मामला वैलिन्ट द्वारा समर्थित है, जो केवल एक विशिष्ट फ़ोल्डर या फ़ाइल पर हस्ताक्षर करने का समर्थन करता है।

एमएल मॉडल पर नीतियों का सत्यापन

स्क्राइब का वैलिन्ट एक शक्तिशाली नीति सत्यापन उपकरण है। जोखिम प्रबंधन का एक तरीका नीतियों को लागू करना है। निम्नलिखित अनुभाग में, हम प्रदर्शित करेंगे कि उपयोग किए गए एमएल मॉडल पर लाइसेंसिंग नीति लागू करके जोखिम को कैसे कम किया जाए।

मान लीजिए कि हम अपने प्रोजेक्ट में केवल एमआईटी लाइसेंस के उपयोग की अनुमति देते हैं। एक बार कॉन्फ़िगर हो जाने पर, वैलेंट इसे सत्यापित कर सकता है:

वैलेंट वेरिफाई git:wtp-bert-tiny -d att -c वेरिफाई-लाइसेंस.yml

यह कमांड का उपयोग करता है सत्यापन-लाइसेंस नीति जिसे इस प्रकार परिभाषित किया गया है:

प्रमाणित करें: कोकोसाइन: नीतियां: - नाम: एमएल-पॉलिसी सक्षम करें: सही मॉड्यूल: - नाम: सत्यापन-लाइसेंस प्रकार: सत्यापन-विरूपण साक्ष्य सक्षम करें: सही इनपुट: हस्ताक्षरित: सही प्रारूप: अटेस्ट-साइक्लोनएक्स-जेसन रेगो: पथ: सत्यापित-एचएफ -लाइसेंस.रेगो

में लागू की गई नीति सत्यापित-एचएफ-लाइसेंस.रेगो फ़ाइल हस्ताक्षरित सत्यापन से हगिंगफेस मॉडल आईडी निकालती है, हगिंगफेस एपीआई से मॉडल के बारे में जानकारी निकालती है, और सत्यापित करती है कि यह एमआईटी है।

ओपन-सोर्स डेटासेट के लाइसेंस को सत्यापित करने के लिए एक समान प्रवाह का उपयोग किया जा सकता है।

उपयोग का मामला: रियलवर्ल्ड एमएल-ऑप्स सेवा की सुरक्षा करना

एमएल-ऑप्स सेवा एक एप्लिकेशन का हिस्सा है जो एआई मॉडल तक आसान पहुंच सक्षम बनाती है; सेवा उपयोगकर्ताओं को केवल अपने अनुरोध बताने की आवश्यकता है, और एमएल मॉडल तक पहुंचने की सभी व्यावहारिकताएं सेवा द्वारा पर्दे के पीछे की जाती हैं।

उदाहरण:

हम एक ऐसी सेवा का उत्पादन और उपयोग करना चाहते हैं जो माइक्रोसॉफ्ट की "मार्गदर्शनओपन सोर्स पैकेज (सरल शब्दों में, यह पैकेज एकल संकेत के बजाय प्रश्नों की श्रृंखला चलाकर बड़े भाषा मॉडल (एलएलएम) के बेहतर उपयोग को सक्षम बनाता है)।

सेवा एक डॉकर छवि होगी जिसमें सेवा कोड और मॉडल शामिल होगा। हम अपने कोड को एंड्रोमेडा-श्रृंखला परियोजना पर आधारित करेंगे। प्रोजेक्ट मार्गदर्शन लाइब्रेरी को एक सेवा के साथ लपेटता है और एप्लिकेशन के साथ एक डॉकर छवि बनाता है।

Dockerfile का मूल संस्करण निम्नलिखित है:

पायथन से:3.10 COPY ./requirements.cpu.txt require.txt RUN pip3 install -r require.txt RUN mkdir मॉडल \ cd मॉडल \ git क्लोन https://huggingface.co/api/models/benjamin/wtp-bert- छोटी प्रतिलिपि ./मार्गदर्शन_सर्वर मार्गदर्शन_सर्वर WORKDIR मार्गदर्शन_सर्वर # एंट्रीपॉइंट सीएमडी सेट करें ["uvicorn", "main:app", "--host", "0.0.0.0", "--port", "9000"]

यह बिल्कुल सीधा है; डॉकर का निर्माण करते समय, कोड निर्भरताएँ स्थापित की जाती हैं, मॉडल स्थापित किया जाता है, और सेवा कोड को डॉकर छवि पर कॉपी किया जाता है।

एक बार छवि बन जाने के बाद, हम निम्नलिखित वैलेंट कमांड के साथ इसका एक हस्ताक्षरित सत्यापन बना सकते हैं:

वैलेंट बॉम एमएल-सर्विस: नवीनतम -ओ अटेस्ट

यह कमांड एक हस्ताक्षरित सत्यापन उत्पन्न करता है जिसमें एमएल-सर्विस नामक डॉकर छवि का विस्तृत एसबीओएम शामिल है।

इस सत्यापन का उपयोग बाद में निम्नलिखित कमांड का उपयोग करके डॉकर छवि को सत्यापित करने के लिए किया जा सकता है:

वैलेंट सत्यापित एमएल-सेवा:नवीनतम

यह कमांड छवि की अखंडता की पुष्टि करता है - कोड और एमएल मॉडल दोनों। हर बार छवि तैनात होने पर सत्यापन किया जा सकता है, इस प्रकार एक वैध कंटेनर का उपयोग सुनिश्चित किया जा सकता है।

एक संरक्षित एमएल-ऑप्स सेवा का निर्माण

पिछले पैराग्राफ में प्रदर्शित क्षमताओं को मिलाकर, अब हम यह प्रदर्शित कर सकते हैं कि एमएल-ऑप्स सेवा की इमारत की सुरक्षा कैसे की जाए:

पूर्वावश्यकता: एक बार मॉडल का चयन हो जाने पर - उसका एक सत्यापन बनाएँ:

वैलेंट बॉम गिट:https://huggingface.co/benjamin/wtp-bert-tiny -o प्रमाणित करें

पाइपलाइन बनाएं:

1. बिल्ड पाइपलाइन में मॉडल की अखंडता और लाइसेंस सत्यापित करें:

git क्लोन https://huggingface.co/benjamin/wtp-bert-tiny valint सत्यापित git:wtp-bert-tiny -d att -c Verify-license.yml

2. डॉकर बनाएं और उसका सत्यापन बनाएं:

डॉकर बिल्ड -टी एमएल-सर्विस:नवीनतम। वैलेंट बॉम एमएल-सर्विस: नवीनतम -ओ अटेस्ट

3. छवि का उपयोग करने से पहले, इसे सत्यापित करें:

वैलेंट सत्यापित एमएल-सेवा:नवीनतम

यह सत्यापन चरण गारंटी देता है कि तैनात की गई छवि सत्यापित मॉडल के साथ बनाई गई है।

स्क्राइब के प्रवेश नियंत्रक का उपयोग करके कुबेरनेट्स में प्रत्येक तैनाती से पहले एक समान सत्यापन किया जा सकता है।

सिफारिश

2024 में एक सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा उत्पाद में निवेश करना जो सॉफ्टवेयर आपूर्ति श्रृंखला की तत्काल आवश्यकताओं और एमएलओपीएस की उभरती मांगों दोनों को संबोधित करता है, एक रणनीतिक विकल्प है।

लचीले नीति इंजन के साथ साक्ष्य-आधारित समाधान में निवेश करने से उभरते डोमेन-विशिष्ट एमएलओपीएस सुरक्षा प्रौद्योगिकियों के परिपक्व होने पर उनके साथ भविष्य में एकीकरण की अनुमति मिलेगी।

यह एक स्क्राइब सुरक्षा ब्लॉग पोस्ट क्यों है?

यदि आपने यहां तक सब कुछ पढ़ा है तो आपको उत्तर पता होना चाहिए: स्क्राइब एक लचीले और विस्तार योग्य नीति इंजन के साथ साक्ष्य/सत्यापन-आधारित सॉफ़्टवेयर आपूर्ति श्रृंखला सुरक्षा समाधान प्रदान करता है। स्क्राइब उत्पादों का उपयोग करके एमएलओपीएस पाइपलाइन की सुरक्षा के विस्तृत उपयोग के मामले के लिए, दबाएँ यहाँ उत्पन्न करें.

यह सामग्री आपके लिए स्क्राइब सिक्योरिटी द्वारा लाई गई है, जो एक अग्रणी एंड-टू-एंड सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समाधान प्रदाता है - जो संपूर्ण सॉफ्टवेयर आपूर्ति श्रृंखलाओं में कोड कलाकृतियों और कोड विकास और वितरण प्रक्रियाओं के लिए अत्याधुनिक सुरक्षा प्रदान करता है। और अधिक जानें.