अगस्त की शुरुआत में, यूएस नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी (एनआईएसटी) ने एक मसौदा जारी किया 2.0 संस्करण इसके मील का पत्थर साइबर सुरक्षा ढांचा, पहली बार 2014 में प्रकाशित हुआ। पिछले 10 वर्षों में बहुत कुछ बदल गया है, जिनमें से कम से कम साइबर सुरक्षा खतरों का बढ़ता स्तर है, जिसके खिलाफ महत्वपूर्ण बुनियादी ढांचे की रक्षा में मदद करने के लिए मूल दस्तावेज़ निर्धारित किया गया है।

जबकि महत्वपूर्ण बुनियादी ढांचे के लिए साइबर सुरक्षा जोखिम को कम करने में मदद करने के लिए सीएसएफ को निजी और सार्वजनिक दोनों क्षेत्रों की संस्थाओं द्वारा व्यापक रूप से अपनाया गया। सीएसएफ के स्वैच्छिक पालन पर पूरी तरह भरोसा करना महत्वपूर्ण बुनियादी ढांचे के लिए पर्याप्त साइबर सुरक्षा उपाय स्थापित करने में अपर्याप्त साबित हुआ है। औपनिवेशिक पाइपलाइन पर रैंसमवेयर हमला 2021 में इसका ज्वलंत प्रमाण था। नतीजतन, बिडेन प्रशासन ने महत्वपूर्ण बुनियादी ढांचा क्षेत्रों जैसे अनिवार्य साइबर सुरक्षा मानकों को स्थापित करके प्रतिक्रिया व्यक्त की तेल और गैस पाइपलाइन, रेल, विमानन, तथा पानी.

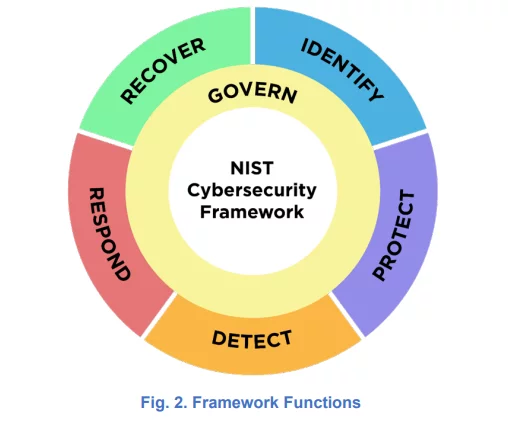

सीएसएफ 2.0 किसी भी आकार, तकनीकी स्टैक और क्षेत्र के सभी सॉफ्टवेयर उत्पादकों तक सीएसएफ की पहुंच को व्यापक बनाता है, साइबर सुरक्षा प्रशासन पर जोर देता है, और साइबर आपूर्ति श्रृंखला जोखिम प्रबंधन पर जोर देता है। इसके अतिरिक्त, नया ढांचा एक सफल साइबर सुरक्षा कार्यक्रम के लिए आवश्यक मूल पांच में एक और स्तंभ जोड़ता है। मूल पाँच थे: पहचानना, सुरक्षा करना, पता लगाना, प्रतिक्रिया देना और पुनर्प्राप्त करना। सीएसएफ 2.0 छठा परिचय देता है: सरकार।

इस लेख में, हम ढांचे में नए परिवर्धन को संक्षेप में प्रस्तुत करने का प्रयास करेंगे और देखेंगे कि ढांचा आपके मौजूदा साइबर सुरक्षा जोखिम प्रबंधन कार्यक्रम को शुरू करने या आगे बढ़ाने में कैसे मदद कर सकता है। यह ध्यान रखना महत्वपूर्ण है कि यह नया संस्करण अभी अंतिम नहीं है। ड्राफ्ट नवंबर की शुरुआत तक टिप्पणियों के लिए खुला है और इसे 2024 की शुरुआत में जारी किया जाना है। इसका मतलब है कि यदि आपके पास कोई टिप्पणी या अतिरिक्त जानकारी है जिसे आप जोड़ना चाहते हैं तो आपके पास अभी भी उन्हें विचार के लिए एनआईएसटी को पेश करने का समय है।

सीएसएफ 2.0 में मुख्य परिवर्तन

RSI सीएसएफ 2.0 ड्राफ्ट मूल ढाँचे के आवश्यक पहलुओं को रखता है। सीएसएफ 2.0 निजी क्षेत्र के लिए स्वैच्छिक है; यह साइबर सुरक्षा के लिए जोखिम-आधारित दृष्टिकोण अपनाता है (साइबर सुरक्षा परिणामों पर ध्यान केंद्रित करता है जो संगठन लागू किए जाने वाले विशिष्ट नियंत्रणों के बजाय चाहते हैं); और यह सीएसएफ की आवश्यक संरचना को बरकरार रखता है, जिसमें तीन मुख्य घटक होते हैं:

- खंभे - सीएसएफ का केंद्र इच्छित साइबर सुरक्षा परिणामों को पांच "कार्यों" या स्तंभों में एकीकृत करता है: पहचानना, सुरक्षा करना, पता लगाना, प्रतिक्रिया देना और पुनर्प्राप्त करना। (सीएसएफ 2.0 छठे का परिचय देता है: सरकार।) ये कार्य प्रभावी साइबर सुरक्षा के आवश्यक घटक हैं। मुख्य 5 स्तंभों के आसपास, मूल सीएसएफ में 23 श्रेणियां और इच्छित साइबर सुरक्षा परिणामों की 108 उपश्रेणियां, साथ ही सैकड़ों सहायक संदर्भ, बड़े पैमाने पर अन्य ढांचे और उद्योग मानक शामिल हैं, जो उनके चारों ओर क्लस्टर किए गए हैं। संस्करण 2.0 ड्राफ्ट और भी अधिक व्यापक है।

स्रोत: सीएसएफ 2.0

- फ़्रेमवर्क स्तर - सीएसएफ स्तर परिभाषित करते हैं कि कोई कंपनी साइबर सुरक्षा जोखिम का प्रबंधन कैसे करती है। संगठन उस स्तर का चयन करते हैं जो उनके उद्देश्यों को सर्वोत्तम रूप से पूरा करता है, साइबर जोखिम को स्वीकार्य स्तर तक कम करता है, और आसानी से लागू किया जाता है। स्तरों ने 1 से 4 ('आंशिक' से 'अनुकूली') तक प्रगति की पेशकश की और परिष्कार के बढ़ते स्तर को प्रदर्शित किया।

- फ़्रेमवर्क प्रोफ़ाइल - सीएसएफ प्रोफाइल कंपनियों को साइबर सुरक्षा जोखिम को कम करने के लिए एक सही रास्ता खोजने में सहायता करती है। वे किसी संगठन की "वर्तमान" और "लक्ष्य" साइबर सुरक्षा स्थितियों को परिभाषित करते हैं और उन्हें एक से दूसरे में बदलने में सहायता करते हैं।

सीएसएफ 2.0 ड्राफ्ट में निम्नलिखित प्रमुख बदलाव शामिल हैं:

- विस्तार - नया ढांचा एसएमबी सहित सभी आकार और उद्योगों के संगठनों द्वारा उपयोग के लिए है। यह कदम इस तथ्य को दर्शाता है कि 2018 में कांग्रेस ने स्पष्ट रूप से एनआईएसटी से मूल ढांचे के संबंध में छोटे व्यवसाय की चिंताओं का समाधान करने के लिए कहा. महत्वपूर्ण बुनियादी ढांचे के संदर्भों को हटाने और सभी संगठनों को शामिल करने के लिए उन्हें बदलने के लिए दस्तावेज़ की भाषा को संशोधित करना ढांचे के विस्तारित दायरे को दर्शाता है।

- शासन स्तंभ - सीएसएफ 2.0 सीएसएफ की जोखिम-आधारित साइबर सुरक्षा पद्धति पर विस्तार करता है। सीएसएफ 2.0 स्वीकार करता है कि पिछले दशक में नाटकीय बदलावों ने साइबर सुरक्षा को उद्यम जोखिम (कंपनी की रुकावट, डेटा उल्लंघनों और वित्तीय घाटे सहित) के प्रमुख स्रोत तक बढ़ा दिया है। इन परिवर्तनों को संबोधित करने के लिए, सीएसएफ 2.0 शासन की प्रासंगिकता को बढ़ाता है और वरिष्ठ नेतृत्व के लिए साइबर जोखिम को कानूनी, वित्तीय और उद्यम जोखिम के अन्य रूपों के समान स्तर पर रखता है। नया शासन कार्य यह बताता है कि एक संगठन अपनी साइबर सुरक्षा रणनीति का समर्थन करने के लिए कैसे निर्णय लेता है, और इसे अन्य पांच कार्यों को सूचित करने और समर्थन करने के लिए डिज़ाइन किया गया है।

- आपूर्ति श्रृंखला जोखिम प्रबंधन - बाहरी पक्षों से जुड़े साइबर सुरक्षा जोखिम को नियंत्रित करने के लिए आवश्यक प्रयासों को आपूर्ति श्रृंखला जोखिम प्रबंधन (एससीआरएम) कहा जाता है। आपूर्ति शृंखलाएँ किसी फर्म को साइबर जोखिम में डालती हैं। मैलवेयर हमले (उदाहरण के लिए, 3सीएक्स ट्रोजन हमला), रैंसमवेयर हमले, डेटा उल्लंघन (उदाहरण के लिए,)। Equifax डेटा उल्लंघन), और साइबर सुरक्षा उल्लंघन सभी सामान्य आपूर्ति श्रृंखला साइबर खतरे हैं।

सॉफ़्टवेयर उत्पादन के लगभग सभी पहलुओं में तृतीय-पक्ष टूल और कोड का उपयोग बढ़ रहा है और इसलिए हम इसमें समान वृद्धि देखते हैं सॉफ्टवेयर आपूर्ति श्रृंखला जोखिम. किसी संगठन के सिस्टम तक पहुंच रखने वाला कोई भी तीसरा पक्ष, जिसमें डेटा प्रबंधन कंपनियां, कानून फर्म, ईमेल प्रदाता, वेब होस्टिंग कंपनियां, सहायक कंपनियां, विक्रेता, उपठेकेदार और संगठन के सिस्टम में उपयोग किए जाने वाले किसी भी बाहरी स्रोत वाले सॉफ़्टवेयर या हार्डवेयर शामिल हैं, आपूर्ति श्रृंखला पर हमले शुरू कर सकते हैं। छेड़छाड़, चोरी, सॉफ्टवेयर या हार्डवेयर में कोड या घटकों का अनधिकृत परिचय, और खराब विनिर्माण प्रक्रियाएं सभी सॉफ्टवेयर आपूर्ति श्रृंखला के खतरे हैं। जो संगठन सॉफ़्टवेयर आपूर्ति श्रृंखला जोखिमों का पर्याप्त रूप से प्रबंधन नहीं करते हैं, उन्हें इस तरह के हमले का सामना करने की अधिक संभावना होती है।

सीएसएफ 2.0 तीसरे पक्ष के जोखिम पर अधिक जानकारी जोड़ता है, नए शासन फ़ंक्शन में सॉफ़्टवेयर आपूर्ति श्रृंखला दिशानिर्देशों को शामिल करता है, और निर्दिष्ट करता है कि सॉफ़्टवेयर आपूर्ति श्रृंखलाओं में साइबर सुरक्षा जोखिम को ध्यान में रखा जाना चाहिए, जबकि एक संगठन सभी रूपरेखा कार्य करता है (सिर्फ शासन नहीं)। नई SCRM भाषा परिवर्तनों में से एक है। सीएसएफ 2.0 निम्नलिखित को वांछनीय एससीआरएम परिणामों के रूप में सूचीबद्ध करता है:

- आपूर्तिकर्ताओं को "महत्वपूर्णता के आधार पर जाना और प्राथमिकता दी जानी चाहिए" (जीवी.एससी-04)

- "औपचारिक आपूर्तिकर्ता या अन्य तृतीय-पक्ष संबंधों में प्रवेश करने से पहले जोखिमों को कम करने के लिए योजना और उचित परिश्रम किया जाता है" (जीवी.एससी-06)

- "आपूर्ति श्रृंखला सुरक्षा प्रथाओं को साइबर सुरक्षा और उद्यम जोखिम प्रबंधन कार्यक्रमों में एकीकृत किया गया है, और उनके प्रदर्शन की निगरानी पूरे प्रौद्योगिकी उत्पाद और सेवा जीवन चक्र में की जाती है।" (जीवी.एससी-09)

मसौदा कंपनियों को "आपूर्तिकर्ताओं के साथ अनुबंध में शामिल करने के लिए साइबर सुरक्षा मानकों और प्रथाओं को चित्रित करने और आपूर्तिकर्ताओं को उन आवश्यकताओं को संप्रेषित करने के लिए एक आम भाषा प्रदान करने के लिए" सीएसएफ के फ्रेमवर्क प्रोफाइल का उपयोग करने के लिए भी आमंत्रित करता है। एनआईएसटी के अनुसार, आपूर्तिकर्ता उपयोग कर सकते हैं फ़्रेमवर्क प्रोफ़ाइल (ऊपर देखें) अपनी साइबर सुरक्षा स्थिति के साथ-साथ सॉफ़्टवेयर आपूर्ति श्रृंखला जोखिमों से संबंधित प्रासंगिक मानकों और नीतियों को संप्रेषित करने के लिए।

- बादल सुरक्षा - मूल सीएसएफ ने क्लाउड सुरक्षा को संबोधित किया, लेकिन केवल उन परिस्थितियों में जहां एक उद्यम ने अपने स्वयं के क्लाउड बुनियादी ढांचे को बनाए रखा और संरक्षित किया। यह उपयोग मामला अब सबसे आम नहीं है। संगठन तेजी से क्लाउड सेटिंग्स में बदलाव कर रहे हैं जिसमें तृतीय-पक्ष निगम कानूनी और परिचालन रूप से क्लाउड का प्रबंधन करते हैं। (उदाहरण के लिए, अंतर्निहित बुनियादी ढांचे का प्रशासन प्लेटफ़ॉर्म-ए-ए-सर्विस और सॉफ़्टवेयर-ए-ए-सर्विस क्लाउड कंप्यूटिंग मॉडल में आउटसोर्स किया जाता है।)

अपने बेहतर प्रशासन और आपूर्ति श्रृंखला जोखिम प्रबंधन प्रावधानों के माध्यम से, सीएसएफ 2.0 उद्यमों को क्लाउड सेवा प्रदाताओं के साथ साझा जिम्मेदारी मॉडल बनाने के लिए ढांचे का बेहतर उपयोग करने में सक्षम बनाता है, और यह क्लाउड-होस्टेड सेटिंग्स में कुछ हद तक नियंत्रण की सुविधा प्रदान करता है।

- विस्तारित कार्यान्वयन मार्गदर्शन - ढांचे में उल्लिखित साइबर सुरक्षा परिणामों को प्राप्त करने में कंपनियों की सहायता के लिए, सीएसएफ 2.0 अतिरिक्त प्रदान करता है "कार्यान्वयन के उदाहरण" तथा "जानकारीपूर्ण संदर्भ।” हालांकि इन संसाधनों को ढांचे का हिस्सा माना जाता है, एनआईएसटी अधिक नियमित उन्नयन की अनुमति देने के लिए उन्हें अलग रखेगा।

कार्यान्वयन के उदाहरण इस बारे में अधिक जानकारी प्रदान करते हैं कि ढांचे को कैसे क्रियान्वित किया जाए। वे उन सभी कार्रवाइयों का वर्णन नहीं करते हैं जो किसी विशिष्ट उद्देश्य को पूरा करने के लिए की जा सकती हैं, बल्कि, वे "कार्रवाई-उन्मुख उदाहरण" हैं जिनका उद्देश्य व्यवसायों को "मुख्य" परिणामों और ऐसे परिणामों को प्राप्त करने के लिए की जाने वाली पहली गतिविधियों को समझने में सहायता करना है।

सीएसएफ 2.0 का उपयोग करना

एनआईएसटी की अन्य रूपरेखाओं की तरह सीएसएफ, अपने सुझावों को लागू करने के सटीक विवरणों पर बहुत हल्का है। ऐसी कोई पूर्ण या आंशिक चेकलिस्ट नहीं है जिसका उपयोग आप अपने संगठन के साइबर सुरक्षा जोखिम प्रबंधन को स्थापित करने या विस्तारित करने में पहले कदम के रूप में कर सकते हैं। 'वांछित परिणामों' की व्यापक सूची को पार करने के बाद भी ढांचा कार्यान्वयन का बोझ व्यक्तिगत कंपनियों पर छोड़ता है। तर्क यह है कि प्रत्येक कंपनी अपने तकनीकी स्टैक, अपने मौजूदा खतरों और जोखिमों में अद्वितीय है, 'एक सूची सभी के लिए उपयुक्त' साइबर खतरा समाधान ढांचे को तैयार करने का कोई आसान या व्यापक तरीका नहीं है।

फिर भी, रूपरेखा इसके उपयोग के बिना नहीं है। एक बात के लिए, फ्रेमवर्क में पेश किए गए प्रोफाइल और टियर कम से कम योजना शुरू करने का एक अच्छा तरीका प्रदान करते हैं जहां कंपनी की साइबर सुरक्षा प्रतिक्रिया योजना और जोखिम प्रबंधन होना चाहिए। यह कंपनी के प्रबंधन को स्पष्ट संकेत देता है कि साइबर जोखिमों को किसी भी अन्य प्रमुख जोखिम श्रेणी (जैसे कानूनी या वित्तीय) के बराबर माना जाना चाहिए, जो सिद्धांत रूप में, सीआईएसओ को अपने जोखिमों को संभालने के लिए आवश्यक धन और जनशक्ति प्राप्त करने में मदद करेगा। उनके संगठन के लिए मैप किया गया। अंत में, एक नया जोड़ा गया अनुभाग संबंधित है एससीआरएम दिखाता है कि कंपनियों को संभावित सॉफ़्टवेयर आपूर्ति श्रृंखला हमले या उल्लंघन में निहित विभिन्न खतरों पर कितनी गंभीरता से विचार करना चाहिए।

तथ्य यह है कि एनआईएसटी एक अधिक मजबूत और बार-बार अद्यतन कार्यान्वयन मार्गदर्शिका पेश करने का इरादा रखता है जिसमें उदाहरण शामिल हैं, यह सही दिशा में एक कदम है। यह देखना बाकी है कि यह वास्तव में कितना व्यापक और उपयोगी है। अभी भी एक अच्छा मौका है कि आप साइबर सुरक्षा में जानकार कम से कम एक व्यक्ति के बिना इस पुराने/नए ढांचे को अपनाने और लागू करने में सक्षम नहीं होंगे।

कम से कम सॉफ़्टवेयर आपूर्ति श्रृंखला जोखिम भाग के संबंध में, मुंशी का मंच तुम्हें कवर कर लें. स्क्राइब के पास एक निःशुल्क स्तर है जहां आप अपनी उंगलियों पर खेलने के लिए हमारी सभी व्यापक क्षमताओं के साथ इसे अभी से आज़माना शुरू कर सकते हैं। इसमें एसएलएसए उद्गम और बारीक अनाज का उत्पादन और भंडारण शुरू करना शामिल है एसओबीओएम आपके निर्माण के लिए. यदि आप आपकी एसडीएलसी प्रक्रिया को नियंत्रित करने के लिए कस्टम-निर्मित उपयोगकर्ता नीति की पेशकश करने की स्क्राइब की क्षमता में रुचि रखते हैं, तो मैं आपको जांच करने के लिए आमंत्रित करता हूं इस लेख.

किसी भी तरह, मैं आपको इसके लिए प्रोत्साहित करता हूँ हमारे प्लेटफ़ॉर्म को आज़माएँ और स्क्राइब द्वारा प्रदान की जा सकने वाली सुरक्षा जानकारी की उपयोगिता की जांच करें क्योंकि यह समय के साथ एकत्रित और विश्लेषण की जाती है।

यह सामग्री आपके लिए स्क्राइब सिक्योरिटी द्वारा लाई गई है, जो एक अग्रणी एंड-टू-एंड सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समाधान प्रदाता है - जो संपूर्ण सॉफ्टवेयर आपूर्ति श्रृंखलाओं में कोड कलाकृतियों और कोड विकास और वितरण प्रक्रियाओं के लिए अत्याधुनिक सुरक्षा प्रदान करता है। और अधिक जानें.