״सॉफ़्टवेयर विक्रेताओं को उत्तरदायी ठहराया जाना चाहिए जब वे देखभाल के कर्तव्य को पूरा करने में विफल रहते हैं तो वे उपभोक्ताओं, व्यवसायों, या महत्वपूर्ण बुनियादी ढाँचा प्रदाताओं - (व्हाइट हाउस) का कर्ज़दार होते हैं।

आज, किसी भी सॉफ़्टवेयर प्रदाता से संविदात्मक समझौतों, सॉफ़्टवेयर रिलीज़ और अपडेट, सूचनाओं और कमजोरियों के शमन के माध्यम से सॉफ़्टवेयर की अखंडता और सुरक्षा सुनिश्चित करने के लिए अधिक ज़िम्मेदारी लेने की अपेक्षा की जाती है। हाल ही में, ईएसएफ (स्थायी सुरक्षा फ्रेमवर्क), एक क्रॉस-सेक्टर वर्किंग ग्रुप, ने मार्गदर्शन जारी किया जिसमें सॉफ्टवेयर आपूर्ति श्रृंखला के भीतर सुरक्षा उपायों को लागू करने में ग्राहकों की सहायता के लिए अनुशंसित सर्वोत्तम प्रथाओं और मानकों को शामिल किया गया है। इस लेख में, मैं ट्राइएज और प्राथमिकता निर्धारण के लिए एक प्रभावी तंत्र के रूप में एसबीओएम-संचालित जोखिम स्कोरिंग का उपयोग करने की व्यावहारिक सिफारिश पर विस्तार से चर्चा करूंगा।

सॉफ़्टवेयर आपूर्ति श्रृंखलाओं से समझौता करने के सामान्य तरीके जारी हैं, जिनमें सॉफ़्टवेयर डिज़ाइन की खामियों का फायदा उठाना, सॉफ़्टवेयर उत्पाद में कमज़ोर तृतीय-पक्ष घटकों को शामिल करना, सॉफ़्टवेयर उत्पाद की अंतिम डिलीवरी से पहले दुर्भावनापूर्ण कोड के साथ आपूर्तिकर्ता के नेटवर्क में घुसपैठ करना और तैनात सॉफ़्टवेयर में दुर्भावनापूर्ण सॉफ़्टवेयर को शामिल करना शामिल है। ग्राहक परिवेश में.

सामग्री का एक सॉफ्टवेयर बिल (एसबीएम) सॉफ्टवेयर सुरक्षा और सॉफ्टवेयर आपूर्ति श्रृंखला जोखिम प्रबंधन में एक महत्वपूर्ण तत्व के रूप में उभरा है। एक एसबीओएम एक नेस्टेड इन्वेंट्री के रूप में कार्य करता है, जो सॉफ्टवेयर घटकों का निर्माण करने वाली सामग्रियों की एक सूची प्रदान करता है।

बड़े पैमाने पर एसबीओएम के संचालन के लिए सिस्टम परिनियोजन, उत्पाद विकास और सॉफ्टवेयर विक्रेताओं और उपभोक्ताओं के बीच डेटा विनिमय में उपकरण स्वचालन और मानकीकरण की आवश्यकता होती है।

कुछ महत्वपूर्ण मशीन-पठनीय हैं एसबीओएम मानक प्रारूप उद्योग द्वारा समर्थित. CycloneDX और SPDX एसबीओएम के निर्माण, विश्लेषण और साझा करने के तरीके को परिभाषित करते हैं। VEX एक सुरक्षा सलाह का एक पूरक रूप है जो इंगित करता है कि कोई उत्पाद या उत्पाद किसी ज्ञात भेद्यता या कमजोरियों से प्रभावित हैं या नहीं। इस प्रकार, यह यह दिखाने का लाभ प्रदान करता है कि कोई उत्पाद किसी विशिष्ट भेद्यता से प्रभावित नहीं होता है, भले ही यह भेद्यता उसके एसबीओएम में मौजूद हो।

उद्यम के भीतर तैनात सॉफ्टवेयर उत्पादों में एसबीओएम सामग्री को सहसंबंधित करना एप्लिकेशन सुरक्षा, घटना प्रतिक्रिया और फोरेंसिक टीमों, जोखिम प्रबंधन और खरीद के लिए शक्तिशाली अंतर्दृष्टि प्रदान कर सकता है। संगठनों से अपेक्षा की जाती है कि वे आंतरिक उत्पादों के लिए बड़ी मात्रा में एसबीओएम डेटा उत्पन्न करें और प्रबंधित करें और साथ ही बाहरी डेटा का उपभोग करें जिसे प्रभावी तरीके से प्रबंधित करने की आवश्यकता है। इसलिए सपोर्ट की जरूरत है.' प्रक्रिया एसबीओएम का स्वचालनसंचालित जोखिम प्रबंधन पैमाने पर।

एसबीओएम और जोखिम स्कोरिंग का उपयोग करना

जोखिम स्कोरिंग एसबीओएम सामग्री से प्राप्त एक संक्षिप्त अवलोकन उत्पन्न करने के साधन के रूप में काम कर सकता है, जो बाहरी डेटा स्रोतों के साथ तेजी से तुलना करने और प्राप्त एसबीओएम और प्राथमिकता के आधार पर त्वरित निर्णय लेने की सुविधा प्रदान करता है।

- एसबीओएम पारदर्शिता बढ़ाता है, जिससे सॉफ्टवेयर परिसंपत्ति प्रबंधन, पैच प्रबंधन, तकनीकी ऋण अंतराल की पहचान और ग्राहक संगठनों के लिए भेद्यता प्रबंधन में सुधार होता है। इसमें अखंडता और विश्वास को मान्य करने के लिए घटकों की उत्पत्ति निकालने की क्षमता भी है।

- उद्यम में कार्यान्वित सॉफ्टवेयर उत्पादों में एसबीओएम सामग्री संरेखण का विश्लेषण करने से घटना प्रतिक्रिया टीमों, जोखिम प्रबंधन और खरीद प्रक्रिया सत्यापन के लिए मूल्यवान अंतर्दृष्टि प्राप्त होती है।

एसबीओएम को बड़े पैमाने पर जोखिम सूचना में बदलना - जोखिम स्कोरिंग के लिए तर्क

प्रत्येक AppSec पेशेवर और CISO के लिए एक प्रमुख चुनौती आपके उत्पादों और सेवाओं में अलर्ट थकान का प्रबंधन करना है। जिसमें तीसरे पक्ष के सॉफ़्टवेयर घटकों से आने वाले बाहरी जोखिमों का मूल्यांकन शामिल है।

कार्यान्वयन में मुख्य बाधाएं पुरानी संविदात्मक या लाइसेंस-आधारित समर्थन हैं जो डाउनस्ट्रीम पैच और उत्पाद अपडेट की उपलब्धता और सॉफ्टवेयर उत्पादों के भीतर निर्भरता की जटिलता में तेजी से वृद्धि को प्रभावित कर सकती हैं, चाहे ओपन-सोर्स या बंद-सोर्स।

A जोखिम स्कोर एक मीट्रिक है जिसका उपयोग सॉफ़्टवेयर के पहलुओं और उसके घटकों के वर्तमान और भविष्य के जोखिम की भविष्यवाणी करने के लिए किया जाता है जो प्रभावी ढंग से बड़े पैमाने पर प्राथमिकता का समर्थन कर सकता है।

जोखिम स्कोर = संभाव्यता x प्रभाव

जोखिम स्कोरिंग संगठनों को परिभाषित जोखिम कारकों के आधार पर अपने सॉफ़्टवेयर आपूर्ति श्रृंखला जोखिम को समझने और उद्यम में किसी दिए गए सॉफ़्टवेयर उत्पाद के संभावित भविष्य के जोखिम का अनुमान लगाने की अनुमति देता है।

एक प्रभावी जोखिम स्कोर 1 से 10 के पैमाने पर हो सकता है (जैसे सीवीएसएस और स्कोरकार्ड), इसलिए हम संदर्भ में आसानी के लिए प्रत्येक जोखिम घटक को 1 से 10 के पैमाने पर संरेखित कर सकते हैं।

एक समग्र जोखिम स्कोर: कई जटिल प्रणालियों और प्रणालियों की प्रणालियों में, सामूहिक समाधान के एक भाग के रूप में कई एसबीओएम हो सकते हैं और इसलिए, जोखिम स्कोर का एक संग्रह हो सकता है।

जोखिम स्कोरिंग घटक:

1. कमजोरियाँ: सीवीई गणना का उपयोग करके ज्ञात कमजोरियों का मानचित्रण करना उपलब्ध फ़ीड जैसे एनवीडी, ओएसवी और जीथब एडवाइजरी से सीवीएसएस स्कोर।

2. विक्रेताओं से संदर्भ: विक्रेताओं से वीईएक्स और सलाहकार संदर्भ जो उपयोग के संदर्भ में भेद्यता स्कोरिंग के निर्णय को बदल सकते हैं। एसबीओएम को कमजोरियों से जोड़ने से जोखिम ध्वज को सक्षम किया जा सकता है, जबकि वीईएक्स दस्तावेज़ उपभोक्ता को कमजोरियों को प्राथमिकता देने की अनुमति देते हैं।

3. ईपीएसएस 3.0: FIRST द्वारा शोषण क्षमता मीट्रिक, जो अगले 0 दिनों में शोषण की संभावना (1.0 से 30 के बीच) की भविष्यवाणी करती है। ये एक इफेक्टिव है अतिरिक्त संभावना परत सीवीएसएस स्कोर जो पहले संभालने के लिए सबसे महत्वपूर्ण सीवीई को प्राथमिकता देने में मदद कर सकता है।

4. केव: CISA ने एक सार्वजनिक रूप से उपलब्ध ख़तरे की ख़ुफ़िया फ़ीड भी बनाई जिसे आज के नाम से जाना जाता है सीआईएसए केईवी (ज्ञात शोषण योग्य कमजोरियाँ) कैटलॉग. इस कैटलॉग में सभी पहचाने गए सीवीई में से लगभग 5% शामिल हैं जिनकी सीआईएसए द्वारा पुष्टि की गई है या सक्रिय रूप से शोषण किया गया है। इसलिए, उच्च प्रभाव वाली कमजोरियों को संबोधित करने को प्राथमिकता देने के लिए यह एक अच्छा प्रारंभिक बिंदु है। इसके अलावा, यह उस चेकलिस्ट का हिस्सा है जिसे आप नए संस्करण की रिलीज़ के अंतिम अनुमोदन से पहले सत्यापित करेंगे।

5. ख़तरे की ख़ुफ़िया जानकारी - अतिरिक्त जोड़ें खतरे और भेद्यता के स्रोत ज्ञात दुर्भावनापूर्ण पैकेज फ़ीड करते हैं (उदाहरण: स्निक, सोनाटाइप, ग्रेनोइज़, आदि से निजी फ़ीड)

6. ओएसएस प्रतिष्ठा: द ओपन एसएसएफ स्कोरकार्ड ओपन सोर्स प्रोजेक्ट्स (1-10 रेटिंग) के स्रोत कोड, निर्माण, निर्भरता, परीक्षण और परियोजना रखरखाव प्रतिष्ठा सहित सॉफ्टवेयर आपूर्ति श्रृंखला के विभिन्न हिस्सों को प्रभावित करने वाले प्रदर्शन माप मेट्रिक्स के लिए स्वतंत्र रूप से मूल्यांकन करता है।

7. समय के साथ प्रदर्शन: एमटीटीआर (मरम्मत का औसत समय) किसी उत्पाद/पैकेज संस्करण की महत्वपूर्ण कमजोरियां सुरक्षा जोखिम प्रदर्शन का एक प्रासंगिक मीट्रिक दे सकती हैं।

8। प्रभाव और संदर्भ. इस पहलू में, सॉफ़्टवेयर उत्पाद के व्यावसायिक संदर्भ के आधार पर प्राथमिकता निर्धारण से भेद्यता वन को प्राथमिकता देने और उसका परीक्षण करने में मदद मिलेगी।

कुछ उदाहरण हैं

- मॉड्यूल/उत्पाद की गंभीरता: क्या यह मिशन-महत्वपूर्ण है (संवेदनशीलता या गंभीरता)

- मेरे कितने उत्पादों में विशिष्ट भेद्यता है?

- किसी सेवा/घटक का बाहरी प्रभाव

9. अनुपालन जोखिम - लाइसेंस: संगठन की कानूनी नीति के अनुपालन को मान्य करने के लिए मालिकाना और ओपन-सोर्स सॉफ़्टवेयर लाइसेंस दोनों महत्वपूर्ण हैं।

जोखिम स्कोरिंग परत अवधारणा - एसबीओएम में जोखिम मेट्रिक्स जोड़ना:

- प्रारंभ एसबीओएम डेटा के आधार पर सीवीई गणना और सीवीएसएस स्कोर के साथ।

- गंभीरता को पुनः प्राथमिकता देने के लिए VEX संदर्भ का उपभोग करें और जोड़ें

- उच्च ईपीएसएस स्कोर (अर्थात् 0.6-1.0) के साथ सीवीई का मूल्यांकन करें

- केईवी सूची को प्राथमिकता दें - को पहले पता.

- ओपनएसएसएफ प्रतिष्ठा स्कोर (1-10) द्वारा मूल्यांकन करें - जोखिम भरी निर्भरता की पहचान करें।

- विश्लेषण करें जोखिम बाहरी नेटवर्क पर (सीवीएसएस वेक्टर का उपयोग करके)

- मूल्यांकन द्वारा जोखिम जमा होता है उत्पाद गणना की मात्रा प्रति भेद्यता.

- द्वारा मूल्यांकन करें लेबल व्यवसाय के लिए विशिष्ट कंटेनर एसबीओएम की महत्ता।

- पहचान करना अनुपालन उल्लंघन कंपनी लाइसेंस नीति के अनुसार एसबीओएम निर्भरता विश्लेषण का उपयोग करने में जोखिम।

- साझा करें और डेटा प्रबंधित करें as सत्यापन एपीआई और मशीन-पठनीय के माध्यम से जीरा और अन्य जैसे अन्य प्रणालियों के लिए वर्कफ़्लो के साथ एक सहयोगी मंच में।

व्यावहारिक उपयोग के मामलों के लिए जोखिम स्कोरिंग के साथ एसबीओएम का लाभ उठाना:

- सभी उत्पादों में पैचिंग कार्य योजना को प्राथमिकता देने के लिए जोखिम मेट्रिक्स का उपयोग करके उत्पादों के लिए निरंतर भेद्यता परीक्षण।

- जोखिम मैट्रिक्स के आधार पर उत्पादों की एक साथ तुलना करें।

- परिनियोजन/रिलीज़ से पहले नए संस्करण अपडेट की तुलना करें और अनुमोदन करें।

- उत्पाद संस्करणों के लिए जोखिम-स्कोरिंग सीमा का उपयोग करके तकनीकी ऋण अंतर को ट्रैक करें।

- मेरे सबसे महत्वपूर्ण उत्पादों में शीर्ष 50 जोखिमों की एक त्वरित रिपोर्ट बनाएं।

- किसी घटना की प्रतिक्रिया में तेजी लाने के लिए प्रभाव विश्लेषण - जंगल में सक्रिय रूप से शोषित भेद्यता पाए जाने की स्थिति में। इस मामले में, समय मायने रखता है शीघ्रता से पहचानने के लिए कि मुझ पर किस प्रकार प्रभाव पड़ा है और इस एक्सपोज़र के ताप मानचित्र का विस्फोट त्रिज्या क्या होगा।

प्रभावी जोखिम प्रबंधन के लिए स्क्राइब हब प्लेटफ़ॉर्म का उपयोग कैसे करें:

- केंद्रीकृत एसबीओएम प्रबंधन मंच - एसबीओएम को उनके सुरक्षा पहलुओं के साथ बनाएं, प्रबंधित करें और साझा करें: कमजोरियां, वीईएक्स सलाह, लाइसेंस, प्रतिष्ठा, शोषणशीलता, स्कोरकार्ड, आदि।

- सुरक्षित सॉफ़्टवेयर बनाएं और तैनात करें - अपने सीआई/सीडी पाइपलाइनों के हर चरण में स्रोत कोड, कंटेनर छवियों और कलाकृतियों पर लगातार हस्ताक्षर और सत्यापन करके छेड़छाड़ का पता लगाएं।

- एसडीएलसी सुरक्षा को स्वचालित और सरल बनाएं - जोखिम पर नियंत्रण रखें अपने सॉफ़्टवेयर फ़ैक्टरी में सुरक्षा और व्यावसायिक तर्क को रेलिंग द्वारा लागू स्वचालित नीति में अनुवाद करके कोड की विश्वसनीयता सुनिश्चित करें

- पारदर्शिता सक्षम करें. वितरण गति में सुधार करें - सुरक्षा टीमों को उनकी ज़िम्मेदारी निभाने की क्षमताओं से सशक्त बनाना, विकास टीम के डिलिवरेबल्स को बाधित किए बिना सुरक्षा नियंत्रण को सुव्यवस्थित करना।

- नीतियों को लागू करें. अनुपालन प्रदर्शित करें - सॉफ़्टवेयर जोखिम स्थिति को बढ़ाने और आपके व्यवसाय के लिए आवश्यक अनुपालन प्रदर्शित करने के लिए एसडीएलसी नीतियों और शासन की निगरानी और कार्यान्वयन करें।

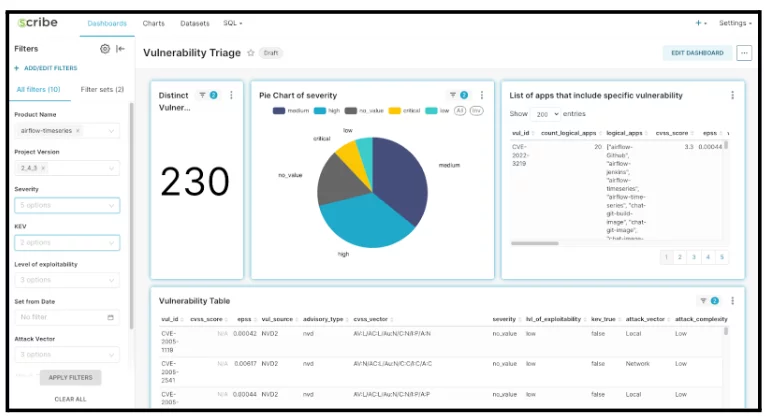

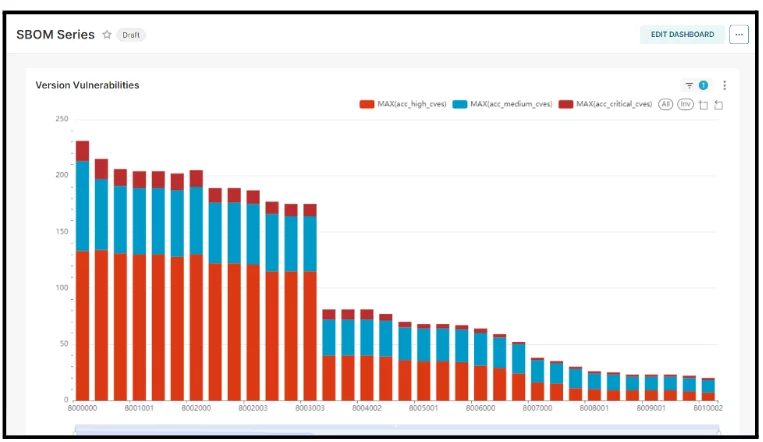

के दो उदाहरण मुंशी हब जोखिम विश्लेषण क्षमताएं प्रस्तुत की गई हैं:

एसबीओएम के अनुसार कमजोरियां मैप की गईं, सीवीएसएस, वीईएक्स, ईपीएसएस और केईवी डेटा द्वारा जोखिम स्कोरिंग।

समय के साथ एसबीओएम संस्करण प्रदर्शन की समय श्रृंखला एमटीटीआर को महत्वपूर्ण पहचानी गई कमजोरियों को ठीक करने का औसत समय दर्शाती है।

सारांश

एसबीओएम-संचालित जोखिम स्कोरिंग संगठनों को पूर्वनिर्धारित जोखिम कारकों का मूल्यांकन करके और उद्यम के भीतर एक विशिष्ट सॉफ्टवेयर उत्पाद से जुड़े संभावित भविष्य के जोखिमों का अनुमान लगाकर आपूर्ति श्रृंखला जोखिम का आकलन करने का अधिकार देता है। जोखिम स्कोर सॉफ़्टवेयर और उसके घटकों से संबंधित वर्तमान और संभावित जोखिमों का अनुमान लगाने के लिए एक मात्रात्मक उपाय के रूप में कार्य करता है।

यह स्कोरिंग मीट्रिक एसबीओएम, वीईएक्स और अन्य फ़ीड से प्राप्त संकेतकों से प्राप्त होता है, और आपूर्ति श्रृंखला जोखिम प्रबंधन (एससीआरएम) का समर्थन करने वाली सामग्री के साथ संरेखित होता है। जोखिम स्कोर लागू करते या उसका मूल्यांकन करते समय, सॉफ़्टवेयर के उपयोग के संदर्भ, इसे कैसे एक्सेस किया जाता है या अलग किया जाता है, और इसके द्वारा समर्थित प्रक्रियाओं और प्रणालियों जैसे कारकों को ध्यान में रखा जाना चाहिए।

स्क्राइब हब एक सहयोगी मंच के रूप में कार्य करता है जिसे बड़े पैमाने पर एसबीओएम के निष्कर्षण, प्रबंधन, सत्यापन संग्रह और जोखिम-स्कोरिंग विश्लेषण के लिए डिज़ाइन किया गया है। यह प्लेटफ़ॉर्म जटिल प्रणालियों और सॉफ़्टवेयर उत्पादों की जटिलताओं को संभालने के लिए कई बाहरी डेटा फ़ीड को कुशलतापूर्वक संसाधित करता है।

यह सामग्री आपके लिए स्क्राइब सिक्योरिटी द्वारा लाई गई है, जो एक अग्रणी एंड-टू-एंड सॉफ्टवेयर आपूर्ति श्रृंखला सुरक्षा समाधान प्रदाता है - जो संपूर्ण सॉफ्टवेयर आपूर्ति श्रृंखलाओं में कोड कलाकृतियों और कोड विकास और वितरण प्रक्रियाओं के लिए अत्याधुनिक सुरक्षा प्रदान करता है। और अधिक जानें.