Il quadro di sviluppo sicuro del software (SSDF), noto anche come NIST SP800-218, è un insieme di linee guida sviluppate dal NIST in risposta all'ordine esecutivo 14028, che si concentra sul miglioramento della posizione di sicurezza informatica degli Stati Uniti, in particolare per quanto riguarda la sicurezza della catena di fornitura del software.

SSDF è un framework di best practice, non uno standard. Sebbene sia particolarmente rilevante per le organizzazioni che sviluppano software per il governo degli Stati Uniti, SSDF avvantaggia qualsiasi organizzazione di sviluppo software.

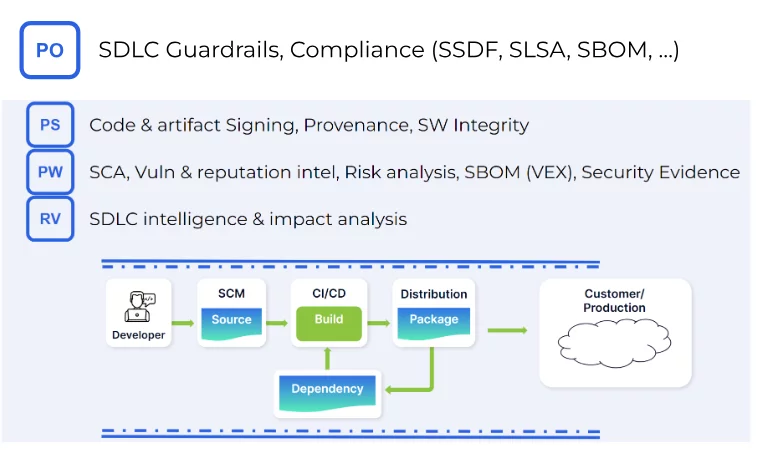

Questo documento esamina le quattro pratiche SSDF e spiega come utilizzarle Scriba Sicurezza per contribuire a implementarli fornendo strumenti per consentire a persone e processi di sostenere gli standard di sicurezza nell'SDLC.

Scribe Security è una piattaforma per proteggere le catene di fornitura del software.

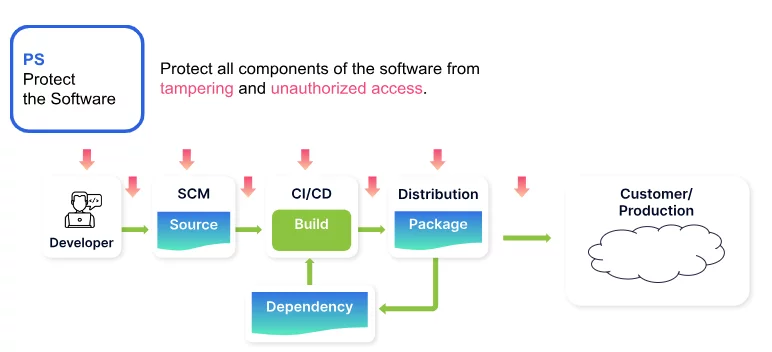

Proteggi il software (PS)

La pratica PS affronta la minaccia di manomissione e accesso non autorizzato a tutti i componenti software. I controlli PS mirano a garantire la sicurezza del software durante tutto il suo ciclo di vita di sviluppo. Questi includono la protezione di tutte le forme di codice, la verifica dell'integrità della versione del software e l'archiviazione e la protezione di ciascuna versione del software.

Scribe aiuta a gestire i controlli PS tramite le seguenti funzionalità:

- Firma del codice sorgente e degli artefatti di creazione: ciò aiuta a garantire l'integrità e l'autenticità del codice e degli artefatti di creazione, in linea con l'enfasi posta da SSDF sulla protezione del codice da accessi non autorizzati e manomissioni. La firma continua del codice durante tutto il processo di sviluppo aiuta a garantire che l'integrità delle versioni software non sia stata manomessa.

- Tracciamento della provenienza: monitoraggio dell'origine e della cronologia dei componenti software per un approvvigionamento sicuro, contribuendo a salvaguardare il software dalle vulnerabilità derivanti da componenti compromessi.

- Monitoraggio dell'integrità del software durante l'SDLC: i controlli continui dell'integrità durante l'SDLC impediscono potenziali aggressori negli strumenti e nelle pipeline di sviluppo.

- Toolchain di sicurezza automatizzate: l'implementazione di toolchain che automatizzano gli aspetti del processo di sicurezza può ridurre l'errore umano e garantire un'applicazione coerente delle pratiche di sicurezza.

- Criteri per i controlli di sicurezza del software: definire e utilizzare criteri per verificare la sicurezza del software durante il suo sviluppo è fondamentale per garantire la conformità agli standard organizzativi e identificare potenziali vulnerabilità.

- Ambienti di sviluppo sicuri: mantenere ambienti di sviluppo, creazione e test sicuri è fondamentale per prevenire le vulnerabilità e salvaguardare il processo di sviluppo del software.

- Applica policy per controllare l'accesso al codice sorgente, agli strumenti di sviluppo e ai registri degli artefatti software: limitare l'accesso agli utenti autorizzati può impedire l'uso non autorizzato e la manomissione.

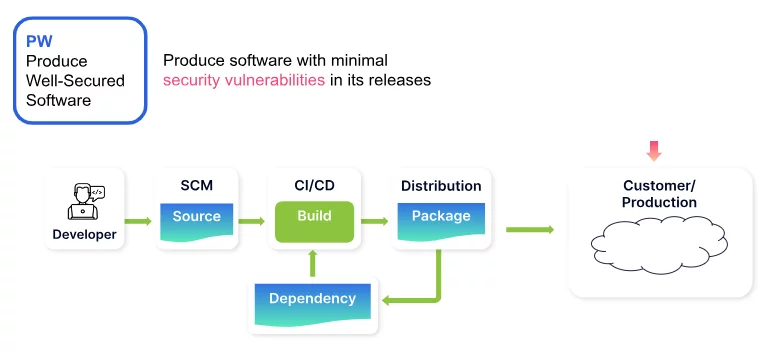

Produrre software ben protetto (PW)

La pratica PW affronta le vulnerabilità introdotte nel software durante l'SDLC. Comprende la progettazione di software per soddisfare i requisiti di sicurezza, la revisione dei progetti per la conformità, il riutilizzo del codice sicuro, la configurazione dei processi di creazione per la sicurezza e il test del codice eseguibile per le vulnerabilità.

Scribe aiuta ad affrontare i controlli PW attraverso le seguenti funzionalità:

- Analisi della composizione software (SCA): identificazione e gestione di componenti open source e di terze parti per mitigare i rischi associati alle dipendenze del software.

- Vulnerabilità e intelligence sulla reputazione: monitoraggio continuo delle vulnerabilità e valutazione della reputazione dei componenti software per garantirne l'affidabilità.

- Analisi dei rischi: valutazione e monitoraggio dei potenziali rischi per la sicurezza e la licenza associati alle dipendenze open source, gestione della distinta base del software (SBOM) e avvisi di Vulnerability Exploitability eXchange (VEX).

- Raccolta di prove relative alla sicurezza da SDLC: analisi dei dati in tutto l'SDLC per una gestione informata del rischio.

- Politiche di sviluppo sicure: codifica delle linee guida per i processi e le procedure di sviluppo software e misurazione dei KPI tra team e progetti di sviluppo software.

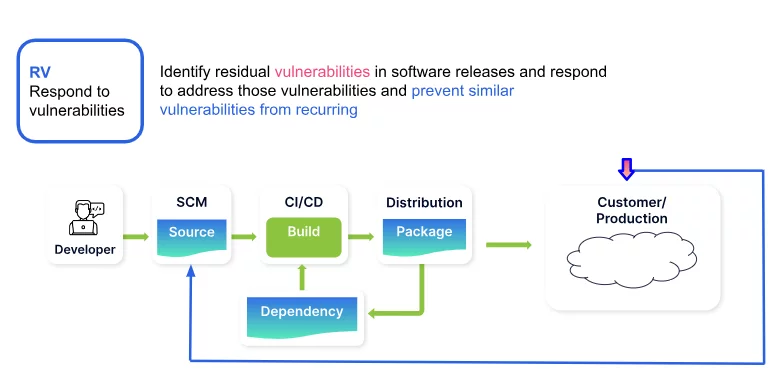

Rispondere alle vulnerabilità (RV)

La pratica RV prevede l'identificazione delle vulnerabilità residue nelle versioni software e la risposta adeguata. La RV implica la risoluzione delle vulnerabilità, la mitigazione o la fornitura di consulenza alle parti interessate.

Scribe aiuta ad affrontare i controlli dei camper attraverso le seguenti funzionalità:

- Raccolta di prove dall'SDLC: raccolta di metadati nell'SDLC che crea un'istantanea di tutte le risorse, gli strumenti, le dipendenze e le fasi del processo per ogni versione software nell'organizzazione.

- Knowledge Graph per SDLC Intelligence: consente l'analisi dell'impatto di nuove vulnerabilità, dipendenze problematiche o contributori di codice problematici nell'intero portafoglio di progetti utilizzando i grafici della conoscenza.

- Identificazione e definizione delle priorità continue delle vulnerabilità: strumenti automatizzati per identificare e dare priorità alle vulnerabilità.

- Monitoraggio e miglioramento continui: meccanismi di monitoraggio continuo per rilevare le vulnerabilità appena pubblicate dopo il rilascio nel portafoglio software dell'organizzazione.

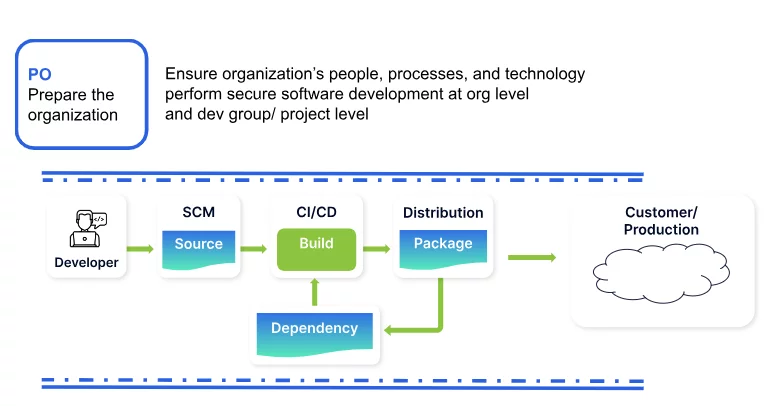

Preparare l'Organizzazione (PO)

La pratica del PO mira al livello organizzativo. Le persone, i processi e la tecnologia sono preparati per eseguire uno sviluppo software sicuro.

Scribe aiuta ad affrontare i controlli degli ordini di acquisto attraverso le seguenti funzionalità:

- Policy as Code (GitOps): l'implementazione di policy di sicurezza come codice consente di creare barriere coerenti per la sicurezza in tutto l'SDLC. Ciò è in linea con l'enfasi posta dalla SSDF sull'integrazione della sicurezza in ogni fase dello sviluppo del software.

- Conformità con framework come SLSA, SSDF PS e iniziative personalizzate: l'applicazione della conformità a questi framework garantisce che lo sviluppo del software sia allineato agli standard di sicurezza riconosciuti, consolidando ulteriormente l'impegno dell'organizzazione per proteggere lo sviluppo del software.

- Comunicazione migliorata: facilitare la comunicazione e la collaborazione efficaci tra i team sulla base di dati reali e KPI come verità fondamentale per garantire che i requisiti di sicurezza siano ben compresi e integrati nel processo di sviluppo.

- Monitoraggio e controllo continui: meccanismi di monitoraggio e controllo continui per garantire il rispetto costante delle pratiche e delle politiche di sicurezza.

Conclusione

Scribe Security è una piattaforma per proteggere le catene di fornitura del software. È progettato per affrontare tutti gli aspetti di sicurezza legati alla protezione degli artefatti software e della software factory. Consente una gestione completa e olistica del rischio dei prodotti software all'interno e tra le organizzazioni e può fungere da centro di fiducia del software tra produttori e consumatori di software.

Scribe è anche un mezzo di conformità e supporta il framework SSDF. Consente la conformità con altre best practice come SLSA, standard di settore specifici e iniziative di organizzazioni personalizzate.

Questo contenuto è offerto da Scribe Security, un fornitore leader di soluzioni di sicurezza end-to-end per la catena di fornitura di software, che offre sicurezza all'avanguardia per artefatti di codice e processi di sviluppo e distribuzione del codice attraverso le catene di fornitura di software. Per saperne di più.