8月初旬、米国国立標準技術研究所(NIST)は草案を発表した。 2.0バージョン そのランドマークの サイバーセキュリティフレームワーク過去 2014 年間で多くの変化があり、特に重要なインフラストラクチャを防御するために元の文書で定められていたサイバーセキュリティの脅威のレベルが上昇しています。

CSF は重要なインフラに対するサイバーセキュリティのリスクを軽減することを目的としていますが、民間部門と公共部門の両方で広く採用されています。 CSF への自発的な遵守のみに依存することは、重要なインフラストラクチャに対する十分なサイバーセキュリティ対策を確立するには不十分であることが判明しています。の コロニアルパイプラインに対するランサムウェア攻撃 2021年はその明白な証拠でした。その結果、バイデン政権は、 石油とガスのパイプライン, レール, 航空, 水.

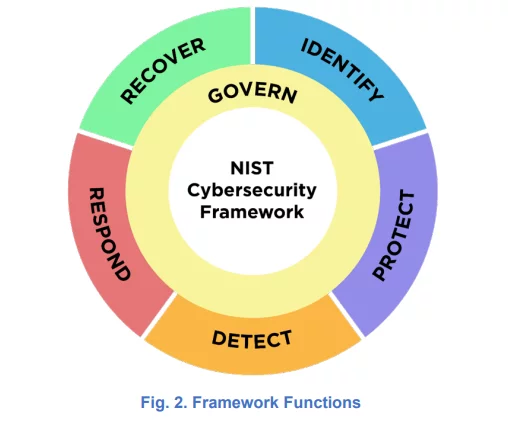

CSF 2.0 は、CSF の範囲をあらゆる規模、技術スタック、セクターのすべてのソフトウェア制作者に拡大し、サイバーセキュリティ ガバナンスを強調し、サイバー サプライ チェーンのリスク管理を強調します。さらに、新しいフレームワークでは、サイバーセキュリティ プログラムを成功させるために必要な当初の 2.0 つの柱にさらに XNUMX つの柱が追加されます。元の XNUMX つは、識別、保護、検出、対応、回復です。 CSF XNUMX では XNUMX つ目の「Govern」が導入されています。

この記事では、フレームワークに新しく追加された機能を要約し、既存のサイバーセキュリティ リスク管理プログラムの開始または推進においてフレームワークがどのように役立つかを見ていきます。この新しいバージョンはまだ最終版ではないことに注意することが重要です。この草案は 2024 月初旬までコメントを受け付けており、XNUMX 年初頭にリリースされる予定です。つまり、追加してほしいコメントや追加事項がある場合は、検討のために NIST に提供する時間がまだあります。

CSF 2.0 の主な変更点

CSF 2.0 ドラフト 元のフレームワークの重要な側面を維持します。 CSF 2.0 は民間部門の自主的なものです。サイバーセキュリティに対してリスクベースのアプローチを採用します(実装する必要がある特定の制御ではなく、組織が求めるサイバーセキュリティの成果に焦点を当てます)。そしてそれは、次の XNUMX つの主要なコンポーネントで構成される CSF の重要な構造を保持しています。

- 柱 – CSF の中心部は、意図されたサイバーセキュリティの成果を、識別、保護、検出、対応、回復という 2.0 つの「機能」または柱に統合します。 (CSF 5 では、23 番目の「統治」が導入されています。) これらの機能は、効果的なサイバーセキュリティに必要なコンポーネントです。オリジナルの CSF には、主要な 108 つの柱を中心に、対象となるサイバーセキュリティの結果に関する 2.0 のカテゴリと XNUMX のサブカテゴリが含まれており、さらにそれらの周りに集まった数百の役立つ参考資料 (主に他のフレームワークや業界標準) が含まれています。バージョン XNUMX のドラフトはさらに広範囲にわたっています。

出典: CSF 2.0

- フレームワーク層 – CSF 階層は、企業がサイバーセキュリティ リスクを管理する方法を定義します。組織は、目的を最もよく達成し、サイバー リスクを許容できる程度に軽減し、簡単に実装できる層を選択します。階層は 1 から 4 (「部分」から「適応」) までの進歩を提供し、洗練レベルの増加を示しています。

- フレームワークプロファイル – CSF プロファイルは、企業がサイバーセキュリティ リスクを軽減するための適切な道を見つけるのに役立ちます。これらは、組織の「現在」のサイバーセキュリティ体制と「目標の」サイバーセキュリティ体制を定義し、一方から他方への移行を支援します。

CSF 2.0 ドラフトには、次の重要な変更が組み込まれています。

- 対象領域 – 新しいフレームワークは、中小企業を含むあらゆる規模と業界の組織による使用を目的としています。この動きは、2018 年に 議会はNISTに当初の枠組みに関連して中小企業の懸念に対処するよう明確に求めた。文書の文言を改訂して重要なインフラストラクチャへの言及を削除し、すべての組織を含むように置き換えることは、フレームワークの範囲の拡大を反映しています。

- ガバナンスの柱 – CSF 2.0 は、CSF のリスクベースのサイバーセキュリティ手法を拡張したものです。 CSF 2.0 は、過去 2.0 年間の劇的な変化により、サイバーセキュリティが企業リスク (会社の中断、データ侵害、財務上の損失など) の主要な原因となったことを認めています。これらの変化に対処するために、CSF XNUMX はガバナンスの関連性を強化し、上級リーダーにとってサイバー リスクを法的、財務、その他の形態の企業リスクと同じレベルに置きます。 新しいガバナンス機能 組織がサイバーセキュリティ戦略をサポートするためにどのように意思決定を行うかを取り上げており、他の 5 つの機能に情報を提供し、サポートするように設計されています。

- サプライチェーンのリスク管理 – 外部関係者に関連するサイバーセキュリティ リスクを制御するために必要な取り組みは、サプライ チェーン リスク管理 (SCRM) と呼ばれます。サプライチェーンは企業をサイバーリスクにさらします。マルウェア攻撃(たとえば、 3CX トロイの木馬攻撃)、ランサムウェア攻撃、データ侵害(たとえば、 Equifaxデータ違反)、サイバーセキュリティ侵害はすべて、サプライチェーンにおける一般的なサイバーハザードです。

サードパーティのツールとコードは、ソフトウェア制作のほぼすべての側面で使用が増加しており、それに対応して、 ソフトウェアサプライチェーンのリスク。データ管理会社、法律事務所、電子メール プロバイダー、Web ホスティング会社、子会社、ベンダー、下請け業者、および組織のシステムで使用されている外部ソースのソフトウェアやハードウェアを含む、組織のシステムにアクセスできる第三者は、サプライ チェーン攻撃を開始する可能性があります。改ざん、盗難、ソフトウェアまたはハードウェアへのコードやコンポーネントの不正な導入、不適切な製造手順はすべて、ソフトウェア サプライ チェーンの危険です。ソフトウェア サプライ チェーンのリスクを適切に管理していない組織は、このような攻撃を受ける可能性が高くなります。

CSF 2.0では、サードパーティのリスクに関する情報がさらに追加され、ソフトウェア サプライ チェーンのガイドラインが新しいガバナンス機能に組み込まれ、組織が(ガバナンスだけでなく)すべてのフレームワーク機能を実行する際に、ソフトウェア サプライ チェーンのサイバーセキュリティ リスクを考慮する必要があると規定されています。新しい SCRM 言語も変更の 2.0 つです。 CSF XNUMX では、SCRM の望ましい成果として次の項目を挙げています。

- サプライヤーは「重要度によって認識され、優先順位が付けられる」必要があります (GV.SC-04)

- 「正式なサプライヤーまたはその他のサードパーティ関係を結ぶ前に、リスクを軽減するために計画とデューデリジェンスが実行されます」(GV.SC-06)

- 「サプライチェーンのセキュリティ慣行はサイバーセキュリティと企業リスク管理プログラムに統合されており、そのパフォーマンスはテクノロジー製品とサービスのライフサイクル全体にわたって監視されています。」 (GV.SC-09)

この草案はまた、企業に対し、「サプライヤーとの契約に組み込むべきサイバーセキュリティの基準と慣行を明確にし、それらの要件をサプライヤーに伝達するための共通言語を提供する」ためにCSFのフレームワークプロファイルを使用するよう求めている。 NIST によると、サプライヤーは次のことを利用できます。 フレームワークプロファイル (上記を参照) サイバーセキュリティの姿勢と、ソフトウェア サプライ チェーンのリスクに関する関連基準およびポリシーを伝達します。

- クラウドのセキュリティ – 元の CSF はクラウド セキュリティを取り上げていましたが、それは企業が独自のクラウド インフラストラクチャを維持および保護する状況に限られていました。この使用例は、もはや最も一般的ではありません。組織は、サードパーティ企業がクラウドを法的および運用的に管理するクラウド環境への移行を急速に進めています。 (たとえば、基盤となるインフラストラクチャの管理は、サービスとしてのプラットフォームおよびサービスとしてのソフトウェアのクラウド コンピューティング モデルでアウトソーシングされます。)

CSF 2.0 では、ガバナンスとサプライ チェーンのリスク管理規定が強化されているため、企業はフレームワークをより適切に利用してクラウド サービス プロバイダーと責任共有モデルを構築でき、クラウドでホストされる設定でのある程度の制御が容易になります。

- 拡張された実装ガイダンス – 企業がフレームワークで概説されているサイバーセキュリティの成果を達成できるように支援するために、CSF 2.0 は追加の「実装例"と"有益な参考文献」これらのリソースはフレームワークの一部とみなされますが、NIST はより定期的なアップグレードを可能にするためにそれらを分離しておきます。

実装例では、フレームワークを実行する方法について詳しく説明します。これらは、特定の目的を達成するために実行できるすべてのアクションを説明しているわけではなく、むしろ、企業が「中核的な」結果とそのような結果を達成するために実行できる最初の活動を理解するのを支援することを目的とした「アクション指向の例」です。

CSF 2.0 の使用

CSF は、NIST の他のフレームワークと同様、その提案をどのように実装するかについての正確な詳細については非常に曖昧です。組織のサイバーセキュリティ リスク管理を設定または拡張する際の最初のステップとして利用できる、完全または部分的なチェックリストはありません。 「望ましい結果」の広範なリストを検討したにもかかわらず、このフレームワークは依然として個々の企業に実装の負担を残しています。その論理は、各企業が技術スタック、既存の脅威、リスクにおいて独自性を持っているため、「1 つのリストがすべてに適合する」サイバー脅威ソリューション フレームワークを調整する簡単かつ包括的な方法は存在しない、というものです。

それでも、このフレームワークには用途がないわけではありません。まず、フレームワークで提供されるプロファイルと階層は、少なくとも企業のサイバーセキュリティ対応計画とリスク管理をどこに置くべきかの計画を開始するための優れた方法を提供します。これにより、サイバー リスクは他の主要なリスク カテゴリ (法務や財務など) と同等に考慮されるべきであることが企業経営陣に明確に示され、理論的には CISO が抱えているリスクに対処するために必要な資金と人員を確保するのに役立つはずです。組織に合わせてマッピングされています。最後に、関連するセクションを新たに追加しました。 SCRM は、潜在的なソフトウェア サプライ チェーンの攻撃や侵害に内在するさまざまな脅威を企業がどれほど真剣に考慮すべきかを示しています。

NIST が、例を含む、より堅牢で頻繁に更新される実装ガイドを提供するつもりであるという事実は、正しい方向への一歩です。それが実際にどれほど広範囲で役立つかはまだわかりません。少なくとも 1 人はサイバーセキュリティに精通した人がいないと、この新旧フレームワークを取り込んで適用できない可能性がまだ十分にあります。

少なくともソフトウェアサプライチェーンのリスク部分に関しては、 スクライブのプラットフォーム カバーしてください。 Scribe には無料枠があり、豊富な機能をすべてすぐに利用して今すぐ試し始めることができます。これには、SLSA の出所と詳細なデータの生成と保存の開始が含まれます。 SBOM あなたのビルドのために。 SDLC プロセスを管理するカスタムメイドのユーザー ポリシーを提供する Scribe の機能に興味がある場合は、ぜひチェックしてください。 この記事.

いずれにせよ、私はあなたにそうすることをお勧めします 私たちのプラットフォームを試してみてください そして、時間の経過とともに蓄積および分析される Scribe が提供できるセキュリティ情報の有用性を検証します。

このコンテンツは、エンドツーエンドのソフトウェア サプライ チェーン セキュリティ ソリューションの大手プロバイダーである Scribe Security によって提供されており、ソフトウェア サプライ チェーン全体のコード成果物とコード開発および配信プロセスに最先端のセキュリティを提供しています。 もっと詳しく知る。