2023 年 XNUMX 月、DHS、CISA、DOE、および CESER は、「ソフトウェア部品表 (SBOM) 共有ライフサイクル レポート'。このレポートの目的は、人々が SBOM を共有している現在の方法を調査するとともに、ソフトウェアへの透明性を向上させるために、この共有をより高度に行う方法を大まかに概説することでした。

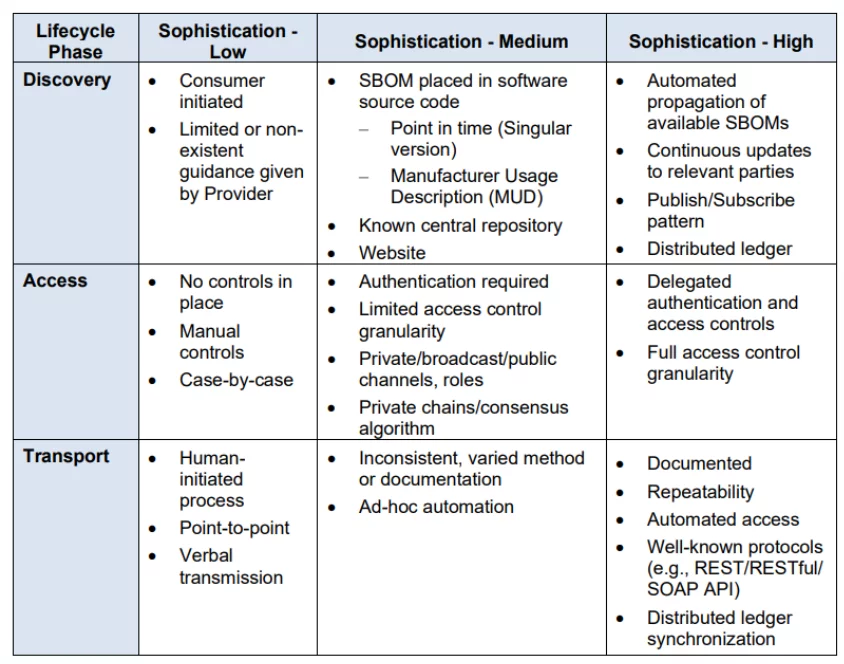

このレポートは、SBOM 共有ライフサイクルを検出、アクセス、トランスポートの 3 つのフェーズに分けています。 Discovery これは、ユーザーまたは消費者が作成者またはプロバイダーからの新しい SBOM の存在を知る方法です。 アクセス これは、ユーザーまたは消費者がこの SBOM およびそれに付随するすべての関連データにアクセスする方法 (SBOM エンリッチメント) です。 輸送 消費者が SBOM を受け取る方法です。どのような場合でも、プロセスの自動化が進むほど、関係者全員にとって良い結果が得られます。

このレポートには具体的にツールについては言及されていませんが、さまざまな例と、必要なツールに含まれる属性のリストが含まれています。

私たちはここ Scribe で、 SBOM 主要な用途の一部としての情報は、公開されている要件のリストと照合すると非常に高い評価を得ます。

この記事では、レポートで指定されている SBOM 共有ライフサイクルの 3 つの部分を詳しく説明し、CISA が見た最も洗練されたソリューションを検討します。。最後にその方法を説明します。 スクライブのプラットフォーム これらの要件に答えます。

SBOM 共有ライフサイクルの高度化

Discovery これはライフサイクルの初期段階であり、消費者が作成者またはプロバイダーからの SBOM の存在をどのように認識するかが関係します。これは、ベンダー Web サイト内の標準化された配置またはソフトウェア リポジトリ内の場所に新しい SBOM を配置するのと同じくらい簡単です。消費者にとって、この SBOM データへのアクセスを取得する方法、または少なくともアクセスを要求する方法が十分に明確である必要があります。これにより、後でデータにアクセスし、ダウンロードして使用できるようになります。場合によっては、消費者はプロバイダーと連絡を取り合って、SBOM の更新を要求する必要があります。あるいは、自動化された継続的な更新を利用できるようにすることもできます。

レポートで述べられているように、高度なアプローチでは、消費者の生活を楽にするために、プロバイダーに発見の責任がより多く課されます。理想的には、自動化に最適で、手動で行う必要がほとんどない、よく知られ、十分に文書化されたプロセスが存在する可能性があります。例として、プロバイダーは パブリッシュ/サブスクライブ このサービスは、新しい SBOM に関する情報、既存の SBOM の更新バージョン、およびそれらを見つけるメカニズムをユーザーに自動的に更新します。さらに、より洗練されたレベルでは、無関係な情報を隠しながら、要求された情報に顧客を誘導する際に、より正確になる必要があります。

アクセス 次のステップでは、データへのアクセスを取得する方法について詳しく説明します。この段階で重点を置くのは、SBOM に課されるアクセス制限と、ユーザーがトランスポート段階に進むための許可をどのように取得するかです。最も簡単な方法は、SBOM を一般に完全にアクセスできるようにすることであり、アクセス制御を導入する必要さえなくなる可能性があります。しかし、現実的には、プロバイダーは、SBOM へのアクセスを特定の受信者に許可する前に、手動で承認またはロールを定義する必要があるリポジトリに SBOM を保管することを要求する可能性があります。さらに、SBOM では、顧客が製品にリンクされた特定の SBOM バージョンのみを表示したり、データの特定の部分にアクセスしたりできることを保証するために、特定のアクセス制御の粒度が必要になる場合があります。

高度なアプローチでは、消費者が SBOM を表示するためのアクセスを要求すると、制限付きアカウントが自動的に作成される場合があります。消費者が、ソフトウェア キーなど、問題の SBOM に関連するデバイスまたはソフトウェアを購入したことを証明できる場合、SBOM へのアクセスが自動的に許可される場合があります。ロールまたは組織レベルのアクセス制御を使用すると、高いレベルの権限の粒度が得られます。この機能には、必要な各アクティビティの権限を分析して理解するだけでなく、顧客の購入を自動的に検証するために必要なデータを追跡する必要があるため、高度な高度な機能が必要です。プロバイダーは、証明書署名を使用した公開キー基盤委任などのシステムを使用して、認証およびアクセス制御リクエストを別の組織に委任して、さらに高度なレベルを実現できる場合があります。

輸送 これは最後のステップであり、消費者が SBOM を受け取る方法を詳しく説明します。 SBOM は、さまざまな方法を使用して、ある場所から別の場所に、または 1 つの場所から複数の場所に輸送できます。このプロセスは、他の方法よりもいくつかの方法でより効果的に促進されます。 SBOM トランスポートに単一の SBOM の移動のみが含まれる場合は、ハード ドライブに保存され、作成者から消費者に送信されるコピーで十分な場合があります。大規模な消費者ベースが必要とする場合には、顧客が SBOM を安全に取得できる方法を利用できるようにする必要があります。この段階は、消費者がデータを使用するために必要です。ほとんどの実際的な SBOM の使用には機械可読形式が必要であるため、トランスポートではそれを考慮する必要があることに注意してください。

確立されたプロトコルを使用して、トランスポート段階のプロセスを徹底的に文書化し、可能な限りトランスポートの自動化を可能にする必要があります。アプリケーション プログラミング インターフェイス (API) は、アクセス可能で、再現可能で、一貫性がなければなりません。 Representational State Transfer (REST) または RESTful API のドキュメントが提供されていれば、OpenAPI インターフェイスを高度なものとして分類するのに十分です。 13 Simple Object Access Protocol (SOAP) や Graph Query Language (GraphQL) などの他の API 標準でも十分であると考えられます。 REST は、標準化されたインターフェイスの一般的な例の XNUMX つにすぎません。実際、同等レベルの統合の容易さを提供するインターフェイスは、高度な機能として分類されるのに十分です。

Scribe プラットフォームは要件にどのように答えるのか

Scribe は、自動化を可能にするプラットフォームを開発しました。 パブリッシュ/サブスクライブ サービス. ソフトウェア制作者は、ビルドを実行するたびに対応する SBOM が作成されるように、CI パイプラインをプラットフォームにリンクできます。これらの SBOM は追加情報で強化され、特定のプロジェクト、ビルド パイプライン、日付、時刻に基づいてアクセスできるようになります。プロデューサーは各プロジェクトにサブスクライバーを追加できるため、決定したら パブリッシュ 新しいソフトウェアバージョン。すべての加入者は通知を受け、新しい SBOM だけでなく、それに付随する他のすべてのセキュリティ情報にも即座に完全にアクセスできるようになります。加入者は、アクセスできる SBOM に好きなときにアクセスでき、いつでもダウンロードできます。

ビルド パイプラインのリンクが完了し、サブスクライバーがデータに関心があることを承認すると、情報のストリーム全体が自動化され、手動介入はほとんどまたはまったく必要なくなります。セキュリティ データは Scribe によって暗号化および保護されており、プロデューサーと承認されたサブスクライバーのみがアクセスできます。検出は自動的に行われ、アクセスはプロデューサーによって決定され、トランスポートはサブスクライバーの気まぐれに応じて行われます。

SBOM 共有の未来

最近では、SBOM 共有は自動システムよりも電子メールで行われることが多くなっていますが、このアプローチは拡張性がありません。より大きな共有を可能にするには、Scribe のようなより多くのツールやプラットフォームが利用可能で、使いやすく、親しみやすいものになる必要があります。多様な利害関係者のニーズに合わせて設計されたさまざまな共有ソリューションは、SBOM 共有エコシステムにとって有利です。このような条件が存在するのは、特定のサプライヤーがクライアントからさまざまな転送方法の使用を要求され、クライアントには上流パートナーからさまざまな方法を使用して SBOM データが提供される可能性があるためです。特定された特殊な状況に対処しながら、実際的な場合には手動プロセスを廃止し、相互運用性を妨げる行為を回避できるソリューションがさらに必要です。業界の目標は、大規模なサプライチェーン内で互いに互換性のない多数の SBOM 共有ソリューションの出現を防ぐことです。これは既存の問題を悪化させるだけであるためです。

から Scribe プラットフォームは無料です 月に最大 100 のビルドに使用できます。ぜひ試してみて、プラットフォームがセキュリティと規制のニーズをどれだけ満たしているかを確認することをお勧めします。私たちのビジョンを満たす真にユニバーサルなプラットフォームを実現するまでの道のりはまだ長いですが、これは良い出発点であり、私たちは世界と共有したいと考えています。

このコンテンツは、エンドツーエンドのソフトウェア サプライ チェーン セキュリティ ソリューションの大手プロバイダーである Scribe Security によって提供されており、ソフトウェア サプライ チェーン全体のコード成果物とコード開発および配信プロセスに最先端のセキュリティを提供しています。 もっと詳しく知る。