サードパーティ コンポーネントの使用が増加し、ソフトウェア サプライ チェーンが長くなったことで、攻撃者は 1 つのエクスプロイトによって多くのソフトウェア パッケージを同時に侵害できるようになりました。この新たな攻撃ベクトルに対応して、セキュリティ専門家だけでなく、より多くの開発チームや DevOps チームがソフトウェア部品表 (SBOM) の導入を検討しています。

ソフトウェア サプライ チェーンには、エンジニアが作成する独自のコードから、エンジニアが使用する開発ツール、コード ベース内のサードパーティ コンポーネント (プロプライエタリおよびオープン ソース) に至るまで、アプリケーションの作成に使用されるすべてのものが含まれます。開発者は自分のコードに対して責任を負いますが、 SBOM すべてのサードパーティ コンポーネントのセキュリティを確保するために必要な情報を追跡します。これも:

- どこで調達されたのか

- 使用中の特定のバージョン

- 既知の脆弱性とパッチのステータス

- アプリケーション内でいつ、どこで使用されるか

- ライセンス情報

およびその他の関連するセキュリティ情報。

最終製品に組み込まれるコードのすべての行を理解することで、組織は安全な開発実践を実証し、顧客に保証を提供できます。

SBOM の使用範囲が大幅に広がったため、IT 調査およびコンサルティング会社 Gartner は最近、「SBOM のイノベーション インサイト」をリリースしました。」という概念、その利点、使用されているさまざまな標準、および SBOM を導入する組織への推奨事項について説明したレポートです。

Gartner の完全なレポートにアクセスできない人も多いため、重要な調査結果の一部と、組織が SBOM を使用して成功するために考慮すべき点についての私たち独自の見解を紹介します。しかしその前に、現在の状況について話しましょう ソフトウェアサプライチェーン攻撃.

ソフトウェアサプライチェーンに対するリスクの増大

ソフトウェア パッケージは競合他社との差別化を図り、何が異なるのかに焦点を当てていますが、基本的な機能に関しては常に重複する部分がいくつかあります。たとえば、すべての組織はユーザー データを暗号化する必要があり、ほとんどの組織は複数のデバイス間での同期を考慮する必要があります。

開発者は、これらの一般的な機能を実行するコードを作成するのに多大な時間と労力を費やすことができますが、すでに使用されている既製のコンポーネントを組み込む方がはるかに簡単です。購入したものであるか、オープンソースであるかにかかわらず、サードパーティのコードは開発プロセスを簡素化し、市場投入までの時間を大幅に短縮します。

ただし、脆弱性も発生します。今日のソフトウェアの安全性は、サプライ チェーンの最も弱い部分と同程度です。攻撃者はこの事実を悪用し、ソフトウェア サプライ チェーンで一般的に使用されているコンポーネントや古いコンポーネントをターゲットにする割合が増加しています。

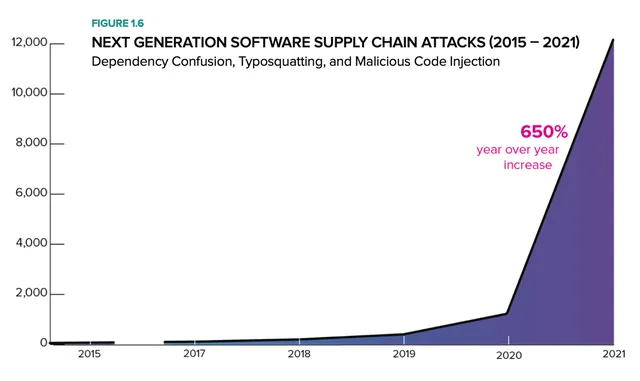

最近の報告 216 年 2015 月から 2019 年 929 月までの間に見つかったソフトウェア サプライ チェーン攻撃は 2019 件のみでした。この数は 2020 年 12,000 月から 2021 年 650 月までの間に XNUMX 件と大幅に増加し、その後 XNUMX 年にはソフトウェア サプライ チェーン攻撃が前年比 XNUMX 件を超えて爆発的に増加しました。 XNUMX%の増加。

情報源: 暗読

2021 フォレスター調査 サイバーセキュリティ意思決定者 530 人のうち、現在、外部攻撃の 33% がサードパーティのサービスまたはソフトウェアの脆弱性から来ていることがわかりました。

最近の攻撃の加速を考慮すると、米国政府が次のような措置を講じたのは驚くことではありません。 ソフトウェアサプライチェーンのセキュリティ 新たな優先事項。これには、 セキュアなソフトウェア開発フレームワーク (SSDF) そして2022年XNUMX月 OMBメモ 2024会計年度に向けたサイバー投資の優先順位を設定し、どちらもサプライチェーンリスクの軽減に十分な注意を払っています。

攻撃の急増、ニュースで有名な例 (SolarWinds、Log4J など)、米国政府が警鐘を鳴らしているため、組織はソフトウェア サプライ チェーンの可視性を高め、各部門の包括的なソフトウェア部品表を維持する必要があります。彼らの製品。

SBOM が助けになります!ソフトウェアサプライチェーンにおける可視性、信頼性、セキュリティの向上

必要は発明の母であり、サプライチェーン攻撃と同じくらい重大な脅威には必ず解決策が必要です。ありがたいことに、SBOM の発明により、安全で信頼できるコンポーネントのみがコードベースに組み込まれるよう、反撃するツールが手に入るようになりました。

SBOM は、製造または建設で一般的に見られる物理的な部品表 (BOM) に基づいています。たとえば、自動車メーカーは BOM を利用して、OEM によって製造されたかサードパーティによって製造されたかにかかわらず、各車両に使用されるすべてのコンポーネントの在庫を確認します。特定の部品に問題が発生した場合、メーカーは BOM を使用して影響を受けるすべての車両を特定し、所有者に通知できます。

SBOM はソフトウェア業界に相当します。各製品に存在するすべてのソフトウェア コンポーネントのインベントリとして機能します。コンポーネントに脆弱性があることが判明した場合、組織は影響を受けるユーザーを迅速に特定し、リスクを通知して軽減する計画を立てることができます。

複雑なソフトウェア スタックには膨大な数のオープンソース コンポーネントやその他のサードパーティ コンポーネントが組み込まれているため、製品がさらされているあらゆるリスクを追跡するのは困難な場合があります。 SBOM を使用すると、開発、DevOps、セキュリティ チーム、さらには顧客もこのリスクを理解し、新たに特定された脆弱性が影響するかどうかを迅速に確認できます。

SBOM は次のことにも役立ちます。

- ライセンスポイズニングを防ぐ - オープンソースコンポーネントが知的財産を公開すると、製品が公開されて誰もが見ることができます。

- レガシー コードのリスクを特定する - 既存のコード ベースを分解して、すべてのサードパーティ ライブラリ、オープンソース リポジトリ、開発ツールなどを特定し、潜在的な古いコンポーネントや存在するその他のリスクを特定します。

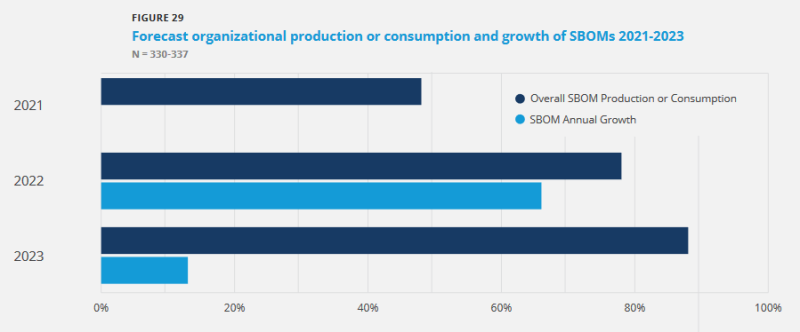

多くのメリットが提供されているため、SBOM は大幅に普及しています。ただし、最近の レポート 組織の 76% が SBOM の「準備」をある程度整えている一方で、47 年に SBOM を積極的に使用しているのは 2021% のみであることがわかりました。この数字は、2022 年には組織の 78 分の 90 以上 (XNUMX%) に上昇し、ほぼ XNUMX% が翌年。

情報源: VentureBeatの

Gartner の SBOM に関するイノベーション インサイト レポート - 概要

Gartner の SBOM に関する 2022 年イノベーション インサイト レポートでは、ソフトウェア部品表の重要性と実装に関する重要な情報が提供されています。

「ソフトウェア部品表は、ソフトウェア サプライ チェーンにおける独自のオープンソース コードの可視性、透明性、セキュリティ、整合性を向上させます。これらの利点を実現するには、ソフトウェア エンジニアリングのリーダーはソフトウェア デリバリー ライフサイクル全体にわたって SBOM を統合する必要があります。」

組織は多くの場合、独自の依存関係とオープンソースの依存関係の可視性を維持するのに苦労しており、 ソフトウェアサプライチェーンのセキュリティリスク 潜在的なコンプライアンス問題も含まれます。これは、適切なツールが不足しているか、安全な開発慣行と標準を実装できていないためです。

SBOM を使用すると、開発者はソフトウェア パッケージ内のサードパーティ コードのすべての部分のセキュリティの詳細を検出してコンパイルできます。ソフトウェア サプライ チェーン攻撃の増加は、オープンソース コードや商用コードを密閉された安全な「ブラック ボックス」として扱うことが失敗していることを示しています。

「箱」の中に何が入っているかを知らなければ、ソフトウェアがさらされているリスクを真に理解することはできません。したがって、最善の解決策は、既知の脆弱性をチェックするために使用するすべての「ボックス」を注意深く追跡することです。

Gartner はすべての組織に次のことを推奨しています。

- 作成するソフトウェア パッケージごとに SBOM を生成する

- 使用されるすべてのソフトウェア (オープンソースまたは商用) の SBOM を検証する

- SBOM データを継続的に再評価して、新しいセキュリティ リスクを理解します (導入前と導入後の両方)。

ソフトウェア サプライ チェーンの状況がますます脅威になっていることから、ガートナーは、重要なインフラストラクチャ用のソフトウェアを構築または購入している組織の 60% が SBOM を義務付けることになると予測しています。これは、20 年には現在の数 (2022%) の XNUMX 倍になります。

「SBOM はセキュリティとコンプライアンスのツールボックスに不可欠なツールです。これらはソフトウェアの整合性を継続的に検証し、セキュリティの脆弱性やポリシー違反を関係者に警告するのに役立ちます。」

それはあなたにどのような影響を与えますか?

では、これはあなたとあなたの組織にとって何を意味するのでしょうか? Gartner は、組織に次のことを推奨しています。

- SBOM を利用して、ソフトウェア開発ライフサイクルのすべてのコンポーネントを考慮して、ソフトウェア サプライ チェーン全体の依存関係を追跡します。

- 製品を体系的にスキャンして検証するツールを使用して SBOM の生成を自動化します。

- ソフトウェア サプライ チェーン内で見つかった影響を受けるコンポーネントに迅速に対応します

- 新しいソフトウェア アーティファクトごとに SBOM を更新します。つまり、プロジェクトの開始時だけでなく、ビルド プロセス中に SBOM を作成します。

- 検証済みで安全な SBOM を持つモジュールのみを再利用する

- Software Package Data Exchange (SPDX)、Software Identification (SWID)、CycloneDX など、広くサポートされている形式に基づいた標準ベースの SBOM プロセスを実装します。

- 提携している商用ソフトウェア プロバイダーも、標準ベースのアプローチで SBOM を利用していることを確認してください。

- SBOM と来歴データを関係者と共有し、影響を受けるコンポーネントとリスク関連データを関係者に知らせます。

SBOM は、最新のソフトウェア セキュリティにとって重要なツールです。しかし、業界全体の状況を改善するには、組織の内外からアクセスできるようにする必要があります。脆弱性データを SBOM の形式で共有すると、利害関係者の信頼と信頼も高まり、利害関係者が使用するソフトウェアには既知の脆弱性が存在しないことがわかります。

Scribe Security は、共有機能を備えたホスト型 SBOM 管理プラットフォームを提供します。組織がコンテナの整合性を保証し、作成したソフトウェアに関する実用的な洞察を提供できるように支援します。への早期アクセスにサインアップして、無料で始めてください。 スクライブプラットフォーム.

Scribe Security は Gartner のレポートを受け入れます - 透明性と証拠が鍵です

At スクライブセキュリティ、私たちは、SBOM が、拡大するサプライ チェーンの上に構築された最新のソフトウェア パッケージを保護する鍵であると考えています。 SBOM は開発プロセスを包括的に文書化し、サプライ チェーン全体のエンドツーエンドの可視性を保証します。当社のプラットフォームは、チームや組織間で機能を共有することにより、SBOM の可視性と透明性を兼ね備えています。

Scribe は、ソフトウェアの作成者と消費者の両方が集まって、さまざまなソフトウェア パッケージやコンポーネントの信頼性に関する証明書を共有できるハブを提供します。当社は暗号化技術を利用して、開発中の変更を追跡するデジタル署名を収集します。これらの署名は、ソフトウェアのサプライ チェーンの有効性とセキュリティを保証する証拠の根拠を保証します。

現時点では SBOM の生成を考慮していない小規模な運用であっても、プロセスを理解することで恩恵を受けることができます。 Scribe は、運用環境に安定したバージョンがある場合でも継続的なスキャンを提供するため、新しい脆弱性をチェックし、ソフトウェア開発ライフサイクル全体の傾向を特定できます。

まとめ

ソフトウェア サプライ チェーン攻撃の驚異的な増加に伴い、組織は、構築したソフトウェア製品と使用するソフトウェア製品の安全性を保証するための新しい方法を検討する必要があります。

最初のステップは、ソフトウェア パッケージのコードベースに存在するすべてのコンポーネントの詳細を記載したソフトウェア部品表を生成することです。何が実行されているかを理解することで、組織は脆弱性を先取りし、アプリケーション ビルドの整合性を共有することができます。

Gartner の SBOM に関する最近のレポートは、状況をうまく要約しています。

「SBOM は、組織がソフトウェア コンポーネントで以前に特定されたセキュリティ脆弱性の影響を受けやすいかどうかを判断するのに役立ちます。これらのコンポーネントは、社内で開発されたもの、商業的に調達されたもの、またはオープンソース ソフトウェア ライブラリである可能性があります。 SBOM は、コードの来歴とコンポーネント間の関係に関する情報を生成および検証するため、ソフトウェア エンジニアリング チームが開発 (コード インジェクションなど) および展開 (バイナリ改ざんなど) 中に悪意のある攻撃を検出するのに役立ちます。」

このコンテンツは、エンドツーエンドのソフトウェア サプライ チェーン セキュリティ ソリューションの大手プロバイダーである Scribe Security によって提供されており、ソフトウェア サプライ チェーン全体のコード成果物とコード開発および配信プロセスに最先端のセキュリティを提供しています。 もっと詳しく知る。