No início de agosto, o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) divulgou um rascunho 2.0 versão do seu marco Estrutura de segurança cibernética, publicado pela primeira vez em 2014. Muita coisa mudou nos últimos 10 anos, entre as quais o nível crescente de ameaças à segurança cibernética contra as quais o documento original se propunha para ajudar na defesa de infraestruturas críticas.

Embora destinado a ajudar a reduzir o risco de segurança cibernética para infraestruturas críticas, o CSF foi amplamente adotado por entidades do setor público e privado. Depender apenas da adesão voluntária ao QCA revelou-se inadequado para estabelecer medidas de cibersegurança suficientes para infraestruturas críticas. O ataque de ransomware em Colonial Pipeline em 2021 foi uma evidência flagrante disso. Consequentemente, a administração Biden respondeu instituindo padrões obrigatórios de segurança cibernética em sectores de infra-estruturas críticas, como oleodutos e gasodutos, trilho, aviação e água.

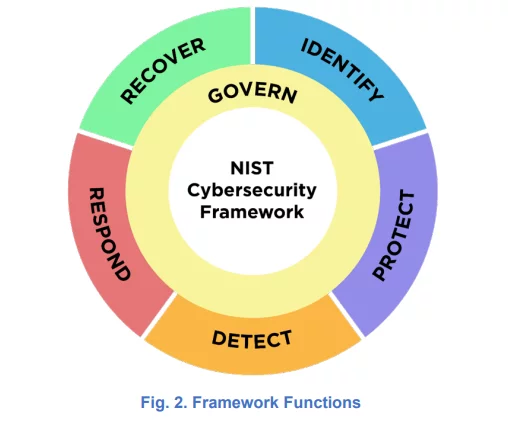

O CSF 2.0 amplia o alcance do CSF a todos os produtores de software de qualquer tamanho, pilha tecnológica e setor, enfatiza a governança da segurança cibernética e enfatiza a gestão de riscos da cadeia de fornecimento cibernética. Além disso, a nova estrutura acrescenta mais um pilar aos cinco originais necessários para um programa de segurança cibernética bem-sucedido. Os cinco originais eram: Identificar, proteger, detectar, responder e recuperar. O CSF 2.0 introduz um sexto: Governar.

Neste artigo, tentaremos resumir as novas adições à estrutura e ver como a estrutura pode ajudá-lo a iniciar ou avançar no seu programa existente de gerenciamento de riscos de segurança cibernética. É importante ressaltar que esta nova versão ainda não é definitiva. O rascunho está aberto para comentários até o início de novembro e está programado para ser lançado no início de 2024. Isso significa que se você tiver quaisquer comentários ou acréscimos que gostaria de ver adicionados, ainda terá tempo de oferecê-los ao NIST para consideração.

Principais mudanças no CSF 2.0

A Rascunho do CSF 2.0 mantém os aspectos essenciais do quadro original. O CSF 2.0 é voluntário para o setor privado; adota uma abordagem à segurança cibernética baseada no risco (centrando-se nos resultados de segurança cibernética que as organizações procuram, em vez dos controlos específicos que devem ser implementados); e mantém a estrutura essencial do QCA, que consiste em três componentes principais:

- Pilares – O cerne do QCA integra os resultados pretendidos de segurança cibernética em cinco “funções” ou pilares: identificar, proteger, detectar, responder e recuperar. (O CSF 2.0 introduz uma sexta: Governar.) Estas funções são os componentes necessários para uma segurança cibernética eficaz. Em torno dos cinco pilares principais, o CSF original inclui 5 categorias e 23 subcategorias de resultados pretendidos de segurança cibernética, bem como centenas de referências úteis, em grande parte outras estruturas e padrões da indústria, agrupadas em torno deles. O rascunho da versão 108 é ainda mais extenso.

Fonte: CSF 2.0

- Camadas da estrutura – Os níveis do CSF definem como uma empresa gerencia o risco de segurança cibernética. As organizações selecionam o nível que melhor atende aos seus objetivos, reduz o risco cibernético a um grau aceitável e é facilmente implementado. Os níveis ofereceram progresso de 1 a 4 ('Parcial' para 'Adaptável') e demonstram um nível crescente de sofisticação.

- Perfis de estrutura – Os perfis CSF ajudam as empresas a encontrar o caminho certo para reduzir o risco de segurança cibernética. Eles definem as posturas “atuais” e “alvo” de segurança cibernética de uma organização e auxiliam na transição de uma para outra.

O rascunho do CSF 2.0 incorpora as seguintes alterações principais:

- Objetivo – A nova estrutura destina-se ao uso por organizações de todos os tamanhos e setores, incluindo pequenas e médias empresas. Esta mudança reflecte o facto de em 2018 O Congresso pediu explicitamente ao NIST que abordasse as preocupações das pequenas empresas em conexão com a estrutura original. A revisão da linguagem do documento para remover referências à infraestrutura crítica e substituí-las para incluir todas as organizações reflete o escopo ampliado da estrutura.

- O pilar da Governança - O CSF 2.0 expande a metodologia de segurança cibernética baseada em risco do CSF. O CSF 2.0 reconhece que mudanças drásticas ao longo da última década elevaram a segurança cibernética a uma fonte importante de risco empresarial (incluindo interrupção da empresa, violações de dados e perdas financeiras). Para fazer face a estas mudanças, o CSF 2.0 aumenta a relevância da governação e coloca o risco cibernético no mesmo nível que o risco jurídico, financeiro e outras formas de risco empresarial para a liderança sénior. A nova função de governança aborda como uma organização toma decisões para apoiar sua estratégia de segurança cibernética e foi projetado para informar e apoiar as outras cinco funções.

- Gerenciamento de risco da cadeia de suprimentos – Os esforços necessários para controlar o risco de segurança cibernética relacionado com partes externas são referidos como gestão de risco da cadeia de abastecimento (SCRM). As cadeias de abastecimento expõem uma empresa ao risco cibernético. Ataques de malware (por exemplo, o Ataque de trojan 3CX), ataques de ransomware, violações de dados (por exemplo, o Violação de dados Equifax) e as violações da segurança cibernética são riscos cibernéticos comuns na cadeia de abastecimento.

Ferramentas e códigos de terceiros são cada vez mais utilizados em quase todos os aspectos da produção de software e, portanto, vemos um aumento correspondente na riscos da cadeia de fornecimento de software. Qualquer terceiro com acesso ao sistema de uma organização, incluindo empresas de gerenciamento de dados, escritórios de advocacia, provedores de e-mail, empresas de hospedagem na web, subsidiárias, fornecedores, subcontratados e qualquer software ou hardware de origem externa usado no sistema da organização, pode lançar ataques à cadeia de suprimentos. Adulteração, roubo, introdução não autorizada de código ou componentes em software ou hardware e procedimentos de fabricação inadequados são todos riscos da cadeia de fornecimento de software. As organizações que não gerenciam adequadamente os riscos da cadeia de fornecimento de software têm maior probabilidade de sofrer esse tipo de ataque.

O CSF 2.0 acrescenta mais informações sobre o risco de terceiros, incorporando diretrizes da cadeia de fornecimento de software na nova função de governança, e especifica que o risco de segurança cibernética nas cadeias de fornecimento de software deve ser levado em consideração enquanto uma organização executa todas as funções estruturais (não apenas a governança). A nova linguagem SCRM é uma das mudanças. O CSF 2.0 lista os seguintes resultados SCRM desejáveis:

- Os fornecedores devem ser “conhecidos e priorizados pela criticidade” (GV.SC-04)

- “O planejamento e a devida diligência são realizados para reduzir os riscos antes de entrar em relacionamentos formais com fornecedores ou outros terceiros” (GV.SC-06)

- “As práticas de segurança da cadeia de suprimentos são integradas aos programas de segurança cibernética e de gerenciamento de riscos corporativos, e seu desempenho é monitorado durante todo o ciclo de vida de produtos e serviços de tecnologia.” (GV.SC-09)

O projeto também convida as empresas a utilizarem os Perfis-Quadro do CSF “para delinear padrões e práticas de segurança cibernética a serem incorporadas em contratos com fornecedores e para fornecer uma linguagem comum para comunicar esses requisitos aos fornecedores”. De acordo com o NIST, os fornecedores podem utilizar Perfis de estrutura (veja acima) para comunicar sua postura de segurança cibernética, bem como padrões e políticas relevantes relativos aos riscos da cadeia de fornecimento de software.

- Segurança na nuvem – O CSF original abordava a segurança na nuvem, mas apenas em circunstâncias em que uma empresa mantinha e protegia a sua própria infraestrutura em nuvem. Este caso de uso não é mais o mais comum. As organizações estão migrando rapidamente para configurações de nuvem nas quais empresas terceirizadas gerenciam a nuvem legal e operacionalmente. (Por exemplo, a administração da infraestrutura subjacente é terceirizada em modelos de computação em nuvem de plataforma como serviço e software como serviço.)

Através das suas disposições melhoradas de governação e gestão de riscos da cadeia de fornecimento, o CSF 2.0 permite que as empresas utilizem melhor a estrutura para construir modelos de responsabilidade partilhada com fornecedores de serviços em nuvem, e facilita algum grau de controlo em configurações alojadas em nuvem.

- Orientação de implementação expandida – Para ajudar as empresas a alcançar os resultados de segurança cibernética descritos na estrutura, o CSF 2.0 fornece “exemplos de implementação"E"referências informativas.” Embora estes recursos sejam considerados parte da estrutura, o NIST irá mantê-los separados para permitir atualizações mais regulares.

Os exemplos de implementação fornecem mais informações sobre como colocar a estrutura em ação. Não descrevem todas as ações que poderiam ser tomadas para atingir um objetivo específico; pelo contrário, são “exemplos orientados para a ação” destinados a ajudar as empresas a compreender os resultados “principais” e as primeiras atividades que podem ser realizadas para alcançar tais resultados.

Usando o CSF 2.0

O CSF, tal como outros quadros do NIST, é muito claro em detalhes exactos sobre como implementar as suas sugestões. Não existe uma lista de verificação completa ou parcial que você possa utilizar como primeira etapa na configuração ou expansão do gerenciamento de riscos de segurança cibernética da sua organização. Tendo examinado a extensa lista de “resultados desejados”, o quadro ainda deixa o fardo da implementação para cada empresa. A lógica é que, como cada empresa é única em sua pilha de tecnologia, nas ameaças e nos riscos existentes, não há uma maneira fácil ou abrangente de adaptar uma estrutura de solução de ameaças cibernéticas do tipo “uma lista serve para todos”.

Ainda assim, a estrutura tem seus usos. Por um lado, os Perfis e Níveis oferecidos na estrutura oferecem uma boa maneira de pelo menos começar a planejar onde deveria estar o plano de resposta de segurança cibernética da empresa e o gerenciamento de riscos. Dá à administração da empresa uma indicação clara de que os riscos cibernéticos devem ser considerados em pé de igualdade com qualquer outra categoria de risco importante (como jurídico ou financeiro), o que deveria, em teoria, ajudar o CISO a obter o financiamento e a mão de obra necessária para lidar com os riscos que possui. mapeados para sua organização. Por último, tendo uma seção recém-adicionada preocupada com O SCRM mostra com que seriedade as empresas devem considerar as diversas ameaças inerentes a um potencial ataque ou violação da cadeia de fornecimento de software.

O facto de o NIST pretender oferecer um guia de implementação mais robusto e frequentemente actualizado que inclua exemplos é um passo na direcção certa. Resta ver quão extenso e útil ele realmente é. Ainda há uma boa chance de você não conseguir ingerir e aplicar essa estrutura antiga/nova sem pelo menos uma pessoa com conhecimento em segurança cibernética.

Pelo menos no que diz respeito à parte de risco da cadeia de fornecimento de software, Plataforma do escriba te cobrir. Scribe tem um nível gratuito onde você pode começar a experimentá-lo agora com todos os nossos amplos recursos ao seu alcance para brincar. Isso inclui começar a gerar e armazenar a origem do SLSA e informações detalhadas SBOMs para suas construções. Se você estiver interessado na capacidade do Scribe de oferecer uma política de usuário personalizada para governar seu processo SDLC, convido você a conferir Este artigo.

De qualquer forma, eu encorajo você a experimente nossa plataforma e examine a utilidade das informações de segurança que o Scribe pode oferecer à medida que são acumuladas e analisadas ao longo do tempo.

Este conteúdo é oferecido a você pela Scribe Security, um fornecedor líder de soluções de segurança de cadeia de suprimentos de software ponta a ponta – fornecendo segurança de última geração para artefatos de código e processos de desenvolvimento e entrega de código em todas as cadeias de suprimentos de software. Saiba mais.