Com o uso crescente de componentes de terceiros e longas cadeias de fornecimento de software, os invasores podem agora comprometer muitos pacotes de software simultaneamente por meio de uma única exploração. Em resposta a esse novo vetor de ataque, mais equipes de desenvolvimento e DevOps, bem como profissionais de segurança, estão buscando incorporar uma Lista de Materiais de Software (SBOM).

A cadeia de fornecimento de software inclui tudo o que é usado para criar o aplicativo, desde o código exclusivo que os engenheiros escrevem até as ferramentas de desenvolvimento que eles usam e quaisquer componentes de terceiros (proprietários e de código aberto) na base de código. Embora os desenvolvedores assumam a responsabilidade por seu próprio código, um SBOM rastreia as informações necessárias para garantir a segurança de cada componente de terceiros. Isso inclui:

- Onde foi obtido

- A versão específica em uso

- Quaisquer vulnerabilidades conhecidas e status do patch

- Onde e quando é usado no aplicativo

- Informações de licenciamento

E quaisquer outras informações de segurança relevantes.

Ao compreender cada linha de código incluída no produto final, as organizações podem demonstrar práticas de desenvolvimento seguras e fornecer garantias aos seus clientes.

Com os SBOMs encontrando um uso significativamente mais amplo, a empresa de pesquisa e consultoria de TI O Gartner lançou recentemente “Innovation Insight for SBOMs”, um relatório que descreve o conceito, seus benefícios, os vários padrões em uso e recomendações para organizações que implementam SBOMs.

Como muitas pessoas não terão acesso ao relatório completo do Gartner, apresentamos algumas das principais conclusões, bem como a nossa opinião sobre o que as organizações precisam considerar para o uso bem-sucedido do SBOM. Mas primeiro, vamos discutir o estado atual da ataques à cadeia de suprimentos de software.

Os riscos crescentes para as cadeias de fornecimento de software

Embora os pacotes de software tentem se diferenciar da concorrência e focar no que os diferencia, sempre haverá alguma sobreposição em termos de funcionalidades básicas. Por exemplo, todas as organizações precisarão criptografar os dados dos usuários e a maioria precisa considerar a sincronização entre vários dispositivos.

Embora os desenvolvedores possam gastar tempo e esforço significativos escrevendo código para executar essas funções gerais, é muito mais fácil incorporar componentes prontos e já em uso. Seja adquirido ou de código aberto, o código de terceiros simplifica o processo de desenvolvimento e reduz significativamente o tempo de lançamento no mercado.

No entanto, também introduz vulnerabilidades. O software hoje é tão seguro quanto o elo mais fraco da cadeia de abastecimento. Os invasores exploram esse fato, visando componentes comumente usados ou desatualizados na cadeia de fornecimento de software em um ritmo crescente.

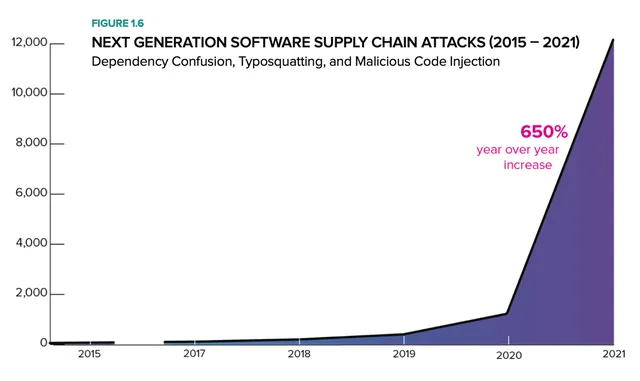

Um relatório recente encontraram apenas 216 ataques à cadeia de fornecimento de software entre fevereiro de 2015 e junho de 2019. Este número deu um salto significativo para 929 ataques entre julho de 2019 e maio de 2020, seguido por uma explosão com mais de 12,000 ataques à cadeia de fornecimento de software em 2021, um ano após ano. aumento de 650%.

Fonte: Leitura escura

A 2021 Pesquisa Forrester dos 530 tomadores de decisão em segurança cibernética descobriram que 33% dos ataques externos agora vêm de serviços de terceiros ou vulnerabilidades de software.

Dada a recente aceleração dos ataques, não surpreende que o governo dos EUA tenha tomado medidas segurança da cadeia de suprimentos de software uma nova prioridade. Isto inclui o lançamento do Estrutura de desenvolvimento de software seguro (SSDF) e um setembro de 2022 Memorando OMB definir prioridades de investimento cibernético para o ano fiscal de 2024, sendo que ambos dão ampla atenção à mitigação do risco da cadeia de abastecimento.

Com ataques disparados, exemplos famosos nas notícias (por exemplo, SolarWinds, Log4J, etc.) e o governo dos EUA soando o alarme, as organizações precisam aumentar a visibilidade de sua cadeia de fornecimento de software e manter uma lista de materiais de software abrangente para cada um dos Produtos deles.

SBOMs para o resgate! Aumentando a visibilidade, a confiança e a segurança nas cadeias de fornecimento de software

A necessidade é a mãe da invenção, e uma ameaça tão significativa como os ataques à cadeia de abastecimento certamente necessita de uma solução. Felizmente, a invenção dos SBOMs significa que agora temos as ferramentas para contra-atacar, garantindo que apenas componentes seguros e confiáveis cheguem à base de código.

O SBOM é baseado nas Listas de Materiais (BOMs) físicas comumente encontradas na fabricação ou construção. Por exemplo, os fabricantes de automóveis utilizam uma lista técnica para inventariar todos os componentes utilizados em cada veículo, quer tenha sido construído pelo OEM ou por terceiros. Se surgir um problema com uma peça específica, as listas técnicas permitem que os fabricantes identifiquem cada veículo afetado e informem o proprietário.

SBOMs são equivalentes à indústria de software. Atuando como um inventário para cada componente de software presente em cada produto. Se for descoberto que um componente apresenta uma vulnerabilidade, as organizações podem determinar rapidamente os usuários afetados e fazer planos para informar e mitigar o risco.

Com pilhas de software complexas incorporando um grande número de componentes de código aberto e de terceiros, pode ser um desafio acompanhar todos os riscos aos quais um produto está exposto. Os SBOMs permitem que as equipes de desenvolvimento, DevOps e segurança, e até mesmo os clientes, entendam esse risco, verificando rapidamente se uma vulnerabilidade recém-identificada os afeta.

SBOMs também ajudam a:

- Evite o envenenamento de licenças – quando componentes de código aberto abrem sua propriedade intelectual, expondo seu produto para que todos possam ver.

- Identifique riscos em código legado: decomponha as bases de código existentes para identificar todas as bibliotecas de terceiros, repositórios de código aberto, ferramentas de desenvolvimento e muito mais para determinar possíveis componentes desatualizados ou quaisquer outros riscos presentes.

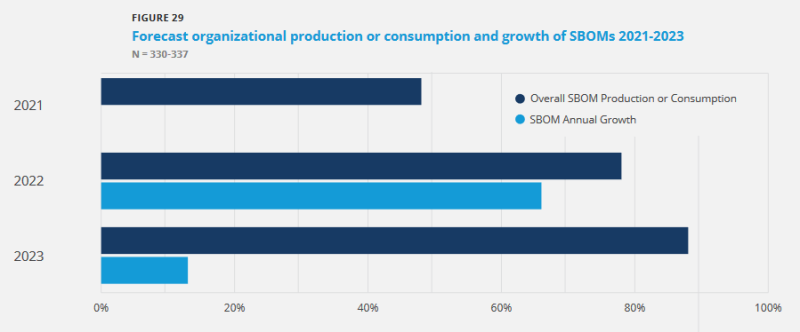

Com muitos benefícios oferecidos, os SBOMs estão vendo uma aceitação significativa. No entanto, um recente Denunciar descobriram que, embora 76% das organizações tenham um grau de “prontidão” para SBOM, apenas 47% usavam ativamente SBOMs em 2021. Prevê-se que este número aumente para mais de três quartos das organizações em 2022 (78%) e quase 90% no ano seguinte.

Fonte: VentureBeat

Relatório Innovation Insight do Gartner para SBOMs – Resumo de alto nível

O Relatório de Insights de Inovação de 2022 do Gartner sobre SBOMs oferece informações críticas sobre a importância e implementação da Lista de Materiais de Software:

“As listas de materiais de software melhoram a visibilidade, a transparência, a segurança e a integridade do código proprietário e de código aberto nas cadeias de fornecimento de software. Para obter esses benefícios, os líderes de engenharia de software devem integrar os SBOMs ao longo de todo o ciclo de vida de entrega do software.”

As organizações muitas vezes lutam para manter a visibilidade das dependências proprietárias e de código aberto, gerando riscos de segurança da cadeia de fornecimento de software e possíveis problemas de conformidade. Isto acontece porque carecem de ferramentas adequadas ou não conseguem implementar práticas e padrões de desenvolvimento seguros.

Com um SBOM, os desenvolvedores podem descobrir e compilar detalhes de segurança em cada código de terceiros em seu pacote de software. O aumento dos ataques à cadeia de fornecimento de software demonstra o fracasso em tratar o código-fonte aberto ou comercial como uma “caixa preta” hermética e segura.

Sem saber o que está dentro da “caixa”, você nunca poderá compreender verdadeiramente os riscos aos quais seu software está exposto. Portanto, a melhor solução é rastrear meticulosamente cada “caixa” que você usa para verificar vulnerabilidades conhecidas.

O Gartner recomenda a todas as organizações:

- Gere um SBOM para cada pacote de software produzido

- Verifique SBOMs para todos os softwares consumidos (seja de código aberto ou comercial)

- Reavaliar continuamente os dados SBOM para compreender novos riscos de segurança (antes e depois da implantação)

Dado o cenário cada vez mais ameaçador da cadeia de fornecimento de software, o Gartner prevê que 60% das organizações que criam ou compram software para infraestruturas críticas exigirão SBOMs. Isso é o triplo do número atual (20%) em 2022.

“Os SBOMs são uma ferramenta essencial em sua caixa de ferramentas de segurança e conformidade. Eles ajudam a verificar continuamente a integridade do software e a alertar as partes interessadas sobre vulnerabilidades de segurança e violações de políticas.”

Como tudo isso afeta você?

Então, o que tudo isso significa para você e sua organização? O Gartner recomenda que as organizações:

- Utilize SBOMs para rastrear dependências em toda a cadeia de fornecimento de software, levando em consideração todos os componentes do ciclo de vida de desenvolvimento de software

- Automatize a geração de SBOMs usando ferramentas para digitalizar e verificar seus produtos sistematicamente

- Responda rapidamente a quaisquer componentes afetados encontrados na cadeia de fornecimento de software

- Atualizar SBOMs com cada novo artefato de software, ou seja, criando SBOMs durante o processo de construção, e não apenas no início de um projeto

- Reutilize apenas módulos com SBOMs verificados e seguros

- Implemente um processo SBOM baseado em padrões baseados em formatos amplamente suportados, como Software Package Data Exchange (SPDX), Software Identification (SWID) ou CycloneDX

- Certifique-se de que todos os fornecedores de software comercial com os quais você trabalha também utilizem SBOMs com uma abordagem baseada em padrões

- Compartilhe SBOMs e dados de procedência com as partes interessadas, informando-as sobre os componentes afetados e os dados relacionados ao risco

SBOMs são ferramentas essenciais para a segurança de software moderna. Mas para melhorar a situação em toda a indústria, eles precisam ser tornados acessíveis dentro e fora da organização. O compartilhamento de dados de vulnerabilidade na forma de um SBOM também aumenta a confiança das partes interessadas, permitindo-lhes saber que nenhuma vulnerabilidade conhecida está presente no software que utilizam.

Scribe Security oferece uma plataforma de gerenciamento SBOM hospedada com recursos de compartilhamento. Ajudar as organizações a garantir a integridade dos contêineres e fornecer insights práticos sobre o software que produzem. Comece gratuitamente inscrevendo-se para ter acesso antecipado ao Plataforma de escriba.

A opinião da Scribe Security sobre o relatório do Gartner – transparência e evidências são fundamentais

At Segurança do escriba, acreditamos que os SBOMs são fundamentais para proteger pacotes de software modernos construídos com base nas cadeias de fornecimento em expansão. Os SBOMs documentam de forma abrangente o processo de desenvolvimento para garantir visibilidade ponta a ponta de toda a cadeia de abastecimento. Nossa plataforma combina a visibilidade do SBOM com transparência, graças ao compartilhamento de recursos entre equipes e organizações.

Scribe fornece um centro onde produtores e consumidores de software podem se reunir para compartilhar atestados sobre a confiabilidade de vários pacotes ou componentes de software. Utilizamos técnicas criptográficas para coletar assinaturas digitais que rastreiam alterações durante o desenvolvimento. Estas assinaturas asseguram uma base de evidências que garante a validade e a segurança da cadeia de fornecimento de um software.

Mesmo operações menores que talvez não considerem a geração de SBOMs no momento podem se beneficiar com a compreensão do processo. O Scribe oferece varreduras contínuas, mesmo se você tiver uma versão estável em produção, para que você possa verificar novas vulnerabilidades e identificar tendências ao longo do ciclo de vida de desenvolvimento de software.

Resumo

Com o incrível crescimento dos ataques à cadeia de fornecimento de software, as organizações precisam considerar novos métodos para garantir a segurança dos produtos de software que constroem e dos produtos de software que utilizam.

A primeira etapa é gerar uma lista de materiais de software detalhando todos os componentes presentes nas bases de código dos pacotes de software. Compreender o que está em execução permite que as organizações fiquem à frente das vulnerabilidades e compartilhem a integridade das construções de aplicativos.

O recente relatório do Gartner sobre SBOMs resume bem a situação:

“Os SBOMs ajudam as organizações a determinar se são suscetíveis a vulnerabilidades de segurança previamente identificadas em componentes de software. Esses componentes podem ser bibliotecas de software desenvolvidas internamente, adquiridas comercialmente ou de código aberto. Os SBOMs geram e verificam informações sobre a origem do código e as relações entre os componentes, o que ajuda as equipes de engenharia de software a detectar ataques maliciosos durante o desenvolvimento (por exemplo, injeção de código) e implantação (por exemplo, adulteração binária).

Este conteúdo é oferecido a você pela Scribe Security, um fornecedor líder de soluções de segurança de cadeia de suprimentos de software ponta a ponta – fornecendo segurança de última geração para artefatos de código e processos de desenvolvimento e entrega de código em todas as cadeias de suprimentos de software. Saiba mais.