S'il y a quelque chose que nous avons appris de certaines des attaques majeures de la chaîne d'approvisionnement logicielle de ces dernières années, comme la SolarWinds ainsi que Log4Shell attaque, c'est que ce genre d'attaques peut être assez dévastateur. Mais dans le monde numérique interconnecté d’aujourd’hui, il devient de plus en plus difficile pour les entreprises de les éviter.

Personne n’est à l’abri des attaques de la chaîne logistique logicielle. Ce qui aggrave encore la situation, c’est que la violation d’une seule entreprise exposera potentiellement des milliers d’entreprises de leur chaîne d’approvisionnement en logiciels à des attaques. Cela implique qu'il ne suffit pas de protéger vos propres systèmes internes ; L'un des moyens par lesquels votre organisation peut réduire de manière proactive les risques liés à la chaîne d'approvisionnement et atténuer les attaques consiste à adopter un concept connu sous le nom de nomenclature logicielle (SBOM).

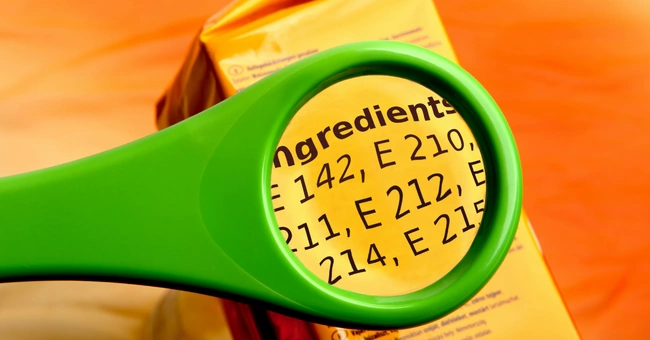

Votre organisation s'appuie très probablement sur divers systèmes externes pour exécuter divers aspects de vos opérations quotidiennes. Cependant, vous n’avez probablement aucune visibilité sur les risques que posent ces systèmes externes à moins que le fournisseur ne le divulgue. Le SBOM agit comme une liste complète d'ingrédients qui fournit un aperçu de ce qui constitue les composants logiciels que vous utilisez. Ce document est devenu un élément clé pour gérer les risques d’attaque de la chaîne d’approvisionnement.

Quelle est la fonction du SBOM dans la gestion des risques de la chaîne d’approvisionnement ?

Afin de bien comprendre le potentiel et de réduire les risques des logiciels tiers que vous utilisez, vous devez connaître sa composition. La nomenclature logicielle (SBOM) offre une transparence totale, vous permettant ainsi de mieux contrôler la sécurité de vos systèmes internes.

Une nomenclature logicielle est une liste des composants, des services et des dépendances tierces dans un logiciel ou une application. Le concept de BOM n’est pas nouveau, mais ce n’est que récemment qu’il a trouvé une application dans le monde du logiciel. L'origine de ce concept remonte à l'industrie manufacturière, où les fabricants utilisent généralement des pièces provenant de différents fournisseurs pour fabriquer un produit. Afin de suivre l'historique du produit et de faciliter la maintenance future, une nomenclature est produite qui détaille tous les composants et la provenance de chacun.

Les SBOM ont été popularisés plus récemment après l’attaque Solarwinds de 2020 qui a touché de nombreuses agences gouvernementales américaines. En réponse à cela, Le président Biden a publié un décret exécutif qui a mandaté les agences fédérales pour demander SBOM des développeurs de logiciels et des fournisseurs avec lesquels ils collaborent. Même s’il n’empêche pas une attaque de la chaîne d’approvisionnement, un SBOM précis révélera toutes les dépendances au sein d’un produit logiciel. Cela en fait un outil de cybersécurité précieux qui garantit la transparence et expose les vulnérabilités de la chaîne d’approvisionnement, permettant ainsi de réduire les risques liés à la chaîne d’approvisionnement.

Pourquoi SBOM est essentiel pour les développeurs qui s'appuient sur du code open source

La réutilisation de code tiers ou open source fait partie intégrante du processus de développement logiciel moderne. Même si les développeurs doivent toujours écrire leur propre code, ils intègrent régulièrement des composants open source tiers dans leurs logiciels. Faire cela est devenu tout à fait nécessaire pour maintenir les projets à un rythme élevé.

Dans le passé, la seule raison pour laquelle les organisations et les développeurs qui utilisaient des logiciels open source voulaient en savoir plus sur ses composants était d'éviter les problèmes de licence. De nombreux logiciels open source incluaient des composants dont l'utilisation et la distribution étaient restreintes, et quiconque souhaitait les utiliser devait être conscient de ces limitations. Cependant, les développeurs commencent désormais à reconnaître que le risque lié à l'utilisation de logiciels open source va au-delà des licences ; cela pourrait également soulever des problèmes de sécurité. Une nomenclature fait partie intégrante de la compréhension des exigences de licence et de sécurité des logiciels open source.

Pour les développeurs, une nomenclature logicielle offre une meilleure visibilité sur la base de code du logiciel open source qu'ils utilisent. Cela peut permettre d’économiser du temps et des efforts dans de nombreux cas. Par exemple, si une nouvelle vulnérabilité est découverte. Sans nomenclature, les développeurs devront examiner chaque élément logiciel pour identifier la cause du problème. Pour des projets complexes, il s’agit d’une tâche épuisante et chronophage. À l'aide d'un SBOM, le logiciel contenant la vulnérabilité peut être facilement identifié et la correction de bug requise sera effectuée immédiatement. Autres raisons pour lesquelles SBOM est essentiel dans le développement de logiciels :

-

Réduisez la surcharge du code :Pour chaque code open source que vous utilisez, il existe probablement des dizaines d'alternatives légèrement différentes qui remplissent des fonctions similaires. Avec un SBOM, vous pouvez réduire les redondances en créant une liste standard de composants pour votre système. De plus, étant donné que chaque composant que vous utilisez aura ses propres défauts ou vulnérabilités, garder votre code rationalisé exactement ce qui est nécessaire peut faciliter le suivi et la correction des vulnérabilités.

-

Respecter les obligations de licence—Nous avons mentionné à quel point les licences sont l'une des principales motivations pour essayer de connaître tous les composants de votre logiciel. Obtenir le SBOM garantira que vous respectez toutes les obligations de licence sur les composants que vous choisissez d'utiliser.

-

Évaluer et remédier de manière proactive aux risques :L’identification et la résolution des risques nouvellement identifiés peuvent s’avérer difficiles et prendre beaucoup de temps. Cependant, avec une liste de composants clairement définie, vous pouvez commencer de manière proactive à rechercher les vulnérabilités et à les corriger. Cela réduit le délai d’identification des problèmes et rend le processus plus efficace.

-

Cela facilite les tests et les révisions de code :Avant qu’un logiciel ne soit déployé, il doit être testé et révisé de manière approfondie. Ce processus est plus facile lorsque le développeur a une compréhension claire de tous les composants et sous-composants de ce logiciel. Le SBOM peut vous aider à réduire considérablement le temps de révision, vous permettant de mettre votre code en production plus rapidement que vous ne l'auriez fait sans le document.

À l'aide du SBOM, vous pouvez lancer des tests de sécurité pour détecter et éviter les composants nuisibles dès les premières étapes pendant que votre code est encore en cours d'écriture. Le document fournit également un contexte plus approfondi aux codes tiers et à leurs composants, réduisant ainsi le travail et le temps nécessaires pour examiner et même apporter des modifications à la base de code.

-

Identifier les logiciels en fin de vie (EOL) :C'est un phénomène assez courant avec les logiciels open source. Parfois, ces composants arrivent en fin de vie parce que le fournisseur, situé en haut de la chaîne d'approvisionnement, ne prend plus en charge le produit. Même s’ils fonctionnent toujours, les logiciels open source non pris en charge constituent des nœuds majeurs grâce auxquels les vulnérabilités peuvent être exploitées. Le SBOM permet de surveiller les logiciels EOL et de prendre des mesures proactives pour les remplacer lorsque cela est possible.

Cas d'utilisation et avantages du SBOM

L'obtention d'une nomenclature logicielle (SBOM) n'est pas obligatoire pour chaque logiciel que vous développez. Cependant, sa préparation devient rapidement une bonne pratique que tout développeur de produits numériques doit examiner. Voici quelques cas d'utilisation du SBOM pour lesquels ce document serait très utile.

Cas d'utilisation du SBOM

Se conformer aux exigences fédérales

À la suite des attaques majeures contre la chaîne d’approvisionnement logicielle de 2020 et 2021, le président Biden a publié un commande exécutive qui présente les principales recommandations destinées aux agences et aux fournisseurs qui fournissent des solutions logicielles au gouvernement. L'une des exigences incluses dans le décret était la proposition d'inclure des SBOM pour chaque logiciel destiné à être utilisé par le gouvernement fédéral. Bien que les SBOM ne soient pas obligatoires pour tout le monde, toutes les organisations qui fournissent des logiciels au gouvernement fédéral américain devraient fournir des SBOM détaillant tous les composants qu'elles utilisent et toutes les modifications de version qu'elles apportent.

Réduire les risques pour les utilisateurs de logiciels

Un SBOM produit une visibilité complète sur les composants tiers d'un outil logiciel. Le suivi de tous les composants et sous-composants d'un logiciel est l'un des moyens par lesquels les organisations peuvent vérifier les normes de sécurité et de conformité de toute solution logicielle qu'elles ont l'intention d'utiliser ou qu'elles utilisent déjà.

Les consommateurs qui utilisent des logiciels sans nomenclature savent probablement que le code qu'ils reçoivent d'un fournisseur contient des composants open source. Cependant, comme ces ingrédients ne sont pas connus, les consommateurs peuvent ne pas être conscients des codes malveillants potentiels, des composants non pris en charge et d'autres vulnérabilités du logiciel.

Réponse rapide aux situations de crise

L'utilisation d'un SBOM offre une visibilité sur la base de code du logiciel. En fin de compte, cela permet aux développeurs de réagir plus facilement aux crises si elles surviennent. Par exemple, sans SBOM, une équipe d’ingénierie logicielle essayant de gérer une nouvelle vulnérabilité devra examiner manuellement chaque logiciel utilisé pour déterminer le problème. Cependant, si une nomenclature est disponible, il est plus facile de cibler les logiciels susceptibles de contenir la vulnérabilité et d'effectuer les correctifs requis dans un délai très court. Cela permet de gagner du temps dans la résolution des crises et de minimiser les dommages qui auraient pu survenir.

Problèmes d'asymétrie de l'information

Il existe actuellement un problème d'asymétrie de l'information sur le marché des logiciels. En gardant secrètes toutes les informations sur la sécurité de leurs applications, les éditeurs ou producteurs de logiciels ne sont pas tenus responsables de la qualité de leurs logiciels. SBOM met des informations sur la sécurité d'un produit à la disposition des clients de logiciels. Cela oblige les producteurs à se conformer aux meilleures normes de sécurité en matière de développement de logiciels.

Accompagnement des fusions et acquisitions

Une nomenclature logicielle est l'un des documents qui peuvent être requis pour l'acquisition d'une entreprise. Certaines parties du processus d’acquisition d’entreprise impliquent une diligence raisonnable pour évaluer les risques potentiels de l’achat. Les SBOM fournissent des informations approfondies sur le cadre de sécurité géré par l'entreprise et le risque potentiel de l'acquisition.

Avantages des SBOM

L’une des pratiques de sécurité les plus importantes de l’organisation moderne consiste à accéder aux risques liés à la chaîne d’approvisionnement logicielle. Cela implique de savoir si la pile logicielle d'une organisation comprend des composants tiers susceptibles de constituer un risque pour la chaîne d'approvisionnement. Ces vulnérabilités logicielles se trouvent souvent dans des composants qui dépendent d'autres applications logicielles. C'est pourquoi la nomenclature logicielle est un élément important d'un cadre de sécurité des produits. Voici quelques-uns des plus importants avantages du SBOM.

- Gérer les vulnérabilités de manière proactive-L'avantage ultime d'un SBOM est de vérifier le cadre de sécurité des logiciels utilisés par une organisation, d'identifier les vulnérabilités et de trouver des moyens de les éliminer de manière proactive. Cela aide les organisations à réduire les risques liés à la chaîne d’approvisionnement.

- Améliorer le processus de gestion des crises sécuritaires—La création d'un SBOM ne supprime pas les vulnérabilités du système ni n'empêche complètement les attaques de la chaîne d'approvisionnement logicielle. Cependant, cela réduit les risques liés à la chaîne d’approvisionnement et peut améliorer le processus de gestion des crises lorsqu’elles surviennent. Disposer d'une liste de toutes les dépendances pouvant servir de point de vulnérabilité potentiel dans une application logicielle simplifie le processus de gestion des risques.

- Réduire les coûts-L’une des conséquences de la gestion des risques de sécurité en tirant parti des SBOM est que cela réduit les coûts à long terme. Le processus d’analyse manuelle du code pour localiser les vulnérabilités peut être assez coûteux. La nomenclature logicielle offre une visibilité sur les bibliothèques logicielles sous-jacentes. Cela permet de gagner du temps et de réduire le coût de l’évaluation de sécurité.

Conclusion

Dans toute entreprise de logiciels soucieuse de sa réputation, la création d'un SBOM complet et continuellement mis à jour avec des données est l'un des principaux moyens de prévenir les impacts d'une attaque sur la chaîne d'approvisionnement logicielle. Étant donné que l'utilisation de logiciels tiers est pratiquement inévitable lors de la création de produits logiciels, disposer d'une liste complète des ingrédients de tous les composants que vous utilisez facilitera considérablement la détection des problèmes et leur résolution plus efficace. Cela facilite également le respect des problèmes de licences logicielles et même, dans certains cas, des réglementations gouvernementales.