Début août, l’Institut national américain des normes et technologies (NIST) a publié un projet 2.0 la version de son point de repère Cadre de cybersécurité, publié pour la première fois en 2014. Beaucoup de choses ont changé au cours des 10 dernières années, notamment le niveau croissant des menaces de cybersécurité contre lesquelles le document original visait à aider les infrastructures critiques à se défendre.

Bien que destiné à contribuer à réduire les risques de cybersécurité pour les infrastructures critiques, le CSF a été largement adopté par les entités des secteurs privé et public. S’appuyer uniquement sur l’adhésion volontaire au CSF s’est révélé insuffisant pour établir des mesures de cybersécurité suffisantes pour les infrastructures critiques. Le attaque de ransomware sur Colonial Pipeline en 2021 en était une preuve flagrante. Par conséquent, l’administration Biden a réagi en instituant des normes de cybersécurité obligatoires dans les secteurs d’infrastructures critiques tels que oléoducs et gazoducs, Schiene, aviationet une d'eau.

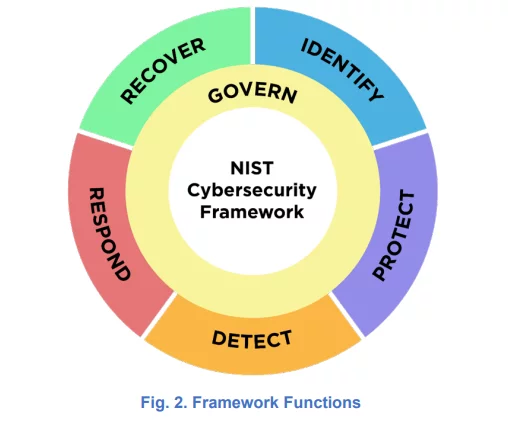

Le CSF 2.0 élargit la portée du CSF à tous les producteurs de logiciels de toute taille, pile technologique et secteur, met l'accent sur la gouvernance de la cybersécurité et met l'accent sur la gestion des risques de la cyber-chaîne d'approvisionnement. De plus, le nouveau cadre ajoute un pilier supplémentaire aux cinq piliers initiaux nécessaires à la réussite d’un programme de cybersécurité. Les cinq premiers étaient : identifier, protéger, détecter, répondre et récupérer. CSF 2.0 en introduit un sixième : Gouverner.

Dans cet article, nous essaierons de résumer les nouveaux ajouts au cadre et de voir comment le cadre pourrait vous aider à démarrer ou à faire progresser votre programme existant de gestion des risques de cybersécurité. Il est important de noter que cette nouvelle version n'est pas encore définitive. Le projet est ouvert aux commentaires jusqu'au début novembre et devrait être publié début 2024. Cela signifie que si vous avez des commentaires ou des ajouts que vous aimeriez voir ajoutés, vous avez encore le temps de les proposer au NIST pour examen.

Principaux changements dans CSF 2.0

La Version préliminaire du CSF 2.0 conserve les aspects essentiels du cadre original. Le CSF 2.0 est volontaire pour le secteur privé ; il adopte une approche de la cybersécurité basée sur les risques (en se concentrant sur les résultats en matière de cybersécurité recherchés par les organisations plutôt que sur les contrôles spécifiques qui doivent être mis en œuvre) ; et il conserve la structure essentielle du CSF, qui se compose de trois composantes principales :

- Piliers – Le cœur du CSF intègre les résultats attendus en matière de cybersécurité en cinq « fonctions » ou piliers : identifier, protéger, détecter, réagir et récupérer. (CSF 2.0 en introduit une sixième : Gouverner.) Ces fonctions sont les éléments nécessaires à une cybersécurité efficace. Autour des 5 piliers principaux, le CSF original comprend 23 catégories et 108 sous-catégories de résultats attendus en matière de cybersécurité, ainsi que des centaines de références utiles, en grande partie d'autres cadres et normes industrielles, regroupées autour d'elles. Le projet de la version 2.0 est encore plus complet.

Source : CSF 2.0

- Niveaux du cadre – Les niveaux CSF définissent la manière dont une entreprise gère les risques de cybersécurité. Les organisations sélectionnent le niveau qui répond le mieux à leurs objectifs, réduit les cyber-risques à un degré acceptable et est facile à mettre en œuvre. Les niveaux proposaient des progrès de 1 à 4 (« Partiel » à « Adaptatif ») et démontraient un niveau de sophistication croissant.

- Profils de cadre – Les profils CSF aident les entreprises à trouver la voie qui leur convient pour réduire les risques de cybersécurité. Ils définissent les postures de cybersécurité « actuelles » et « cibles » d'une organisation et les aident à passer de l'une à l'autre.

La version préliminaire du CSF 2.0 intègre les changements clés suivants :

- Domaine – Le nouveau cadre est destiné à être utilisé par des organisations de toutes tailles et de tous secteurs, y compris les PME. Cette décision reflète le fait qu'en 2018 Le Congrès a explicitement demandé au NIST de répondre aux préoccupations des petites entreprises en lien avec le cadre initial.. La révision du langage du document pour supprimer les références aux infrastructures critiques et les remplacer pour inclure toutes les organisations reflète la portée élargie du cadre.

- Le pilier Gouvernance - Le CSF 2.0 développe la méthodologie de cybersécurité basée sur les risques du CSF. Le CSF 2.0 reconnaît que les changements spectaculaires survenus au cours de la dernière décennie ont élevé la cybersécurité au rang de source clé de risque pour l'entreprise (y compris les interruptions d'activité, les violations de données et les pertes financières). Pour faire face à ces changements, le CSF 2.0 renforce la pertinence de la gouvernance et place le cyber-risque au même niveau que les risques juridiques, financiers et autres formes de risque d'entreprise pour la haute direction. La nouvelle fonction de gouvernance aborde la manière dont une organisation prend des décisions pour soutenir sa stratégie de cybersécurité et est conçue pour informer et soutenir les cinq autres fonctions.

- Gestion des risques de la chaîne d'approvisionnement – Les efforts nécessaires pour maîtriser les risques de cybersécurité liés aux parties externes sont appelés gestion des risques de la chaîne d’approvisionnement (SCRM). Les chaînes d’approvisionnement exposent une entreprise à des cyber-risques. Les attaques de logiciels malveillants (par exemple, le Attaque de cheval de Troie 3CX), les attaques de ransomwares, les violations de données (par exemple, le Violation de données Equifax), et les atteintes à la cybersécurité sont autant de cyberrisques courants dans la chaîne d'approvisionnement.

Les outils et codes tiers sont de plus en plus utilisés dans presque tous les aspects de la production de logiciels et nous constatons donc une augmentation correspondante risques liés à la chaîne d'approvisionnement en logiciels. Tout tiers ayant accès au système d'une organisation, y compris les sociétés de gestion de données, les cabinets d'avocats, les fournisseurs de messagerie, les sociétés d'hébergement Web, les filiales, les fournisseurs, les sous-traitants et tout logiciel ou matériel externe utilisé dans le système de l'organisation, peut lancer des attaques sur la chaîne d'approvisionnement. La falsification, le vol, l'introduction non autorisée de code ou de composants dans des logiciels ou du matériel, ainsi que de mauvaises procédures de fabrication sont autant de risques liés à la chaîne d'approvisionnement logicielle. Les organisations qui ne gèrent pas correctement les risques liés à la chaîne d’approvisionnement logicielle sont plus susceptibles d’être victimes d’une telle attaque.

Le CSF 2.0 ajoute davantage d'informations sur le risque lié aux tiers, en intégrant des lignes directrices sur la chaîne d'approvisionnement logicielle dans la nouvelle fonction de gouvernance, et précise que le risque de cybersécurité dans les chaînes d'approvisionnement logicielles doit être pris en compte lorsqu'une organisation exécute toutes les fonctions du cadre (pas seulement la gouvernance). Le nouveau langage SCRM est l'un des changements. Le CSF 2.0 répertorie les éléments suivants comme résultats SCRM souhaitables :

- Les fournisseurs doivent être « connus et hiérarchisés selon leur criticité » (GV.SC-04)

- « La planification et la diligence raisonnable sont effectuées pour réduire les risques avant d'entrer dans des relations formelles avec des fournisseurs ou d'autres tiers » (GV.SC-06)

- « Les pratiques de sécurité de la chaîne d’approvisionnement sont intégrées aux programmes de cybersécurité et de gestion des risques d’entreprise, et leurs performances sont surveillées tout au long du cycle de vie des produits et services technologiques. » (GV.SC-09)

Le projet invite également les entreprises à utiliser les profils-cadres du CSF « pour définir les normes et pratiques de cybersécurité à intégrer dans les contrats avec les fournisseurs et pour fournir un langage commun pour communiquer ces exigences aux fournisseurs ». Selon le NIST, les fournisseurs peuvent utiliser Profils de cadre (voir ci-dessus) pour communiquer leur posture de cybersécurité ainsi que les normes et politiques pertinentes concernant les risques liés à la chaîne d’approvisionnement logicielle.

- Sécurité cloud – Le CSF original traitait de la sécurité du cloud, mais uniquement dans les cas où une entreprise entretenait et protégeait sa propre infrastructure cloud. Ce cas d’usage n’est plus le plus courant. Les organisations évoluent rapidement vers des paramètres cloud dans lesquels des sociétés tierces gèrent le cloud de manière légale et opérationnelle. (Par exemple, l'administration de l'infrastructure sous-jacente est externalisée dans les modèles de cloud computing plate-forme en tant que service et logiciel en tant que service.)

Grâce à ses dispositions améliorées en matière de gouvernance et de gestion des risques de la chaîne d'approvisionnement, CSF 2.0 permet aux entreprises de mieux utiliser le cadre pour créer des modèles de responsabilité partagée avec les fournisseurs de services cloud, et facilite un certain degré de contrôle dans les environnements hébergés dans le cloud.

- Conseils de mise en œuvre élargis – Pour aider les entreprises à atteindre les résultats en matière de cybersécurité décrits dans le cadre, le CSF 2.0 fournit des « exemples de mise en œuvre" et "références informatives.» Bien que ces ressources soient considérées comme faisant partie du cadre, le NIST les conservera séparées pour permettre des mises à niveau plus régulières.

Les exemples de mise en œuvre fournissent plus d’informations sur la manière de mettre le cadre en action. Ils ne décrivent pas toutes les actions qui pourraient être entreprises pour atteindre un objectif spécifique, mais plutôt des « exemples orientés vers l’action » destinés à aider les entreprises à comprendre les résultats « fondamentaux » et les premières activités qui peuvent être entreprises pour atteindre ces résultats.

Utiliser le CSF 2.0

Le CSF, comme les autres cadres du NIST, est très peu précis sur les détails exacts sur la manière de mettre en œuvre ses suggestions. Il n'existe pas de liste de contrôle complète ou partielle que vous puissiez utiliser comme première étape dans la mise en place ou l'expansion de la gestion des risques de cybersécurité de votre organisation. Après avoir passé en revue la longue liste de « résultats souhaités », le cadre laisse toujours la charge de sa mise en œuvre sur les entreprises individuelles. La logique est la suivante : chaque entreprise étant unique en termes de technologie, de menaces et de risques existants, il n'existe pas de moyen simple ou complet d'élaborer une liste unique de solutions contre les cybermenaces.

Pourtant, le cadre n’est pas sans utilité. D'une part, les profils et les niveaux proposés dans le cadre offrent un bon moyen de commencer au moins à planifier où devraient se situer le plan de réponse à la cybersécurité et la gestion des risques de l'entreprise. Cela donne à la direction de l'entreprise une indication claire que les cyber-risques doivent être considérés sur un pied d'égalité avec toute autre catégorie de risque majeure (comme les risques juridiques ou financiers), ce qui devrait, en théorie, aider le RSSI à obtenir le financement et la main-d'œuvre dont il a besoin pour gérer les risques qu'il encourt. cartographiés pour leur organisation. Enfin, avoir une section nouvellement ajoutée concernant SCRM montre avec quel sérieux les entreprises doivent prendre en compte les différentes menaces inhérentes à une attaque ou une violation potentielle de la chaîne d'approvisionnement logicielle.

Le fait que le NIST ait l’intention de proposer un guide de mise en œuvre plus robuste et fréquemment mis à jour, comprenant des exemples, est un pas dans la bonne direction. Il reste à voir dans quelle mesure il est réellement étendu et utile. Il y a encore de fortes chances que vous ne puissiez pas ingérer et appliquer cet ancien/nouveau framework sans au moins une personne compétente en cybersécurité.

Au moins en ce qui concerne la partie risque de la chaîne d'approvisionnement logicielle, Plateforme du Scribe vous couvre. Scribe propose un niveau gratuit avec lequel vous pouvez commencer à l'essayer dès maintenant avec toutes nos fonctionnalités étendues à portée de main. Cela inclut le début de la génération et du stockage de la provenance SLSA et des informations à granularité fine. SBOM pour vos constructions. Si vous êtes intéressé par la capacité de Scribe à vous proposer une politique utilisateur sur mesure pour régir votre processus SDLC, je vous invite à consulter cet article.

Quoi qu'il en soit, je vous encourage à essayez notre plateforme et examiner l'utilité des informations de sécurité que Scribe peut offrir au fur et à mesure qu'elles sont accumulées et analysées au fil du temps.

Ce contenu vous est proposé par Scribe Security, l'un des principaux fournisseurs de solutions de sécurité de bout en bout pour la chaîne d'approvisionnement logicielle, offrant une sécurité de pointe aux artefacts de code ainsi qu'aux processus de développement et de livraison de code tout au long des chaînes d'approvisionnement logicielles. En savoir plus.